Pytanie 1

W jakiej sytuacji kolekcja typu lista okaże się bardziej wydajna niż tablica?

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

W jakiej sytuacji kolekcja typu lista okaże się bardziej wydajna niż tablica?

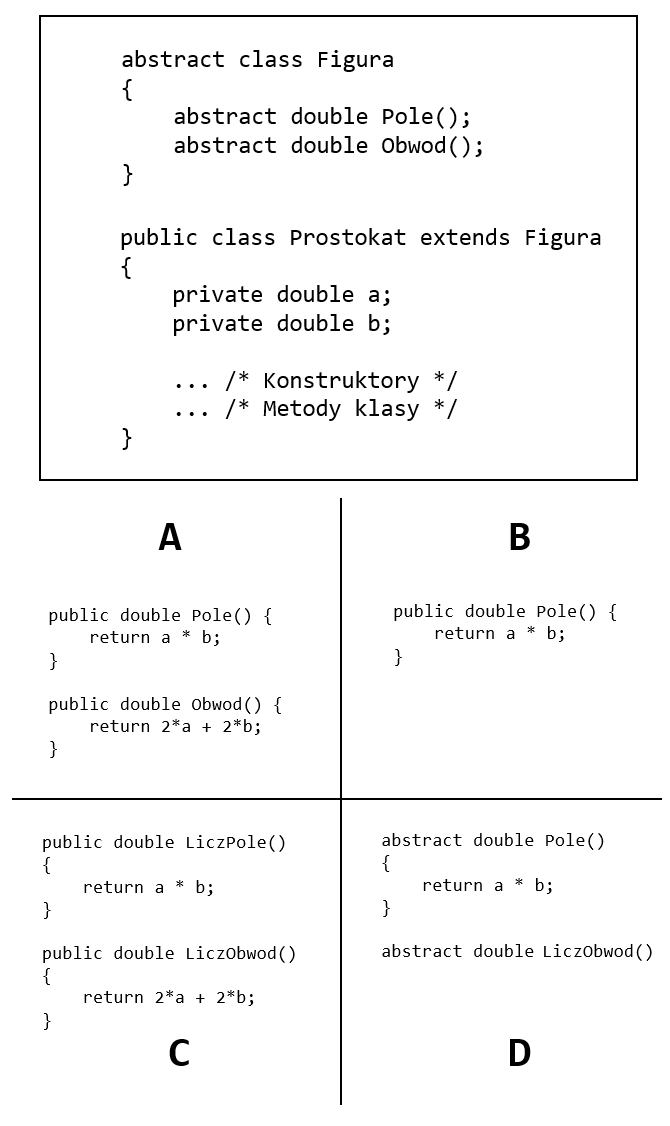

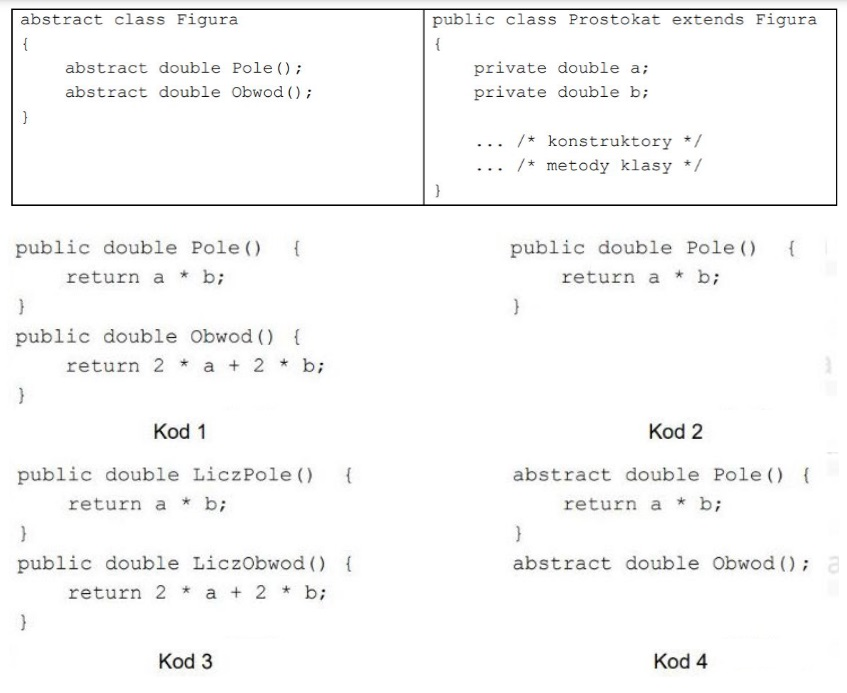

W zaprezentowanym kodzie stworzono abstrakcyjną klasę figura oraz klasę prostokąta, która dziedziczy po niej, zawierającą zdefiniowane pola i konstruktory. Wskaż minimalną wersję implementacji sekcji /* metody klasy */ dla klasy Prostokat:

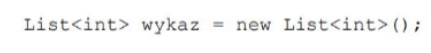

W języku C# szablon List zapewnia funkcjonalność listy. Z tworzenia obiektu typu List wynika, że jego składnikami są

Jakie są typowe frameworki/biblioteki używane w aplikacjach webowych?

Który z wymienionych typów stanowi przykład typu znakowego?

Jaką liczbę warstw zawiera model TCP/IP?

Jedną z dolegliwości, która pojawia się u programistów w wyniku długotrwałego korzystania z myszki komputerowej lub klawiatury, objawiającą się bólem, drętwieniem oraz zaburzeniami czucia w rejonie 1-3 palca ręki jest

Która z wymienionych aplikacji stanowi przykład prostego rozwiązania mobilnego?

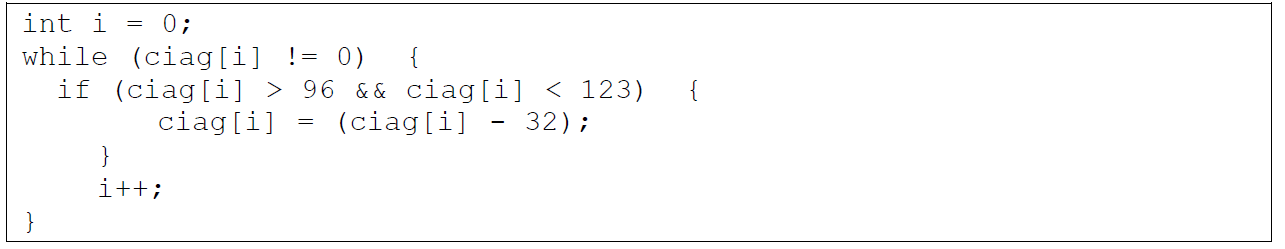

Pętla przedstawiona w zadaniu działa na zmiennej typu string o nazwie ciąg. Jej celem jest

W zaprezentowanym kodzie stworzono abstrakcyjną klasę Figura oraz klasę Prostokąt, która po niej dziedziczy, zawierającą określone pola i konstruktory. Wskaż najprostszą implementację sekcji /* metody klasy */ dla klasy Prostokąt

Jakie jest wyjście działania kompilatora?

Które z wymienionych narzędzi nie znajduje zastosowania w tworzeniu aplikacji desktopowych?

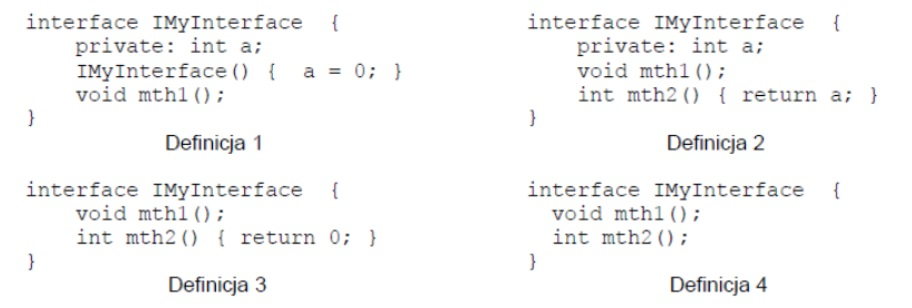

Jakie jest poprawne określenie interfejsu (szablonu klasy) w języku Java?

Która z wymienionych metod najlepiej chroni komputer przed złośliwym oprogramowaniem?

Jaką istotną właściwość ma algorytm rekurencyjny?

W języku C# szablon List umożliwia korzystanie z listy. Z definicji obiektu kolekcji wynika, że jego elementami mogą być:

Jakie są różnice między konstruktorem a zwykłą metodą w klasie?

Jakie są kluczowe różnice między typami stałoprzecinkowymi a zmiennoprzecinkowymi?

W jaki sposób określa się wypadek związany z pracą?

Jaką kategorię własności intelektualnej reprezentują znaki towarowe?

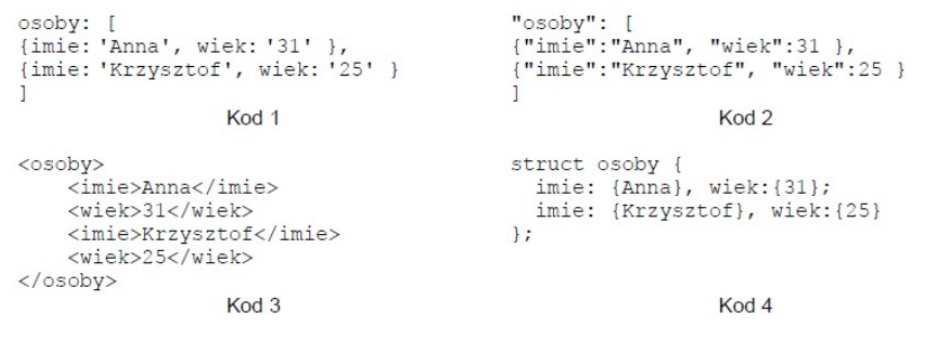

Wskaż poprawny pod względem składniowym kod dla formatu JSON, który jest używany do wymiany danych między backendem a frontendem aplikacji.

W sekcji, która odpowiada za obsługę wyjątku wygenerowanego przez aplikację, należy to zdefiniować

Jaki modyfikator dostępu umożliwia dostęp do pól klasy tylko za pomocą jej metod?

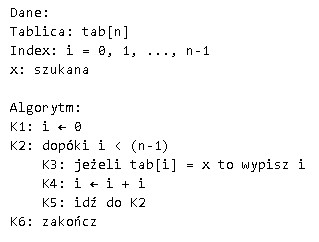

Jaką złożoność obliczeniową posiada podany algorytm?

Jakie metody umożliwiają przesyłanie danych z serwera do aplikacji front-end?

Tworząc aplikację opartą na obiektach, należy założyć, że program będzie zarządzany przez

Który z poniższych procesów jest wyłącznie związany z kompilowaniem kodu?

Który z wymienionych etapów w procesie przetwarzania instrukcji przez procesor odbywa się jako pierwszy?

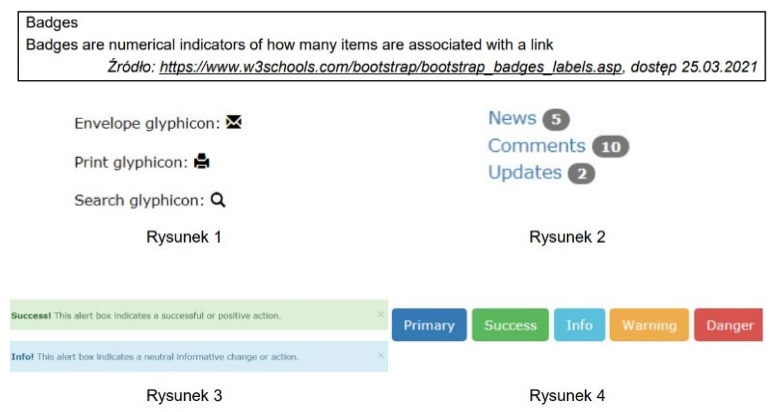

Na podstawie treści zawartej w ramce, określ, który z rysunków ilustruje element odpowiadający klasie Badge zdefiniowanej w bibliotece Bootstrap?

Jakie z wymienionych narzędzi jest szeroko stosowane do debugowania aplikacji internetowych?

W jakim celu wykorzystuje się diagram Gantta?

Jakie z wymienionych czynności może zagrażać cyfrowej tożsamości?

Aby zdefiniować zmienną, która będzie działała jako licznik instancji danej klasy, należy wprowadzenie takiego zmiennej poprzedzić słowem kluczowym

Który z wymienionych typów danych należy do typu logicznego?

Który z wymienionych elementów można zdefiniować jako psychofizyczny?

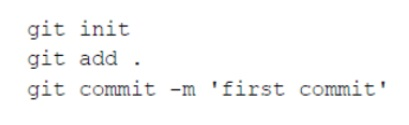

Polecenia wydane w kontekście repozytorium Git, przy założeniu, że folder projektu jest aktualnie wybrany, mają na celu

Wartość liczby 1AF, zapisana w systemie szesnastkowym, po przeliczeniu na system dziesiętny wynosi

Podejście obiektowe w rozwiązywaniu problemów obejmuje między innymi:

Wykorzystanie typu DECIMAL w MySQL wymaga wcześniejszego określenia długości (liczby cyfr) przed oraz po przecinku. Jak należy to zapisać?

Jakie zastosowanie ma język Swift w zakresie aplikacji mobilnych?