Pytanie 1

W formacie plików NTFS, do zmiany nazwy pliku potrzebne jest uprawnienie

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

W formacie plików NTFS, do zmiany nazwy pliku potrzebne jest uprawnienie

Mysz bezprzewodowa jest podłączona do komputera, jednak kursor nie porusza się gładko i „skacze” po ekranie. Możliwą przyczyną problemu z urządzeniem może być

Atak typu hijacking na serwer internetowy charakteryzuje się

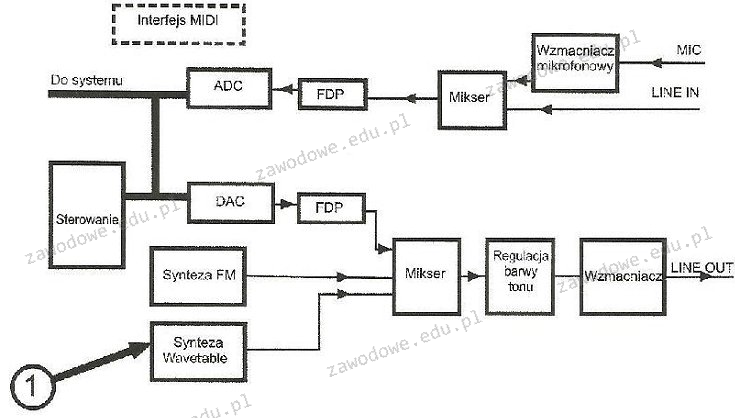

Element wskazany cyfrą 1 na diagramie karty dźwiękowej?

Jakie urządzenie należy zastosować, aby połączyć sieć lokalną wykorzystującą adresy prywatne z Internetem?

Elementem eksploatacyjnym drukarki laserowej jest wszystko oprócz

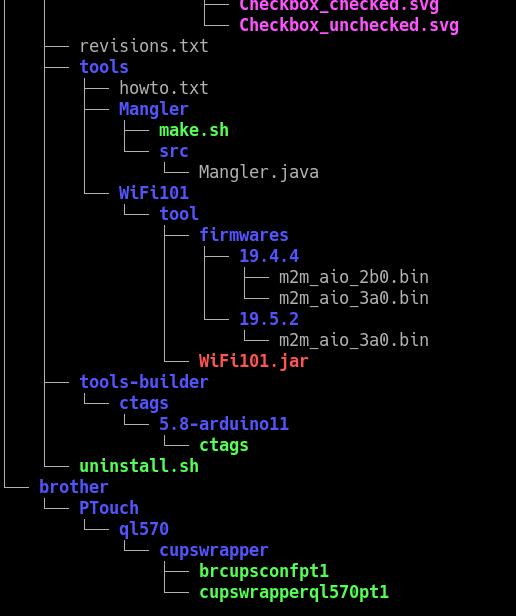

Obrazek ilustruje rezultat działania programu

Jaki protokół sygnalizacyjny jest wykorzystywany w technologii VoIP?

Jak określa się atak w sieci lokalnej, który polega na usiłowaniu podszycia się pod inną osobę?

Jakim symbolem jest oznaczona skrętka bez ekranowania?

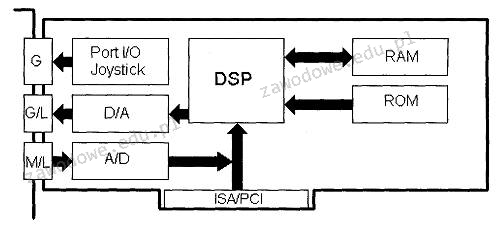

Element funkcjonalny opisany jako DSP w załączonym diagramie blokowym to

Kabel pokazany na ilustracji może być zastosowany do realizacji okablowania sieci o standardzie

Jakie środowisko graficzne zaprojektowane dla systemu Linux ma najniższe wymagania dotyczące pamięci RAM?

Która z usług umożliwia rejestrowanie oraz identyfikowanie nazw NetBIOS jako adresów IP wykorzystywanych w sieci?

Prawo majątkowe twórcy dotyczące oprogramowania komputerowego

Które polecenie w systemie Linux służy do zakończenia procesu?

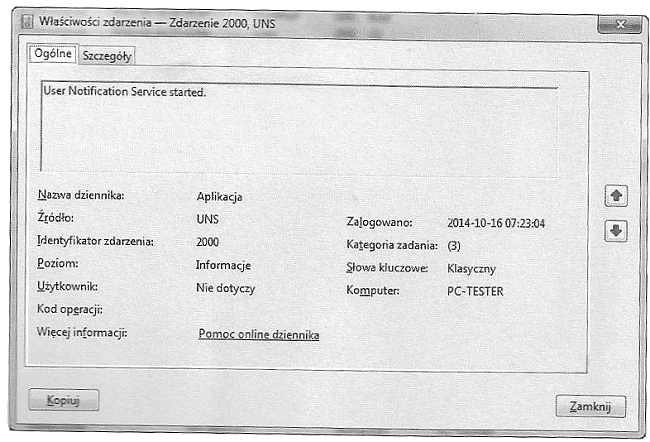

Wpis przedstawiony na ilustracji w dzienniku zdarzeń klasyfikowany jest jako zdarzenie typu

Jaką liczbę komórek pamięci można bezpośrednio zaadresować w 64-bitowym procesorze z 32-bitową szyną adresową?

Zaprezentowany tylny panel płyty głównej zawiera następujące interfejsy:

Aby zweryfikować integralność systemu plików w systemie Linux, które polecenie powinno zostać użyte?

Technik serwisowy zrealizował w ramach zlecenia działania wymienione w zestawieniu. Całkowity koszt zlecenia obejmuje cenę usług wymienionych w zestawieniu oraz wynagrodzenie serwisanta, którego stawka godzinowa wynosi 60,00 zł netto. Oblicz całkowity koszt zlecenia brutto. Stawka VAT na usługi wynosi 23%

| LP | Czynność | Czas wykonania w minutach | Cena usługi netto w zł |

|---|---|---|---|

| 1. | Instalacja i konfiguracja programu | 35 | 20,00 |

| 2. | Wymiana płyty głównej | 80 | 50,00 |

| 3. | Wymiana karty graficznej | 30 | 25,00 |

| 4. | Tworzenie kopii zapasowej i archiwizacja danych | 65 | 45,00 |

| 5. | Konfiguracja rutera | 30 | 20,00 |

```echo off```\necho ola.txt >> ala.txt\npause\nJakie będzie skutki wykonania podanego skryptu?

Jakie zastosowanie ma polecenie md w systemie Windows?

Jakie jest IPv4 urządzenia znajdującego się w sieci 10.100.0.0/18?

Jakie funkcje posiada program tar?

Które medium transmisyjne umożliwia izolację galwaniczną pomiędzy systemami przesyłu danych?

Jakiego działania nie wykonują serwery plików?

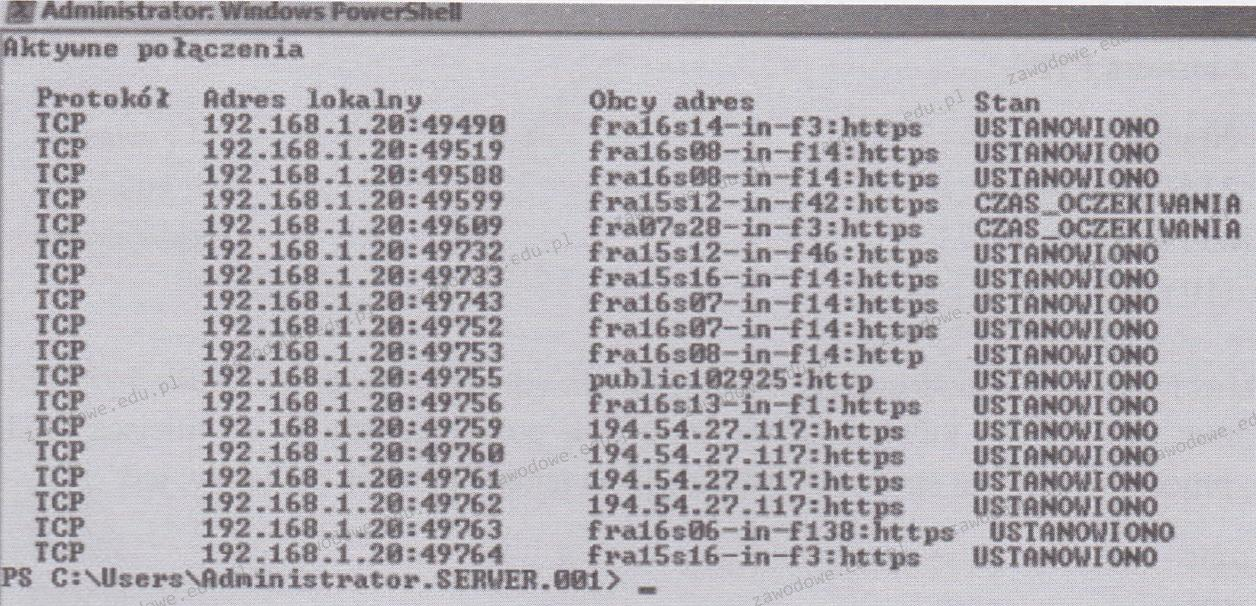

Które z poniższych poleceń systemu Windows generuje wynik przedstawiony na rysunku?

Fragment konfiguracji pliku httpd.conf dla serwera Apache wygląda następująco Listen 8012 Server Name localhost:8012 Aby zweryfikować prawidłowe działanie witryny WWW na serwerze, należy wpisać w przeglądarkę

W przypadku dłuższych przestojów drukarki atramentowej, pojemniki z tuszem powinny

Pozyskiwanie materiałów z odpadów w celu ich ponownego użycia to

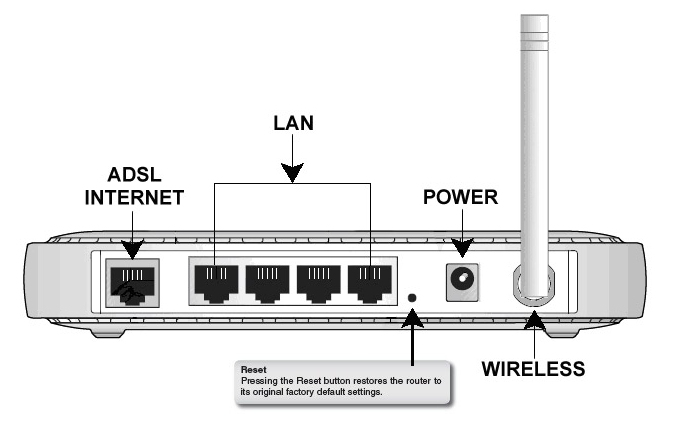

Przycisk znajdujący się na obudowie rutera, którego charakterystyka została podana w ramce, służy do

Urządzenie sieciowe działające w trzeciej warstwie modelu ISO/OSI, obsługujące adresy IP, to

Aby poprawić niezawodność i efektywność przesyłu danych na serwerze, należy

Ile par przewodów w standardzie 100Base-TX jest używanych do przesyłania danych w obie strony?

Tester strukturalnego okablowania umożliwia weryfikację

Optyczna rozdzielczość to jeden z atrybutów

Aby stworzyć bezpieczny wirtualny tunel pomiędzy dwoma komputerami korzystającymi z Internetu, należy użyć technologii

Do usunięcia kurzu z wnętrza obudowy drukarki fotograficznej zaleca się zastosowanie

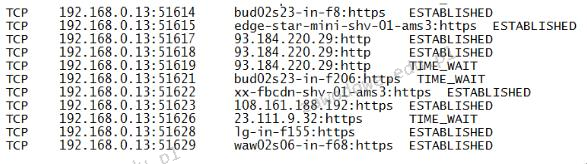

Na ilustracji pokazano część efektu działania programu przeznaczonego do testowania sieci. Sugeruje to użycie polecenia diagnostycznego w sieci