Pytanie 1

Jaki będzie rezultat odejmowania dwóch liczb zapisanych w systemie heksadecymalnym 60Ah - 3BFh?

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Jaki będzie rezultat odejmowania dwóch liczb zapisanych w systemie heksadecymalnym 60Ah - 3BFh?

Jakim poleceniem w systemie Linux można dodać nowych użytkowników?

Co oznacza zapis 192.168.1/24 w kontekście maski podsieci?

W jakim miejscu są przechowywane dane o kontach użytkowników domenowych w środowisku Windows Server?

Po przeprowadzeniu diagnostyki komputerowej ustalono, że temperatura pracy karty graficznej z wyjściami HDMI oraz D-SUB, zainstalowanej w gnieździe PCI Express komputera stacjonarnego, wynosi 87°C. W związku z tym, serwisant powinien

Na ilustracji pokazano wtyczkę taśmy kabel)

Które urządzenie pomiarowe wykorzystuje się do określenia wartości napięcia w zasilaczu?

W systemie Windows, po wydaniu komendy systeminfo, nie da się uzyskać danych o

Funkcja narzędzia tracert w systemach Windows polega na

Aby w systemie Linux wykonać kopię zapasową określonych plików, należy wprowadzić w terminalu polecenie programu

Kto jest odpowiedzialny za alokację czasu procesora dla konkretnych zadań?

Tusz żelowy wykorzystywany jest w drukarkach

Wysyłanie żetonu (ang. token) występuje w sieci o fizycznej strukturze

Jaki tryb funkcjonowania Access Pointa jest wykorzystywany do umożliwienia urządzeniom bezprzewodowym łączności z przewodową siecią LAN?

Jak nazywa się protokół odpowiedzialny za wysyłkę wiadomości e-mail?

Kontrola pasma (ang. bandwidth control) w switchu to funkcjonalność

Do wykonania końcówek kabla UTP wykorzystuje się wtyczkę

Aby stworzyć las w strukturze katalogów AD DS (Active Directory Domain Services), konieczne jest utworzenie przynajmniej

Podczas wyboru zasilacza do komputera kluczowe znaczenie

Typ profilu użytkownika w systemie Windows Serwer, który nie zapisuje zmian wprowadzonych na bieżącym pulpicie ani na serwerze, ani na stacji roboczej po wylogowaniu, to profil

Jaką maksymalną liczbę hostów można przypisać w sieci o adresie IP klasy B?

Jak na diagramach sieciowych LAN oznaczane są punkty dystrybucyjne znajdujące się na różnych kondygnacjach budynku, zgodnie z normą PN-EN 50173?

W jakiej topologii sieci komputerowej każdy komputer jest połączony z dokładnie dwoma innymi komputerami, bez żadnych dodatkowych urządzeń aktywnych?

Relacja między ładunkiem zmagazynowanym na przewodniku a potencjałem tego przewodnika wskazuje na jego

Jak określa się w systemie Windows profil użytkownika, który jest tworzony przy pierwszym logowaniu do komputera i zapisywany na lokalnym dysku twardym, a wszelkie jego modyfikacje dotyczą tylko tego konkretnego komputera?

Jakie funkcje realizuje system informatyczny?Kursy informatyczne

Jakie narzędzie służy do usuwania izolacji z włókna światłowodowego?

Obrazek ilustruje rodzaj złącza

Rysunek ilustruje rezultaty sprawdzania działania sieci komputerowej przy użyciu polecenia

W celu zapewnienia jakości usługi QoS, w przełącznikach warstwy dostępu stosowany jest mechanizm

Jaką wartość liczbową ma BACA zapisaną w systemie heksadecymalnym?

Zbiór usług sieciowych dla systemów z rodziny Microsoft Windows jest reprezentowany przez skrót

Aby jednocześnie zmienić tło pulpitu, kolory okien, dźwięki oraz wygaszacz ekranu na komputerze z systemem Windows, należy użyć

Brak zabezpieczeń przed utratą danych w wyniku fizycznej awarii jednego z dysków to właściwość

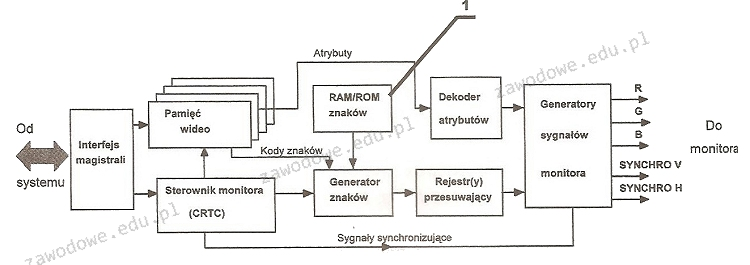

Element oznaczony cyfrą 1 na diagramie blokowym karty graficznej?

Jak nazywa się proces dodawania do danych z warstwy aplikacji informacji powiązanych z protokołami funkcjonującymi na różnych poziomach modelu sieciowego?

Jakie narzędzie pozwala na zarządzanie menadżerem rozruchu w systemach Windows od wersji Vista?

Aby przeprowadzić rezerwację adresów IP w systemie Windows Server na podstawie fizycznych adresów MAC urządzeń, konieczne jest skonfigurowanie usługi

Jaki protokół posługuje się portami 20 oraz 21?

Wartość liczby 1100112 zapisanej w systemie dziesiętnym wynosi