Pytanie 1

W programie stworzonym w języku C++ trzeba zadeklarować zmienną, która będzie przechowywać wartość rzeczywistą. Jakiego typu powinna być ta zmienna?

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

W programie stworzonym w języku C++ trzeba zadeklarować zmienną, która będzie przechowywać wartość rzeczywistą. Jakiego typu powinna być ta zmienna?

Wykorzystanie typu DECIMAL w MySQL wymaga wcześniejszego określenia długości (liczby cyfr) przed oraz po przecinku. Jak należy to zapisać?

Jakie oprogramowanie służy jako przykład programu do komunikacji audio-wideo?

Jakie znaczenie ma poziom dostępności AAA w WCAG 2.0?

Jaki modyfikator dostępu umożliwia dostęp do pól klasy tylko za pomocą jej metod?

Jakie jest oznaczenie komentarza wieloliniowego w języku Java?

Który z poniższych elementów UI umożliwia graficzną nawigację pomiędzy różnymi sekcjami aplikacji?

Jakie stwierdzenie najlepiej tłumaczy cel podziału programu na funkcje (metody)?

Użycie modyfikatora abstract w definicji metody w klasie wskazuje, że

Który z wymienionych poniżej przykładów stanowi system informacji przetwarzany przez system informatyczny?

Modyfikator dostępu, który znajduje się przed definicją metody Dodaj() w klasie Kalkulator, powoduje, że

Jakie kroki należy podjąć, aby skutecznie zabezpieczyć dane na komputerze?

Który z wymienionych typów testów najlepiej ocenia odporność aplikacji na intensywne obciążenie?

Jaki jest zasadniczy cel ataku phishingowego?

Jakie operacje na plikach można uznać za podstawowe?

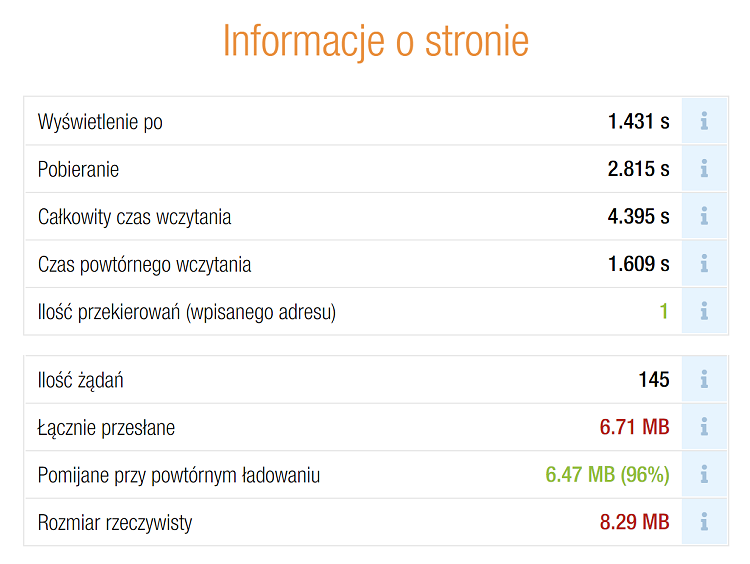

Zaprezentowany diagram ilustruje wyniki przeprowadzonych testów:

Które z poniższych twierdzeń najlepiej charakteryzuje bibliotekę w kontekście programowania?

Który z wymienionych parametrów określa prędkość procesora?

W jaki sposób procesor nawiązuje komunikację z pamięcią podręczną (cache)?

Które z wymienionych zastosowań najlepiej definiuje bibliotekę jQuery?

Jakie korzyści płyną z użycia pseudokodu przy tworzeniu algorytmu?

Jakie znaczenie ma deklaracja zmiennej w programowaniu?

Które z podejść do tworzenia aplikacji najlepiej uwzględnia przyszłe zmiany w funkcjonalności?

Który z wymienionych elementów można zdefiniować jako psychofizyczny?

Jaki framework jest powszechnie wykorzystywany do rozwijania aplikacji desktopowych w języku C++?

Jakie narzędzie wspiera tworzenie aplikacji desktopowych?

Która z wymienionych metod najlepiej chroni komputer przed złośliwym oprogramowaniem?

Który z wymienionych algorytmów sortujących posiada średnią złożoność obliczeniową równą O(n log n)?

Który z języków programowania jest powszechnie wykorzystywany do tworzenia aplikacji na komputery stacjonarne?

Czym jest klasa w programowaniu obiektowym?

Jaką rolę pełni element statyczny w klasie?

Jakie informacje przedstawia diagram Gantta?

Co oznacza walidacja kodu programu?

Wynikiem wykonania poniższego fragmentu kodu jest wyświetlenie liczb z zakresu od 2 do 20, które są

Jakie jest podstawowe zadanie firewalla w systemie komputerowym?

Jednym z kroków przy publikacji aplikacji mobilnej w sklepie Google Play są testy Beta, które charakteryzują się tym, że są one

Jakie metody pozwalają na przesłanie danych z serwera do aplikacji front-end?

Jakie metody można wykorzystać do przechowywania informacji o użytkownikach w aplikacji mobilnej na systemie Android?

Podejście obiektowe w rozwiązywaniu problemów obejmuje między innymi:

Który z wymienionych typów stanowi przykład typu znakowego?