Pytanie 1

Które z wymienionych sytuacji jest przykładem hermetyzacji w programowaniu obiektowym?

Wynik: 12/40 punktów (30,0%)

Wymagane minimum: 20 punktów (50%)

Które z wymienionych sytuacji jest przykładem hermetyzacji w programowaniu obiektowym?

Wynikiem wykonania poniższego fragmentu kodu jest wyświetlenie liczb z zakresu od 2 do 20, które są

Gdzie są przechowywane informacje w sytuacji korzystania z chmury obliczeniowej?

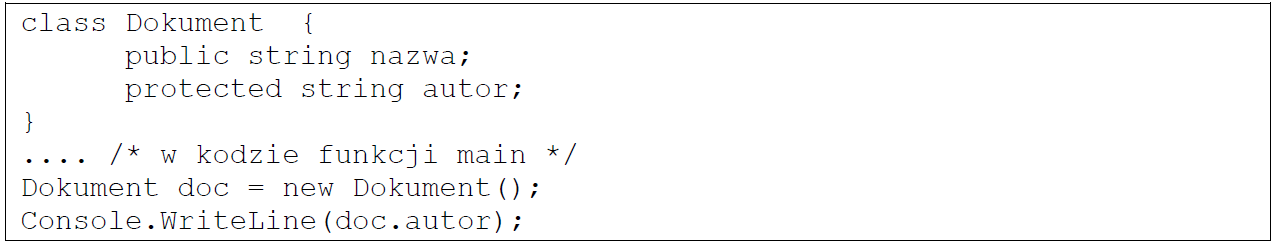

Jakie jest źródło błędu w podanym kodzie przez programistę?

Jakie środowisko jest przeznaczone do tworzenia aplikacji mobilnych dla urządzeń Apple, wykorzystujące różne języki programowania, takie jak Java i Objective C?

W jednostce centralnej, za obliczenia na liczbach zmiennoprzecinkowych odpowiada

Która z wymienionych topologii sieci wykazuje cechę, że wszystkie urządzenia są połączone jednym kablem?

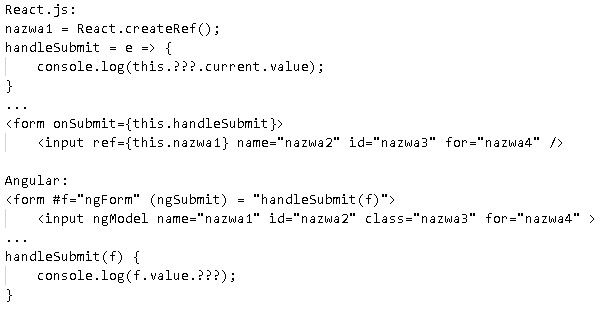

Wykorzystując React.js oraz Angular, stworzono funkcjonalnie równoważne kody źródłowe. Aby móc w metodzie handleSubmit pokazać zawartość kontrolki input w miejscu oznaczonym ???, należy odwołać się do atrybutu o nazwie

Który z poniższych przypadków stanowi test niefunkcjonalny?

Co to jest wskaźnik w języku C?

Które z poniższych twierdzeń najlepiej charakteryzuje metodę wirtualną?

Który z wymienionych wzorców projektowych jest najbardziej odpowiedni do uproszczenia interfejsu złożonego systemu?

Który z wymienionych objawów może sugerować nagłe zagrożenie dla zdrowia?

Jakie kwestie związane z percepcją są uwzględnione w rekomendacjach standardu WCAG 2.0?

Jaką technologię stosuje się do powiązania aplikacji internetowej z systemem baz danych?

Które z wymienionych zastosowań najlepiej definiuje bibliotekę jQuery?

Jaką wydajność posiada sieć, która przesyła 500 MB danych w czasie 10 sekund?

Jakie metody pozwalają na przesłanie danych z serwera do aplikacji front-end?

Jaki numer telefonu należy wybrać, aby skontaktować się z pogotowiem ratunkowym w Polsce?

Z analizy złożoności obliczeniowej różnych algorytmów sortowania na dużych zbiorach danych (przekraczających 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania

| sortowanie bąbelkowe | O(n2) |

| sortowanie przez wstawianie | O(n2) |

| sortowanie przez scalanie | O(n log n) |

| sortowanie przez zliczanie | O(n) |

| sortowanie kubełkowe | O(n2) |

Które z wymienionych stwierdzeń najcelniej opisuje proces uruchamiania aplikacji?

Aby tworzyć aplikacje desktopowe w języku Java, można wybrać jedno z poniższych środowisk

Zapisany fragment w Pythonie ilustruje:

Jakie cechy posiada model prototypowy w zakresie zarządzania projektami?

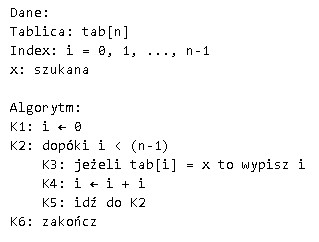

Jaką złożoność obliczeniową posiada podany algorytm?

Jakie ma znaczenie "operacja wejścia" w kontekście programowania?

Która z wymienionych zasad jest istotna dla bezpiecznego użytkowania portali społecznościowych?

Które z wymienionych środowisk programistycznych jest rekomendowane do developing aplikacji w języku Python z użyciem frameworka Django?

Która z wymienionych kart graficznych oferuje lepszą wydajność w grach komputerowych?

W języku C# szablon List umożliwia korzystanie z listy. Z definicji obiektu kolekcji wynika, że jego elementami mogą być:

Jakie są główne różnice między środowiskiem RAD (Rapid Application Development) a klasycznymi IDE?

Wskaż termin, który w języku angielskim odnosi się do "testów wydajnościowych"?

Jakie jest główne zadanie debuggera w środowisku programowania?

Modyfikator dostępu znajdujący się przed definicją metody Dodaj() w klasie Kalkulator sprawia, że:

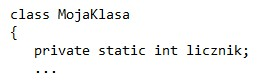

Z podanej definicji pola licznik można wywnioskować, iż

Na ilustracji pokazano fragment emulacji iOS z elementem kontrolnym. Który fragment kodu XAML opisuje ten element?

Jaki model zarządzania projektami przewiduje, że wszystkie etapy są realizowane jeden po drugim, bez możliwości wrócenia do wcześniejszych faz?

Który framework jest powszechnie wykorzystywany do tworzenia aplikacji internetowych w języku Python?

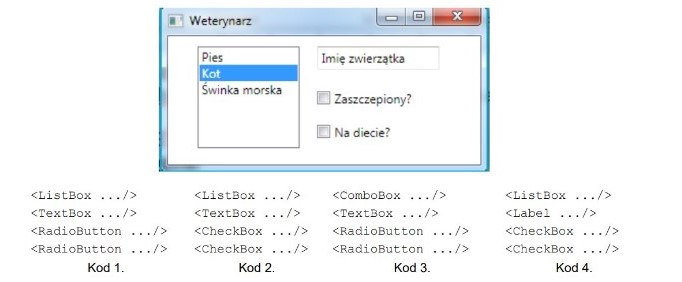

Wskaż uproszczoną wersję kodu XAML dla elementów w pokazanym oknie dialogowym?

Aby wykorzystać framework Django, należy pisać w języku