Pytanie 1

Który z wymienionych mechanizmów umożliwia ograniczenie dostępu do wybranych sekcji aplikacji webowej?

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Który z wymienionych mechanizmów umożliwia ograniczenie dostępu do wybranych sekcji aplikacji webowej?

Jakiego kwalifikatora powinno się użyć dla metody, aby umożliwić do niej dostęp jedynie z wnętrza tej klasy oraz klas dziedziczących, a także, by metoda ta nie była dostępna w żadnej funkcji?

Jakie są różnice między dialogiem modalnym a niemodalnym?

Jaką komendę w języku C++ używa się do wielokrotnego uruchamiania tego samego bloku kodu?

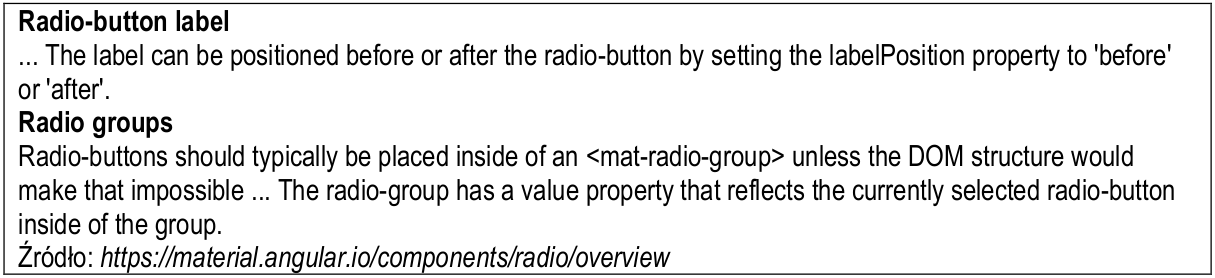

Która z właściwości przycisków typu Radio-button opisanych w przedstawionym fragmencie dokumentacji jest poprawna?

Jaki modyfikator umożliwia dostęp do elementu klasy z każdego miejsca w kodzie?

Jakie jest zastosowanie metody fetch() w JavaScript?

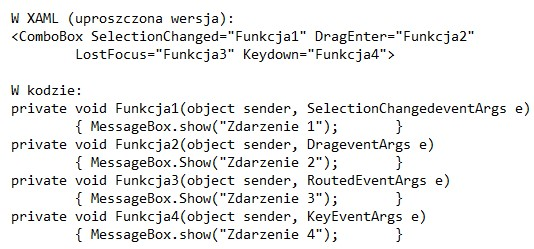

W programie desktopowym stworzono rozwijaną listę oraz przypisano cztery funkcje do obsługi zdarzeń tej kontrolki. Jaki komunikat pojawi się po dokonaniu wyboru w tej liście?

Która metoda w obrębie klasy jest uruchamiana automatycznie podczas tworzenia kopii obiektu?

Który z paradygmatów programowania najbardziej akcentuje dziedziczenie oraz polimorfizm?

Jakie z wymienionych czynności może zagrażać cyfrowej tożsamości?

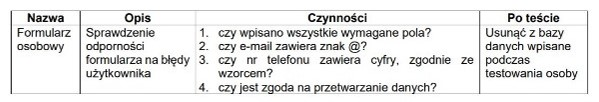

Jaki rodzaj testów można scharakteryzować przedstawionym opisem?

Ile kilobajtów (KB) znajduje się w jednym megabajcie (MB)?

Co to jest zasięg (scope) zmiennej w programowaniu?

Jakie wartości jest w stanie przechować zmienna o typie logicznym?

Jakie informacje zawiera dokumentacja realizacji projektu?

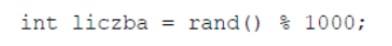

W języku C++, zakładając, że przedstawiony fragment kodu poprawnie się skompiluje i zostanie wykonany, to zmiennej liczba przypisana zostanie wartość

Czym jest klasa w programowaniu obiektowym?

Który z wymienionych dysków oferuje najszybszy dostęp do danych?

Która z poniższych technologii służy do tworzenia aplikacji mobilnych za pomocą języków webowych?

Jakie działania mogą przyczynić się do ochrony swojego cyfrowego wizerunku w sieci?

Cytat zaprezentowany powyżej dotyczy metodyki RAD. Co oznacza ten skrót w języku polskim?

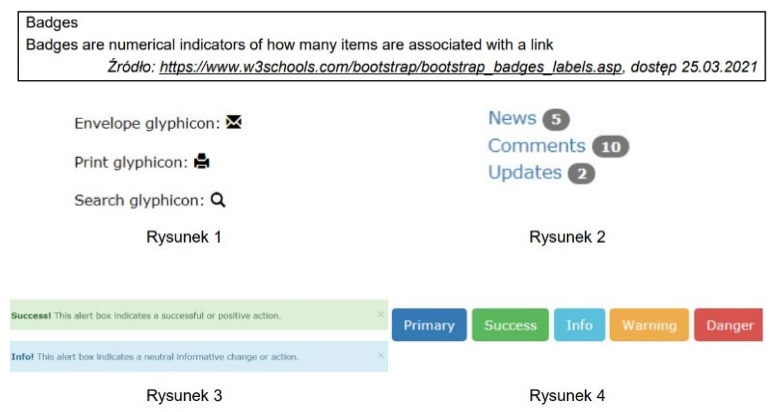

Na podstawie treści zawartej w ramce, określ, który z rysunków ilustruje element odpowiadający klasie Badge zdefiniowanej w bibliotece Bootstrap?

Jaką wartość jest w stanie przechować tablica jednowymiarowa?

Które z wymienionych oznaczeń wskazuje na liniową złożoność algorytmu?

Jakie narzędzie najlepiej wykorzystać do testowania API REST?

Co to jest SPA (Single Page Application)?

Które z wymienionych pól klasy można zainicjalizować przed stworzeniem obiektu?

Który z poniższych metod najlepiej zabezpiecza dane karty płatniczej podczas zakupów online?

Która z poniższych technologii jest używana do tworzenia interfejsów użytkownika w aplikacjach React?

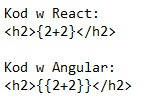

Jaki tekst zostanie wyświetlony po uruchomieniu jednego z poniższych fragmentów kodu?

Jakie są kluczowe etapy resuscytacji krążeniowo-oddechowej?

Mobilna aplikacja przedstawia listę, w której każdy element można dotknąć palcem, aby zobaczyć jego detale. Zdarzenie, które odpowiada tej czynności, to

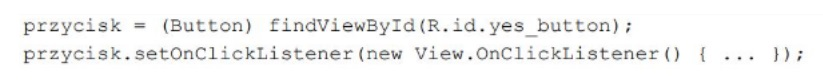

Zaproponowany fragment kodu w Android Studio realizuje metodę nasłuchującą do obsługi wydarzenia

Użycie typu DECIMAL w SQL wymaga wcześniejszego określenia liczby cyfr przed przecinkiem oraz ilości cyfr za przecinkiem. Jest to zapis:

Które z poniższych twierdzeń najlepiej charakteryzuje metodę wirtualną?

Jakie znaczenie ma pojęcie "debugowanie" w kontekście programowania?

Algorytmy, które są wykorzystywane do rozwiązywania problemów przybliżonych lub takich, które nie mogą być opisane za pomocą algorytmu dokładnego, na przykład w prognozowaniu pogody czy identyfikacji nowych wirusów komputerowych, to algorytmy.

Co to jest lazy loading w kontekście aplikacji webowych?

Wskaż język programowania, który pozwala na stworzenie aplikacji mobilnej w środowisku Android Studio?