Pytanie 1

NOWY, GOTOWY, OCZEKUJĄCY oraz AKTYWNY to

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

NOWY, GOTOWY, OCZEKUJĄCY oraz AKTYWNY to

Shareware to typ licencji, który opiera się na

Na przedstawionym rysunku zaprezentowane jest złącze

Wykonanie polecenia net use z:\\192.168.20.2\data /delete, spowoduje

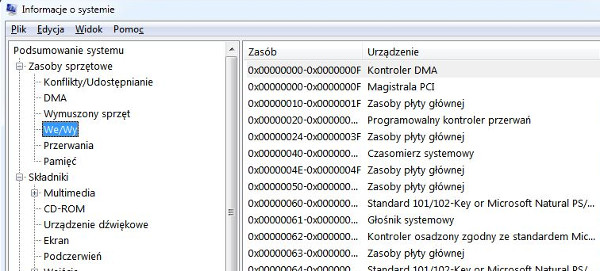

W jakim systemie numerycznym przedstawione są zakresy We/Wy na ilustracji?

W nowoczesnych panelach dotykowych prawidłowe działanie wyświetlacza zapewnia mechanizm rozpoznający zmianę

W czterech różnych sklepach ten sam model komputera oferowany jest w różnych cenach. Gdzie można go kupić najtaniej?

Komunikat "BIOS checksum error" pojawiający się podczas uruchamiania komputera zazwyczaj wskazuje na

Aby poprawić bezpieczeństwo prywatnych danych sesji na stronie internetowej, zaleca się dezaktywację w ustawieniach przeglądarki

Rejestr procesora, znany jako licznik rozkazów, przechowuje

Podczas wyboru zasilacza do komputera kluczowe znaczenie

W systemach operacyjnych Windows system plików pozwala na ograniczenie dostępu użytkowników do określonych katalogów, plików czy dysków

Jakie są prędkości przesyłu danych w sieciach FDDI (ang. Fiber Distributed Data Interface) wykorzystujących technologię światłowodową?

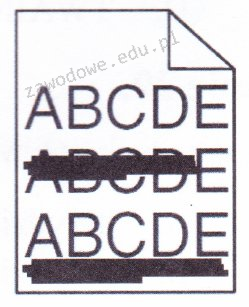

Co może być przyczyną problemów z wydrukiem z drukarki laserowej przedstawionych na ilustracji?

Wydanie w systemie Windows komendy ```ATTRIB -S +H TEST.TXT``` spowoduje

Aby serwerowa płyta główna mogła działać poprawnie, potrzebuje pamięci z rejestrem. Który z poniższych modułów pamięci będzie z nią zgodny?

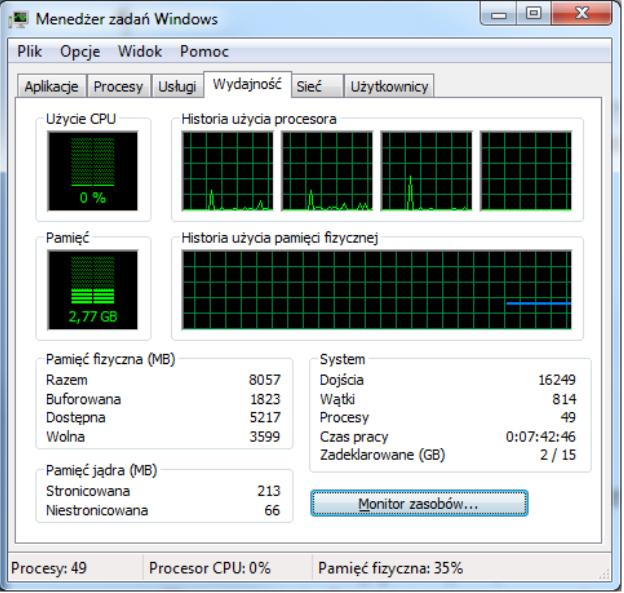

Aby uruchomić przedstawione narzędzie w systemie Windows, jakie polecenie należy zastosować?

Urządzenie sieciowe, które umożliwia połączenie pięciu komputerów w tej samej sieci, eliminując kolizje pakietów, to

Po podłączeniu działającej klawiatury do jednego z portów USB nie ma możliwości wyboru awaryjnego trybu uruchamiania systemu Windows. Mimo to po uruchomieniu systemu w standardowym trybie klawiatura funkcjonuje prawidłowo. Co to oznacza?

W pierwszym oktecie adresów IPv4 klasy B znajdują się liczby mieszczące się w przedziale

Co oznacza zapis 192.168.1/24 w kontekście maski podsieci?

Wyznacz całkowity koszt brutto materiałów potrzebnych do stworzenia sieci w topologii gwiazdowej dla 3 komputerów z kartami sieciowymi, używając przewodów o długości 2m. Ceny poszczególnych elementów przedstawiono w tabeli.

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Linux jest potrzebne do stworzenia archiwum danych?

Aby umożliwić połączenie między urządzeniem mobilnym a komputerem za pomocą interfejsu Bluetooth, co należy zrobić?

Jakie polecenie uruchamia edytor polityk grup w systemach z rodziny Windows Server?

Oprogramowanie, które pozwala na interakcję pomiędzy kartą sieciową a systemem operacyjnym, to

Która norma odnosi się do okablowania strukturalnego?

Wskaż właściwą formę maski podsieci?

W tabeli przedstawiono dane katalogowe procesora AMD Athlon 1333 Model 4 Thunderbird. Jaka jest częstotliwość przesyłania danych między rejestrami?

| General information | |

|---|---|

| Type | CPU / Microprocessor |

| Market segment | Desktop |

| Family | AMD Athlon |

| CPU part number | A1333AMS3C |

| Stepping codes | AYHJA AYHJAR |

| Frequency (MHz) | 1333 |

| Bus speed (MHz) | 266 |

| Clock multiplier | 10 |

| Gniazdo | Socket A (Socket 462) |

| Notes on AMD A1333AMS3C | |

| ○ Actual bus frequency is 133 MHz. Because the processor uses Double Data Rate bus the effective bus speed is 266 MHz. | |

Jaki port jest ustawiony jako domyślny dla serwera WWW?

Protokołem umożliwiającym bezpołączeniowe przesyłanie datagramów jest

Adres IP (ang. Internet Protocol Address) to

Jaki interfejs umożliwia transfer danych w formie cyfrowej i analogowej między komputerem a monitorem?

W podejściu archiwizacji danych określanym jako Dziadek – Ojciec – Syn na poziomie Dziadek wykonuje się kopię danych na koniec

Kluczowy sposób zabezpieczenia danych w sieci komputerowej przed nieautoryzowanym dostępem to

Profil użytkownika systemu Windows, który można wykorzystać do logowania na dowolnym komputerze w sieci, przechowywany na serwerze i mogący być edytowany przez użytkownika, to profil

Wszystkie ustawienia użytkowników komputera są przechowywane w gałęzi rejestru oznaczonej akronimem

Jakie oznaczenie potwierdza oszczędność energii urządzenia?

Która funkcja przełącznika zarządzalnego pozwala na łączenie kilku przełączników fizycznych w jedną wirtualną linię, aby zwiększyć przepustowość łącza?

Jakie jest znaczenie jednostki dpi, która występuje w specyfikacjach skanerów i drukarek?