Pytanie 1

Narzędzie System Image Recovery dostępne w zaawansowanych opcjach uruchamiania systemu Windows 7 pozwala na

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Narzędzie System Image Recovery dostępne w zaawansowanych opcjach uruchamiania systemu Windows 7 pozwala na

Administrator sieci lokalnej zauważył, że urządzenie typu UPS przełączyło się w tryb awaryjny. Oznacza to awarię systemu

Usługa w systemie Windows Server, która umożliwia zdalną instalację systemów operacyjnych na komputerach zarządzanych przez serwer, to

Jakim poleceniem w systemie Linux można ustalić trasę pakietu do celu?

Interfejs SLI (ang. Scalable Link Interface) jest używany do łączenia

Wskaż błędny podział dysku MBR na partycje?

Jakie polecenie w systemie Linux pozwala na wyświetlenie oraz edytowanie tablicy trasowania pakietów sieciowych?

Karta sieciowa przedstawiona na ilustracji jest w stanie przesyłać dane z maksymalną szybkością

Czy bęben światłoczuły znajduje zastosowanie w drukarkach?

GRUB, LILO oraz NTLDR to:

Na jakich nośnikach pamięci masowej jednym z najczęstszych powodów uszkodzeń jest zniszczenie powierzchni?

Z analizy oznaczenia pamięci DDR3 PC3-16000 można wywnioskować, że ta pamięć:

Który z portów znajdujących się na tylnej części komputera jest oznaczony podanym symbolem?

Jeśli podczas podłączania stacji dysków elastycznych 1,44 MB kabel sygnałowy zostanie włożony odwrotnie, to

Wykonanie polecenia net use Z:192.168.20.2data /delete spowoduje?

Osobom pracującym zdalnie, dostęp do serwera znajdującego się w prywatnej sieci za pośrednictwem publicznej infrastruktury, jaką jest Internet, umożliwia

Administrator pragnie udostępnić w sieci folder C:instrukcje trzem użytkownikom z grupy Serwisanci. Jakie rozwiązanie powinien wybrać?

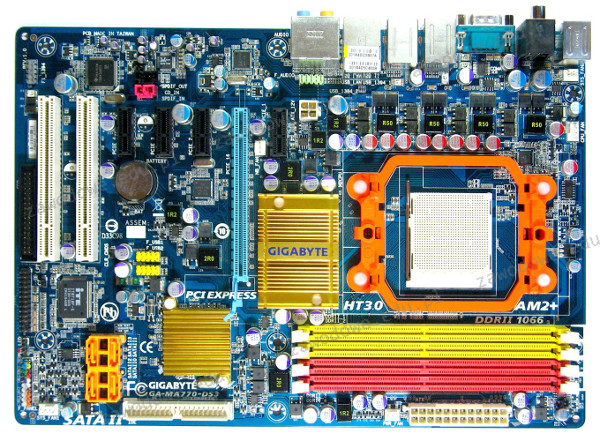

Jakie złącze umożliwia przesył danych między przedstawioną na ilustracji płytą główną a urządzeniem zewnętrznym, nie dostarczając jednocześnie zasilania do tego urządzenia przez interfejs?

Jakie urządzenie wykorzystuje się do pomiaru napięcia w zasilaczu?

Natychmiast po dostrzeżeniu utraty istotnych plików na dysku twardym, użytkownik powinien

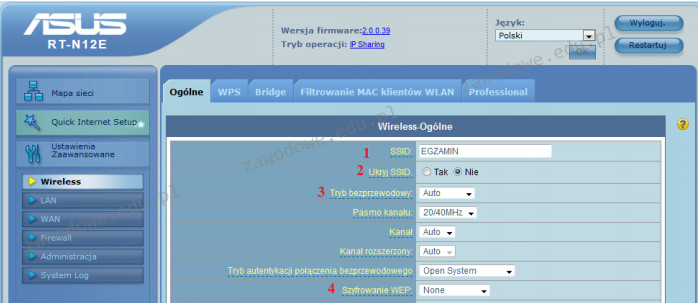

Aby zatuszować identyfikator sieci bezprzewodowej, należy zmodyfikować jego ustawienia w ruterze w polu oznaczonym numerem

Transmisję danych w sposób bezprzewodowy umożliwia standard, który zawiera interfejs

Protokół trasowania wewnętrznego, który opiera się na analizie stanu łącza, to

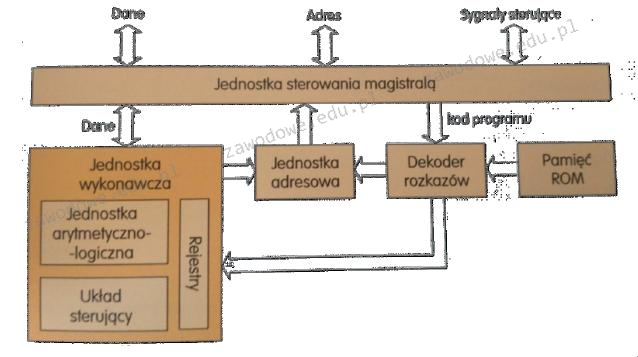

Na ilustracji przedstawiono schemat konstrukcji logicznej

Jakim spójnikiem określa się iloczyn logiczny?

Rodzaj przesyłania danych do jednego lub wielu komputerów jednocześnie, w którym odbiorcy są postrzegani przez nadawcę jako jedyny zbiorczy odbiorca, to

Aby aktywować tryb awaryjny w systemach z rodziny Windows, w trakcie uruchamiania komputera trzeba nacisnąć klawisz

Jakie wbudowane narzędzie w systemie Windows służy do identyfikowania problemów związanych z animacjami w grach oraz odtwarzaniem filmów?

Jaką wartość w systemie szesnastkowym ma liczba 1101 0100 0111?

Jaką minimalną ilość pamięci RAM musi mieć komputer, aby móc uruchomić 64-bitowy system operacyjny Windows 7 w trybie graficznym?

Jakie urządzenie pozwala na podłączenie drukarki, która nie ma karty sieciowej, do lokalnej sieci komputerowej?

Technik serwisowy, po przeprowadzeniu testu na serwerze NetWare, otrzymał informację, że obiekt dysponuje prawem

Czytnik w napędzie optycznym, który jest zanieczyszczony, należy wyczyścić

Aby stworzyć nowego użytkownika o nazwie egzamin z hasłem qwerty w systemie Windows XP, należy wykorzystać polecenie

Jaką liczbę podwójnych gniazd RJ45 należy zainstalować w pomieszczeniu o wymiarach 8 x 5 m, aby spełniać wymagania normy PN-EN 50173?

Aby połączyć projektor multimedialny z komputerem, złącze, którego NIEDOZWOLONO użyć to

W systemie Linux do obserwacji działania sieci, urządzeń sieciowych oraz serwerów można zastosować aplikację

W lokalnej sieci uruchomiono serwer odpowiedzialny za przydzielanie dynamicznych adresów IP. Jaką usługę należy aktywować na tym serwerze?

Dobrze zaplanowana sieć komputerowa powinna pozwalać na rozbudowę, co oznacza, że musi charakteryzować się

W systemie Linux dane dotyczące okresu ważności hasła są przechowywane w pliku