Pytanie 1

W systemie Linux wykonanie komendy passwd Ala spowoduje

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

W systemie Linux wykonanie komendy passwd Ala spowoduje

Złośliwe oprogramowanie, które rejestruje klawisze naciskane przez użytkownika w systemie operacyjnym, to

Aby poprawić bezpieczeństwo zasobów sieciowych, administrator sieci komputerowej w firmie otrzymał zadanie podziału aktualnej lokalnej sieci komputerowej na 16 podsieci. Obecna sieć posiada adres IP 192.168.20.0 i maskę 255.255.255.0. Jaką maskę sieci powinien zastosować administrator?

W nagłówku ramki standardu IEEE 802.3, który należy do warstwy łącza danych, znajduje się

Aby naprawić uszkodzony sektor rozruchowy dysku w systemie Windows 7, należy użyć polecenia

Ile jest klawiszy funkcyjnych na klawiaturze w układzie QWERTY?

Jakie urządzenie jest używane do pomiaru napięcia w zasilaczu?

Zainstalowanie w komputerze wskazanej karty pozwoli na

Jakie polecenie umożliwia uzyskanie danych dotyczących bieżących połączeń TCP oraz informacji o portach źródłowych i docelowych?

Który rekord DNS powinien zostać dodany w strefie wyszukiwania do przodu, aby skojarzyć nazwę domeny DNS z adresem IP?

W sieciach bezprzewodowych typu Ad-Hoc IBSS (Independent Basic Service Set) wykorzystywana jest topologia fizyczna

W jakim systemie operacyjnym występuje mikrojądro?

Aby usunąć konto użytkownika student w systemie operacyjnym Ubuntu, można skorzystać z komendy

Która struktura partycji pozwala na stworzenie do 128 partycji podstawowych na pojedynczym dysku?

Aby uruchomić monitor wydajności oraz niezawodności w systemie Windows, należy skorzystać z przystawki

Skrót określający translację adresów w sieciach to

Jaka usługa sieciowa domyślnie wykorzystuje port 53?

Tworzenie zaszyfrowanych połączeń pomiędzy hostami przez publiczną sieć Internet, wykorzystywane w rozwiązaniach VPN (Virtual Private Network), to

W systemach Windows istnieje możliwość przypisania użytkownika do dowolnej grupy za pomocą panelu

Jakie polecenie w systemie Windows pozwala na zmianę zarówno nazwy pliku, jak i jego lokalizacji?

Oświetlenie oparte na diodach LED w trzech kolorach wykorzystuje skanery typu

Jakim interfejsem można uzyskać transmisję danych o maksymalnej przepustowości 6 Gb/s?

Konwencja zapisu ścieżki do udziału sieciowego zgodna z UNC (Universal Naming Convention) ma postać

Część programu antywirusowego działająca w tle jako kluczowy element zabezpieczeń, mająca na celu nieustanne monitorowanie ochrony systemu komputerowego, to

Jaką maskę podsieci powinien mieć serwer DHCP, aby mógł przydzielić adresy IP dla 510 urządzeń w sieci o adresie 192.168.0.0?

Ile par kabli jest używanych w standardzie 100Base-TX do obustronnej transmisji danych?

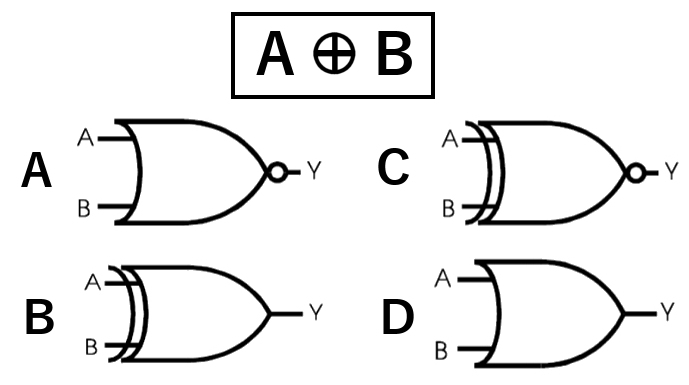

Jaką bramkę logiczną reprezentuje to wyrażenie?

Jaką sumę należy zapłacić za wymianę karty graficznej w komputerze, jeżeli cena karty wynosi 250 zł, a czas wymiany przez pracownika serwisu to 80 minut, przy czym każda rozpoczęta godzina pracy kosztuje 50 zł?

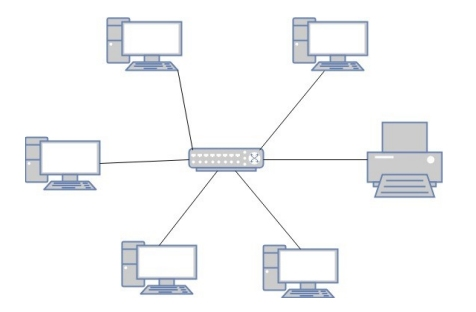

Jaką fizyczną topologię sieci komputerowej ilustruje ten rysunek?

Czynnikiem zagrażającym bezpieczeństwu systemu operacyjnego, który zmusza go do automatycznej aktualizacji, są

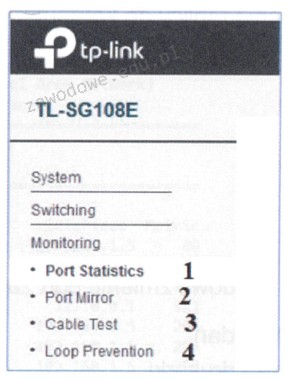

Aby sprawdzić stan podłączonego kabla oraz zdiagnozować odległość do miejsca awarii w sieci, należy użyć funkcji przełącznika oznaczonej numerem

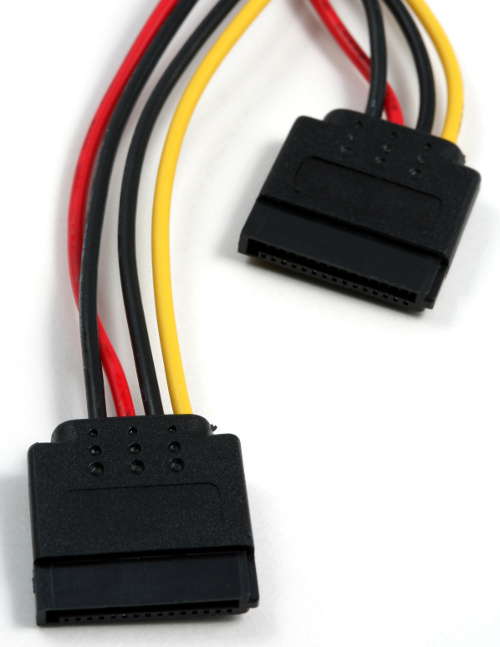

Na przedstawionym zdjęciu złącza pozwalają na

Błąd typu STOP Error (Blue Screen) w systemie Windows, który wiąże się z odniesieniem się systemu do niepoprawnych danych w pamięci RAM, to

Twórca zamieszczonego programu pozwala na jego darmowe korzystanie tylko w przypadku

| Ancient Domains of Mystery | |

|---|---|

| Autor | Thomas Biskup |

| Platforma sprzętowa | DOS, OS/2, Macintosh, Microsoft Windows, Linux |

| Pierwsze wydanie | 23 października 1994 |

| Aktualna wersja stabilna | 1.1.1 / 20 listopada 2002 r. |

| Aktualna wersja testowa | 1.2.0 Prerelease 18 / 1 listopada 2013 |

| Licencja | postcardware |

| Rodzaj | roguelike |

Czym jest serwer poczty elektronicznej?

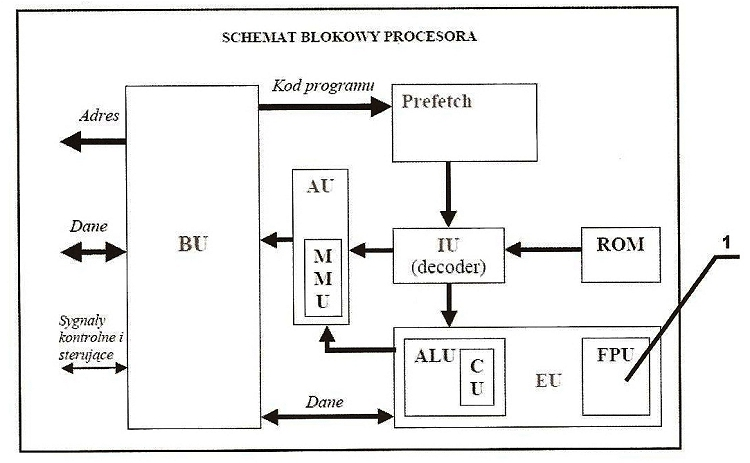

Element oznaczony numerem 1 w schemacie blokowym procesora pełni funkcję

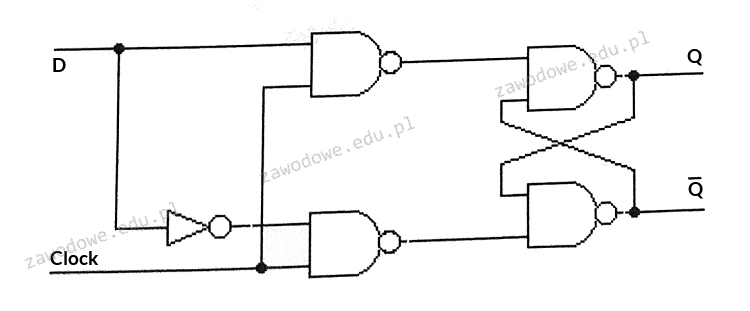

Jak wygląda schemat połączeń bramek logicznych?

Zarządzanie pasmem (ang. bandwidth control) w switchu to funkcjonalność

Jeżeli szybkość pobierania danych z sieci wynosi 8 Mb/s, to w ciągu 6 s możliwe jest pobranie pliku o maksymalnej wielkości równej

Do konserwacji elementów optycznych w komputerach zaleca się zastosowanie