Pytanie 1

W systemie Linux polecenie chmod 321 start spowoduje przyznanie poniższych uprawnień plikowi start:

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

W systemie Linux polecenie chmod 321 start spowoduje przyznanie poniższych uprawnień plikowi start:

Jakie polecenie należy wykorzystać w systemie Windows, aby usunąć bufor nazw domenowych?

Jakie informacje można uzyskać dzięki programowi Wireshark?

Jeśli w ustawieniach karty graficznej zostanie wybrane odświeżanie obrazu przewyższające zalecane wartości, monitor CRT, który spełnia normy TCO 99

Który z poniższych interfejsów powinien być wybrany do podłączenia dysku SSD do płyty głównej komputera stacjonarnego, aby uzyskać najwyższą szybkość zapisu oraz odczytu danych?

Plik zajmuje 2KB. Jakie to jest?

Zidentyfikowanie głównego rekordu rozruchowego, który uruchamia system z aktywnej partycji, jest możliwe dzięki

Jaki interfejs umożliwia transfer danych w formie cyfrowej i analogowej między komputerem a monitorem?

Uruchomienie polecenia msconfig w systemie Windows

Która norma określa parametry transmisji dla komponentów kategorii 5e?

Serwer, który realizuje żądania w protokole komunikacyjnym HTTP, to serwer

Czym jest procesor Athlon 2800+?

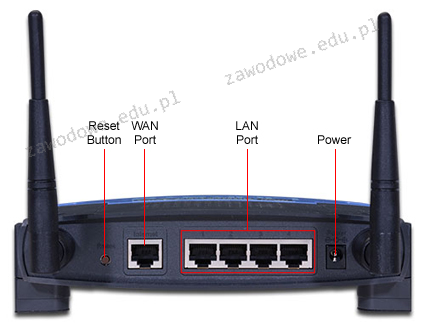

Na ilustracji przedstawiono tylną stronę

Uszkodzenie czego może być przyczyną awarii klawiatury?

Podaj prefiks, który identyfikuje adresy globalne w protokole IPv6?

W biurze należy zamontować 5 podwójnych gniazd abonenckich. Średnia odległość od lokalnego punktu dystrybucyjnego do gniazda abonenckiego wynosi 10m. Jaki będzie przybliżony koszt zakupu kabla UTP kategorii 5e do utworzenia sieci lokalnej, jeśli cena brutto za 1m kabla UTP kategorii 5e wynosi 1,60 zł?

Metoda przesyłania danych pomiędzy urządzeniami CD/DVD a pamięcią komputera w trybie bezpośredniego dostępu do pamięci to

Na ilustracji zaprezentowano kabel

Fragment konfiguracji pliku httpd.conf dla serwera Apache wygląda następująco Listen 8012 Server Name localhost:8012 Aby zweryfikować prawidłowe działanie witryny WWW na serwerze, należy wpisać w przeglądarkę

Jakie jest wynikiem dodawania liczb binarnych 1001101 oraz 11001 w systemie dwójkowym?

Aby przygotować ikony zaprezentowane na załączonym obrazku do wyświetlania na Pasku zadań w systemie Windows, należy skonfigurować

Jakie medium transmisyjne nosi nazwę 100BaseTX i jaka jest maksymalna prędkość danych, która może być w nim osiągnięta?

Licencja CAL (Client Access License) uprawnia użytkownika do

Zjawisko przenikania, które ma miejsce w sieciach komputerowych, polega na

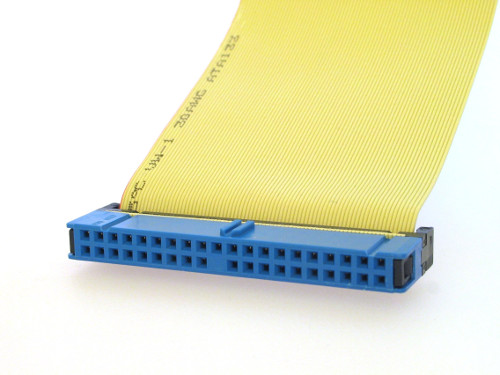

Na ilustracji pokazano wtyczkę taśmy kabel)

W jaki sposób powinny być skonfigurowane uprawnienia dostępu w systemie Linux, aby tylko właściciel mógł wprowadzać zmiany w wybranym katalogu?

Samodzielną strukturą sieci WLAN jest

W systemie Linux komenda usermod -s umożliwia dla danego użytkownika

Wskaź zestaw wykorzystywany do diagnozowania logicznych systemów elektronicznych na płycie głównej komputera, który nie reaguje na próbę uruchomienia zasilania?

Wykonanie polecenia net use Z:192.168.20.2data /delete spowoduje?

Wynikiem przeprowadzenia polecenia arp -a 192.168.1.1 w systemie MS Windows jest pokazanie

Jaki protokół jest stosowany do przesyłania danych w warstwie transportowej modelu ISO/OSI?

Do umożliwienia komunikacji pomiędzy sieciami VLAN, wykorzystuje się

W drukarce laserowej do stabilizacji druku na papierze używane są

Profil mobilny staje się profilem obowiązkowym użytkownika po

Jakiego rodzaju interfejsem jest UDMA?

Który standard Ethernet określa Gigabit Ethernet dla okablowania UTP?

Wykonanie polecenia net localgroup w systemie Windows spowoduje

Jakie medium transmisyjne charakteryzuje się najmniejszym ryzykiem zakłóceń elektromagnetycznych sygnału przesyłanego?

W systemie Linux komendą, która jednocześnie podnosi uprawnienia dla procesu uruchamianego z terminala, jest