Pytanie 1

Jak wygląda kod uzupełnienia do dwóch dla liczby -5 w formacie binarnym przy użyciu 8 bitów?

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Jak wygląda kod uzupełnienia do dwóch dla liczby -5 w formacie binarnym przy użyciu 8 bitów?

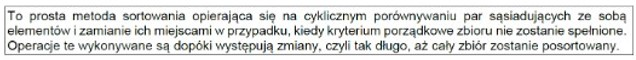

Dokumentacja, która została przedstawiona, dotyczy algorytmu sortowania

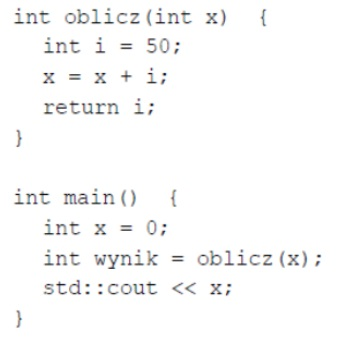

Dlaczego w wyniku działania tego kodu w języku C++ na ekranie pojawiła się wartość O zamiast 50?

Jakie jest kluczowe działanie przy opracowywaniu zbiorów danych do rozwiązania problemu programistycznego?

Zaprezentowany diagram Gantta odnosi się do projektu IT. Przy założeniu, że każdy członek zespołu dysponuje wystarczającymi umiejętnościami do realizacji każdego z zadań oraz że do każdego zadania można przypisać jedynie jedną osobę, która poświęci na zadanie pełny dzień pracy, to minimalna liczba członków zespołu powinna wynosić:

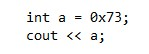

Po wykonaniu podanego kodu na konsoli wyświetli się liczba

Które z wymienionych działań zwiększa bezpieczeństwo transakcji online?

Jaki jest kluczowy zamysł wzorca "Kompozyt" (Composite)?

Algorytm wyszukiwania sekwencyjnego z wykorzystaniem wartownika opiera się na założeniu, że

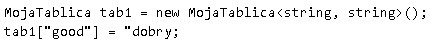

Szablon MojaTablica oferuje funkcjonalność tablicy z indeksami oraz elementami różnych typów. W oparciu o pokazany kod, który wykorzystuje ten szablon do tworzenia tablicy asocjacyjnej, wskaż definicję, która posługuje się szablonem do zainicjowania tablicy, gdzie indeksami są liczby całkowite, a elementami są napisy?

W systemie RGB kolor Pale Green przedstawia się jako RGB(152, 251, 152). Jaki jest szesnastkowy kod tego koloru?

Zaprezentowany wykres ilustruje wyniki przeprowadzonych testów

Termin ryzyko zawodowe odnosi się do

Jakie słowa kluczowe są stosowane w języku C++ do zarządzania wyjątkami?

W sekcji, która odpowiada za obsługę wyjątku wygenerowanego przez aplikację, należy to zdefiniować

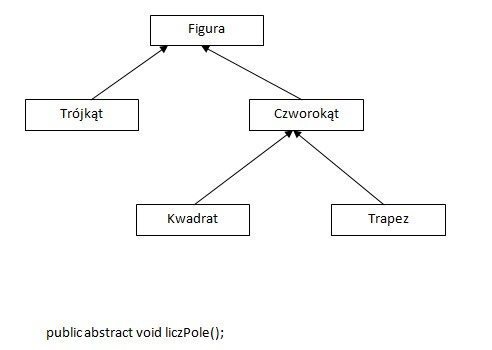

Przyjmując, że opisana hierarchia klas właściwie odzwierciedla figury geometryczne i każda figura ma zdefiniowaną metodę do obliczania pola, to w której klasie można znaleźć deklarację metody liczPole()?

Która z metodologii w zarządzaniu projektami umożliwia łatwe dostosowywanie się do zmieniających się potrzeb klienta?

Który z przedstawionych poniżej przykładów ilustruje prawidłową deklarację zmiennej typu całkowitego w języku C++?

Jakie aspekty powinny być brane pod uwagę przy tworzeniu zestawów danych?

Tworząc aplikację opartą na obiektach, należy założyć, że program będzie zarządzany przez

Która z wymienionych metod najlepiej chroni komputer przed złośliwym oprogramowaniem?

Jakie są kluczowe zasady WCAG 2.0?

Które słowo kluczowe w C++ służy do definiowania klasy nadrzędnej?

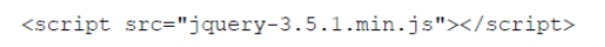

Programista umieścił poniższą linię kodu w pliku HTML, aby

Wskaż programowanie, w którym możliwe jest stworzenie aplikacji mobilnej dla systemu Android?

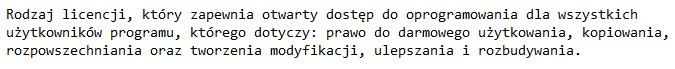

Zawarty w ramce opis licencji sugeruje, że mamy do czynienia z licencją

Który z wymienionych sposobów może przyczynić się do optymalizacji kodu źródłowego?

W jakiej fazie cyklu życia projektu informatycznego następuje integracja oraz testowanie wszystkich modułów systemu?

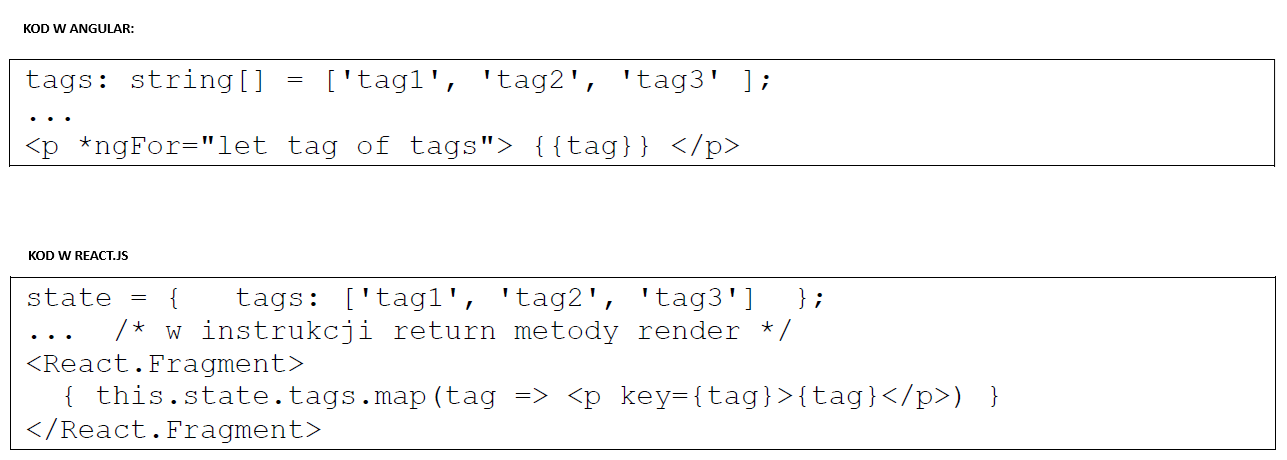

Jakie elementy zostaną wyświetlone w przeglądarce po wykonaniu kodu źródłowego stworzonego za pomocą dwóch funkcjonalnie równoważnych fragmentów?

Co to jest dokumentacja instruktażowa programu?

Które z wymienionych narzędzi nie znajduje zastosowania w tworzeniu aplikacji desktopowych?

Narzędzie przeznaczone do rozwijania aplikacji w systemie WPf (ang. Windows Presentation Foundation) to

Które z wymienionych zastosowań najlepiej definiuje bibliotekę jQuery?

Jakie czynności należy wykonać, aby zrealizować zdarzenie kliknięcia na przycisk w aplikacji desktopowej?

Cytat zaprezentowany powyżej dotyczy metodyki RAD. Co oznacza ten skrót w języku polskim?

Celem mechanizmu obietnic (ang. promises) w języku JavaScript jest

Która z wymienionych cech dotyczy klasy statycznej?

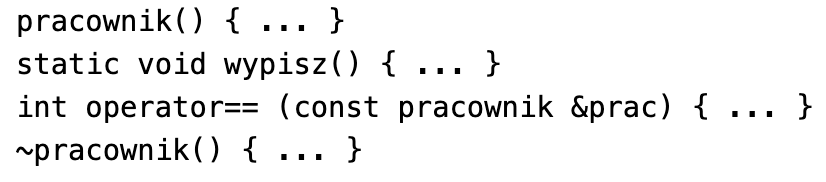

W obrębie klasy pracownik zdefiniowano przedstawione metody. Którą z nich można zgodnie z jej funkcją rozszerzyć o element diagnostyczny o treści: cout << "Obiekt został usunięty";

Jakiego kwalifikatora powinno się użyć dla metody, aby umożliwić do niej dostęp jedynie z wnętrza tej klasy oraz klas dziedziczących, a także, by metoda ta nie była dostępna w żadnej funkcji?

Które z wymienionych oznaczeń wskazuje na liniową złożoność algorytmu?