Pytanie 1

Używając polecenia BACKUP LOG w MS SQL Server, można

Wynik: 38/40 punktów (95,0%)

Wymagane minimum: 20 punktów (50%)

Używając polecenia BACKUP LOG w MS SQL Server, można

Wskaż prawidłową definicję funkcji w języku JavaScript?

Jakie oznaczenie w języku PHP wskazuje na komentarz wieloliniowy?

Rodzaj programowania, w którym zestaw poleceń (sekwencja instrukcji) przekazywanych komputerowi postrzega się jako program, określa się mianem programowania

Podczas testowania skryptu JavaScript można w konsoli wyświetlać obecnie przechowywane wartości zmiennych przy użyciu funkcji

Program stworzony w języku PHP ma na celu wyliczenie średniej pozytywnych ocen ucznia w zakresie od 2 do 6. Warunek doboru ocen w pętli obliczającej średnią powinien być oparty na wyrażeniu logicznym

W kodzie źródłowym zapisanym w języku HTML wskaż błąd walidacji dotyczący tego fragmentu: ```

Kaskadowe arkusze stylów (ang. Cascading Style Sheets)

to język służący ...

Wskaż zapytanie, w którym dane zostały uporządkowane.

Warunek zapisany językiem PHP wypisze liczbę, gdy

| if ($liczba % 2 == 0) { echo $liczba; } |

Element lub zestaw elementów, który jednoznacznie identyfikuje każdy pojedynczy rekord w tabeli bazy danych, nazywamy kluczem

Aby właściwie przystosować stronę internetową dla osób niewidomych, należy przypisać wyświetlanym za pomocą znacznika img obrazom atrybut

To pytanie jest dostępne tylko dla zalogowanych użytkowników. Zaloguj się lub utwórz konto aby zobaczyć pełną treść pytania.

Odpowiedzi dostępne po zalogowaniu.

Wyjaśnienie dostępne po zalogowaniu.

Działaniem podanego kodu PHP będzie wypełnienie tablicy

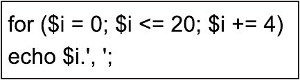

Fragment kodu w języku PHP przedstawia się następująco (patrz ramka): W wyniku wykonania pętli zostaną wyświetlone liczby

W CSS właściwość font-size może przyjmować wartości według słów kluczowych

Aby dodać wpis do tabeli Pracownicy, konieczne jest użycie polecenia SQL

Jakie mechanizmy przydzielania zabezpieczeń, umożliwiające wykonywanie działań na bazie danych, są związane z tematyką zarządzania kontami, użytkownikami oraz ich uprawnieniami?

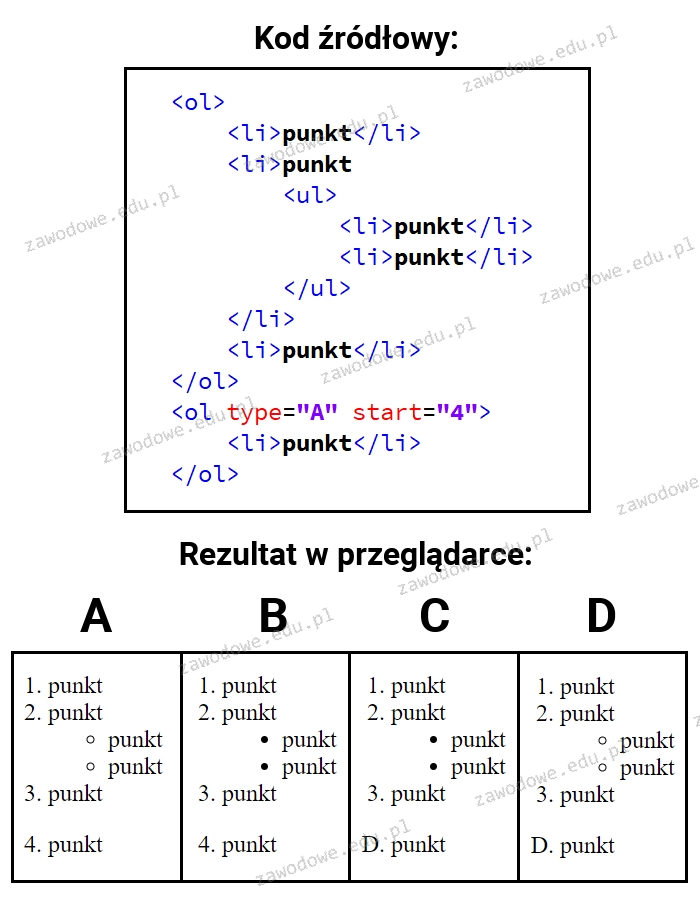

Jaki wynik pojawi się po wykonaniu zaprezentowanego kodu HTML?

Po zrealizowaniu przedstawionego fragmentu kodu w języku C/C++ do zmiennej o nazwie zmienna2 przypisany zostanie ```int zmienna1 = 158; int *zmienna2 = &zmienna1;```

Aby przenieść stronę internetową na serwer, można wykorzystać program

Aby cofnąć uprawnienia dostępu do serwera MySQL, należy wykorzystać polecenie

W języku JavaScript funkcja matematyczna Math.pow() jest wykorzystywana do obliczania

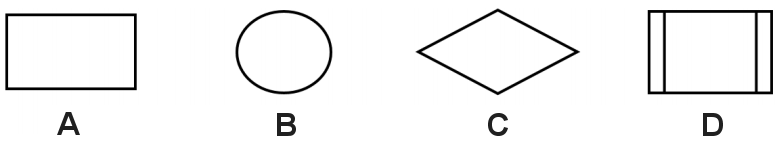

Podaj nazwę Systemu Zarządzania Treścią, którego logo jest pokazane na dołączonym rysunku?

Pętla while powinna działać tak długo, jak zmienna x będzie przyjmować wartości z otwartego przedziału (-2, 5). Zapis tego warunku w nagłówku pętli przy użyciu języka PHP wygląda następująco

Jakiego rodzaju oprogramowanie narzędziowe powinno być zainstalowane, aby umożliwić użytkownikowi przeprowadzanie operacji na zgromadzonych danych?

Aby uzyskać dane z tabeli pracownicy wyłącznie dla osób, które osiągnęły 26 lat, należy zastosować zapytanie

Według zasad walidacji HTML5, jakie jest prawidłowe użycie znacznika hr?

W systemie MySQL przypisanie roli DBManager daje użytkownikowi dostęp do

Prezentowany blok kodu ilustruje proces

Dane są zapisy w tabeli uczniowie, które zostały przedstawione na rysunku. Jaki będzie rezultat wykonania podanego zapytania SQL?

Termin "front-end" w kontekście projektowania stron WWW odnosi się do

Jakie czynniki wpływają na wysokość dźwięku?

Podstawowym celem korzystania z edytora WYSIWYG jest

W dokumencie XHTML znajduje się fragment kodu, który posiada błąd w walidacji. Na czym ten błąd polega? ```

pierwsza linia

Druga linia

, jest nieprawdziwe. W rzeczywistości, znacznik jest dozwolony w kontekście tekstu wewnątrz znacznika

, ponieważ oba należą do tej samej kategorii elementów inline. Wiele elementów inline, takich jak , czy , może być zagnieżdżanych bez problemu w znaczniku

, co czyni tę odpowiedź błędną. Z kolei twierdzenie o braku nagłówka szóstego stopnia jest również mylące, ponieważ znacznik

Jakie są przykłady standardowych poleceń w języku zapytań SQL, odnoszących się do operacji na danych SQL DML, takich jak wstawianie, usuwanie oraz modyfikacja danych?

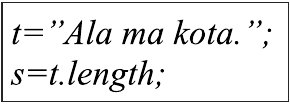

Zawarty w ramce fragment kodu w języku JavaScript

W jaki sposób można ustawić w CSS wygląd hiperłącza, aby linki nieodwiedzone miały kolor żółty, a odwiedzone kolor zielony?

W jakim bloku powinien być umieszczony warunek pętli?

Jakie znaczenie ma akronim ACID w kontekście SQL?

W HTML-u, aby umieścić animację FLASH w formacie .swf na stronie internetowej, należy skorzystać ze znacznika