Pytanie 1

Aby zmienić system plików na dysku z FAT32 na NTFS w Windows XP, należy użyć programu

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Aby zmienić system plików na dysku z FAT32 na NTFS w Windows XP, należy użyć programu

Po dokonaniu eksportu klucza HKCU stworzona zostanie kopia rejestru zawierająca dane o konfiguracji

Zamianę uszkodzonych kondensatorów w karcie graficznej umożliwi

Strategia zapisywania kopii zapasowych ukazana na diagramie określana jest mianem

Aby podnieść wydajność komputera w grach, karta graficzna Sapphire Radeon R9 FURY OC, 4GB HBM (4096 Bit), HDMI, DVI, 3xDP została wzbogacona o technologię

Jakie polecenie pozwala na przeprowadzenie aktualizacji do nowszej wersji systemu Ubuntu Linux?

Jaką maksymalną liczbę kanałów z dostępnego pasma kanałów standardu 802.11b można stosować w Polsce?

Liczby zapisane w systemie binarnym jako 10101010 oraz w systemie heksadecymalnym jako 2D odpowiadają następującym wartościom:

Aby połączyć dwa przełączniki oddalone o 200 m i osiągnąć minimalną przepustowość 200 Mbit/s, jakie rozwiązanie należy zastosować?

Narzędzie diagnostyczne tracert służy do ustalania

Umożliwienie stacjom roboczym Windows, OS X oraz Linux korzystania z usług drukowania Linuxa i serwera plików zapewnia serwer

Oblicz całkowity koszt kabla UTP Cat 6, który będzie użyty do połączenia 5 punktów abonenckich z punktem dystrybucji, mając na uwadze, że średnia odległość pomiędzy każdym punktem abonenckim a punktem dystrybucji wynosi 8 m oraz że cena za 1 m kabla wynosi 1 zł. W obliczeniach uwzględnij zapas 2 m kabla na każdy punkt abonencki.

W jakiej technologii produkcji projektorów stosowany jest system mikroskopijnych luster, przy czym każde z nich odpowiada jednemu pikselowi wyświetlanego obrazu?

Jaki będzie najniższy koszt zakupu kabla UTP, potrzebnego do okablowania kategorii 5e, aby połączyć panel krosowniczy z dwoma podwójnymi gniazdami natynkowymi 2 x RJ45, które są oddalone odpowiednio o 10 m i 20 m od panelu, jeśli cena 1 m kabla wynosi 1,20 zł?

Jaką długość w bitach ma adres logiczny IPv6?

W jakim urządzeniu elektronicznym znajduje się układ RAMDAC?

W modelu RGB, kolor w systemie szesnastkowym przedstawia się w ten sposób: ABCDEF. Wartość natężenia koloru niebieskiego w tym zapisie odpowiada liczbie dziesiętnej

Aby zweryfikować indeks stabilności systemu Windows Server, należy zastosować narzędzie

Jak określić długość prefiksu adresu sieci w adresie IPv4?

Jaki protokół sieciowy używa portu 53?

Moduł w systemie Windows, który odpowiada za usługi informacyjne w Internecie, to

Program antywirusowy oferowany przez Microsoft bezpłatnie dla posiadaczy legalnych wersji systemu operacyjnego Windows to

Aby bezpośrednio połączyć dwa komputery w przewodowej sieci LAN, należy zastosować

Interfejs SLI (ang. Scalable Link Interface) jest używany do łączenia

Do jakich celów powinno się aktywować funkcję RMON (Remote Network Monitoring) w przełączniku?

W laserowej drukarce do utrwalania wydruku na papierze stosuje się

Użytkownik systemu Windows napotyka komunikaty o zbyt małej ilości pamięci wirtualnej. W jaki sposób można rozwiązać ten problem?

Jakie procesory można wykorzystać w zestawie komputerowym z płytą główną wyposażoną w gniazdo procesora typu Socket AM3?

Zestaw narzędzi niezbędnych do instalacji okablowania miedzianego typu "skrętka" w lokalnej sieci powinien obejmować

Ile różnych sieci obejmują komputery z adresami IP podanymi w tabeli oraz przy standardowej masce sieci?

Po wykonaniu instalacji z domyślnymi parametrami system Windows XP NIE OBSŁUGUJE formatu systemu plików

Która z grup w systemie Windows Serwer dysponuje najmniejszymi uprawnieniami?

Wykorzystując narzędzie diagnostyczne Tracert, można zidentyfikować trasę do określonego celu. Ile routerów pokonał pakiet wysłany do hosta 172.16.0.99?

Podstawowym zadaniem mechanizmu Plug and Play jest:

Który z podanych adresów IPv4 należy do kategorii B?

Jaką funkcję pełni protokół ARP (Address Resolution Protocol)?

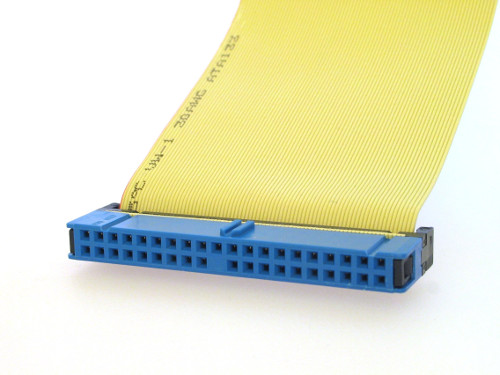

Na ilustracji pokazano wtyczkę taśmy kabel)

Obudowa oraz wyświetlacz drukarki fotograficznej są mocno zabrudzone. Jakie środki należy zastosować, aby je oczyścić bez ryzyka uszkodzenia?

Co oznacza kod BREAK odczytany przez układ elektroniczny klawiatury?

Jaką funkcję pełni zarządzalny przełącznik, aby łączyć wiele połączeń fizycznych w jedno logiczne, co pozwala na zwiększenie przepustowości łącza?