Pytanie 1

W systemie Windows, aby założyć nową partycję podstawową, trzeba skorzystać z przystawki

Wynik: 8/40 punktów (20,0%)

Wymagane minimum: 20 punktów (50%)

W systemie Windows, aby założyć nową partycję podstawową, trzeba skorzystać z przystawki

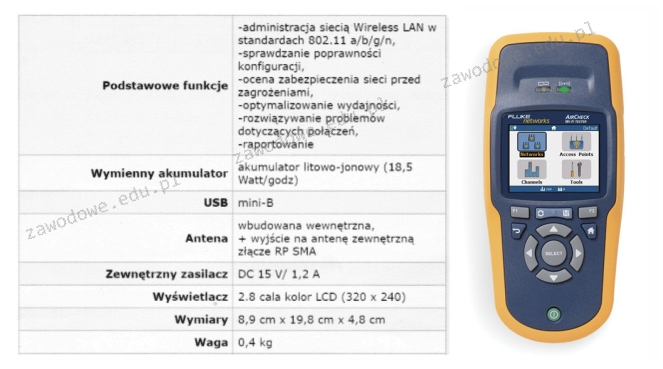

Jakie urządzenie diagnostyczne zostało zaprezentowane na ilustracji oraz opisane w specyfikacji zawartej w tabeli?

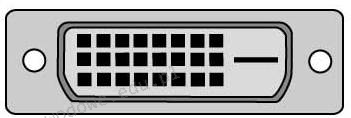

Jak brzmi nazwa portu umieszczonego na tylnym panelu komputera, który znajduje się na przedstawionym rysunku?

W strukturze sieciowej zaleca się umiejscowienie jednego punktu abonenckiego na powierzchni wynoszącej

Plik ma przypisane uprawnienia: rwxr-xr--. Jakie uprawnienia będzie miał plik po zastosowaniu polecenia chmod 745?

Wykonane polecenia, uruchomione w interfejsie CLI rutera marki CISCO, spowodują ```Router#configure terminal Router(config)#interface FastEthernet 0/0 Router(config-if)#ip address 10.0.0.1 255.255.255.0 Router(config-if)#ip nat inside```

Po przeanalizowaniu wyników testu dysku twardego, jakie czynności powinny zostać wykonane, aby zwiększyć jego wydajność?

| Wolumin (C:) | ||

| Rozmiar woluminu | = | 39,06 GB |

| Rozmiar klastra | = | 4 KB |

| Zajęte miejsce | = | 27,48 GB |

| Wolne miejsce | = | 11,58 GB |

| Procent wolnego miejsca | = | 29 % |

| Fragmentacja woluminu | ||

| Fragmentacja całkowita | = | 15 % |

| Fragmentacja plików | = | 31 % |

| Fragmentacja wolnego miejsca | = | 0 % |

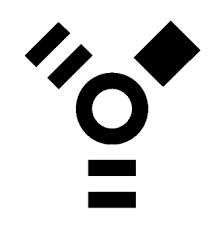

Symbol przedstawiony na ilustracji oznacza rodzaj złącza

Oblicz całkowity koszt materiałów potrzebnych do zbudowania sieci w topologii gwiazdy dla 3 komputerów z kartami sieciowymi, używając kabli o długości 2 m. Ceny materiałów są wskazane w tabeli.

| Nazwa elementu | Cena jednostkowa brutto |

|---|---|

| przełącznik | 80 zł |

| wtyk RJ-45 | 1 zł |

| przewód typu „skrętka" | 1 zł za 1 metr |

Wtyczka (modularne złącze męskie) przedstawiona na rysunku stanowi zakończenie przewodu

W pierwszym oktecie adresów IPv4 klasy B znajdują się liczby mieszczące się w przedziale

Brak odpowiedzi na to pytanie.

Do efektywnego zrealizowania macierzy RAID 1 wymagane jest minimum

Brak odpowiedzi na to pytanie.

Kluczowe znaczenie przy tworzeniu stacji roboczej dla wielu wirtualnych maszyn ma

Brak odpowiedzi na to pytanie.

Standard zwany IEEE 802.11, używany w lokalnych sieciach komputerowych, określa typ sieci:

Brak odpowiedzi na to pytanie.

Długi oraz dwa krótkie dźwięki sygnałowe BIOS POST od AMI i AWARD sygnalizują problem

Brak odpowiedzi na to pytanie.

Jakie jest nominalne wyjście mocy (ciągłe) zasilacza o parametrach przedstawionych w tabeli?

| Napięcie wyjściowe | +5 V | +3.3 V | +12 V1 | +12 V2 | -12 V | +5 VSB |

|---|---|---|---|---|---|---|

| Prąd wyjściowy | 18,0 A | 22,0 A | 18,0 A | 17,0 A | 0,3 A | 2,5 A |

| Moc wyjściowa | 120 W | 336 W | 3,6 W | 12,5 W |

Brak odpowiedzi na to pytanie.

Aby zabezpieczyć system przed oprogramowaniem o zdolności do samoreplikacji, należy zainstalować

Brak odpowiedzi na to pytanie.

Jakiego rodzaju plik należy stworzyć w systemie operacyjnym, aby zautomatyzować rutynowe działania, takie jak kopiowanie lub tworzenie plików oraz folderów?

Brak odpowiedzi na to pytanie.

Obniżenie ilości jedynek w masce pozwala na zaadresowanie

Brak odpowiedzi na to pytanie.

W systemie Linux narzędzie, które umożliwia śledzenie trasy pakietów od źródła do celu, pokazując procentowe straty oraz opóźnienia, to

Brak odpowiedzi na to pytanie.

Uruchomienie polecenia msconfig w systemie Windows

Brak odpowiedzi na to pytanie.

Jaka liczba hostów może być zaadresowana w podsieci z adresem 192.168.10.0/25?

Brak odpowiedzi na to pytanie.

Technika określana jako rytownictwo dotyczy zasady funkcjonowania plotera

Brak odpowiedzi na to pytanie.

Sprzęt, na którym można skonfigurować sieć VLAN, to

Brak odpowiedzi na to pytanie.

W trakcie konserwacji oraz czyszczenia drukarki laserowej, która jest odłączona od zasilania, pracownik serwisu komputerowego może zastosować jako środek ochrony osobistej

Brak odpowiedzi na to pytanie.

Wartość wyrażana w decybelach, będąca różnicą pomiędzy mocą sygnału przekazywanego w parze zakłócającej a mocą sygnału generowanego w parze zakłócanej to

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie operacyjnym Linux służy do monitorowania komunikacji pakietów TCP/IP lub protokołów wysyłanych lub odbieranych w sieci komputerowej, do której podłączony jest komputer użytkownika?

Brak odpowiedzi na to pytanie.

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

Brak odpowiedzi na to pytanie.

Adres IP lokalnej podsieci komputerowej to 172.16.10.0/24. Komputer1 posiada adres IP 172.16.0.10, komputer2 - 172.16.10.100, a komputer3 - 172.16.255.20. Który z wymienionych komputerów należy do tej podsieci?

Brak odpowiedzi na to pytanie.

Na dysku obok systemu Windows zainstalowano system Linux Ubuntu. W celu ustawienia kolejności uruchamiania systemów operacyjnych, konieczna jest modyfikacja zawartości

Brak odpowiedzi na to pytanie.

W systemie Linux do bieżącego śledzenia działających procesów wykorzystuje się polecenie:

Brak odpowiedzi na to pytanie.

Podstawowym zadaniem mechanizmu Plug and Play jest

Brak odpowiedzi na to pytanie.

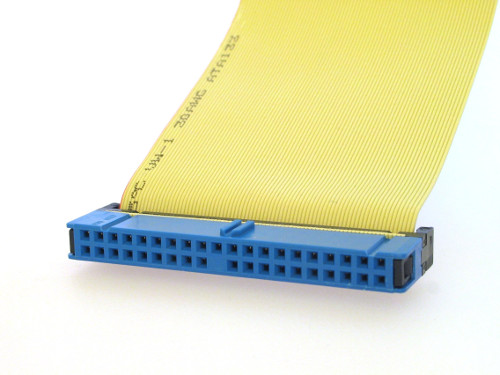

Na ilustracji pokazano wtyczkę taśmy kabel)

Brak odpowiedzi na to pytanie.

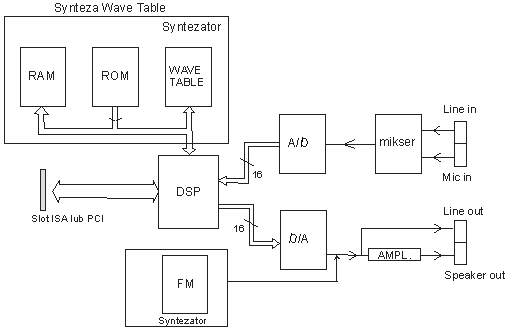

Moduł funkcjonalny, który nie znajduje się w kartach dźwiękowych, to skrót

Brak odpowiedzi na to pytanie.

Który z elementów przedstawionych na diagramie karty dźwiękowej na rysunku jest odpowiedzialny za cyfrowe przetwarzanie sygnałów?

Brak odpowiedzi na to pytanie.

Który standard implementacji sieci Ethernet określa sieć wykorzystującą kabel koncentryczny, z maksymalną długością segmentu wynoszącą 185 m?

Brak odpowiedzi na to pytanie.

Jakie polecenie należy użyć w systemie Windows, aby przeprowadzić śledzenie trasy pakietów do serwera internetowego?

Brak odpowiedzi na to pytanie.

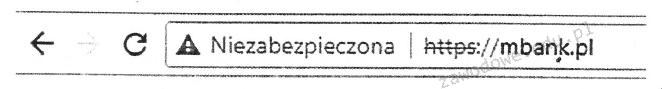

Zidentyfikuj powód pojawienia się komunikatu, który widoczny jest na ilustracji.

Brak odpowiedzi na to pytanie.

Protokół ARP (Address Resolution Protocol) służy do konwersji adresu IP na

Brak odpowiedzi na to pytanie.

Serwer WWW o otwartym kodzie źródłowym, który działa na różnych systemach operacyjnych, to

Brak odpowiedzi na to pytanie.