Pytanie 1

Jakie jest najbardziej typowe dla topologii gwiazdy?

Wynik: 0/40 punktów (0,0%)

Wymagane minimum: 20 punktów (50%)

Jakie jest najbardziej typowe dla topologii gwiazdy?

Taśma drukująca stanowi kluczowy materiał eksploatacyjny w drukarce

W systemie Windows XP, aby zmienić typ systemu plików z FAT32 na NTFS, należy użyć programu

W środowisku Linux uruchomiono skrypt przy użyciu dwóch argumentów. Uzyskanie dostępu do wartości drugiego argumentu z wnętrza skryptu możliwe jest przez

Który z wymienionych protokołów jest szyfrowanym protokołem do zdalnego dostępu?

Jakim wynikiem jest suma liczb binarnych 1001101 oraz 11001?

Brak odpowiedzi na to pytanie.

W standardzie IEEE 802.3af metoda zasilania różnych urządzeń sieciowych została określona przez technologię

Brak odpowiedzi na to pytanie.

Jakim sposobem zapisuje się dane na nośnikach BD-R?

Brak odpowiedzi na to pytanie.

Aby utworzyć ukryty, udostępniony folder w systemie Windows Serwer, należy dodać na końcu jego nazwy odpowiedni znak

Brak odpowiedzi na to pytanie.

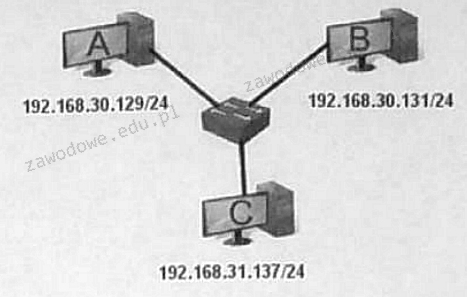

Hosty A i B nie są w stanie nawiązać komunikacji z hostem C. Między hostami A i B wszystko działa poprawnie. Jakie mogą być powody, dla których hosty A i C oraz B i C nie mogą się komunikować?

Brak odpowiedzi na to pytanie.

Sprzęt, który pozwala na komunikację pomiędzy hostami w tej samej sieci a hostami w różnych sieciach, to

Brak odpowiedzi na to pytanie.

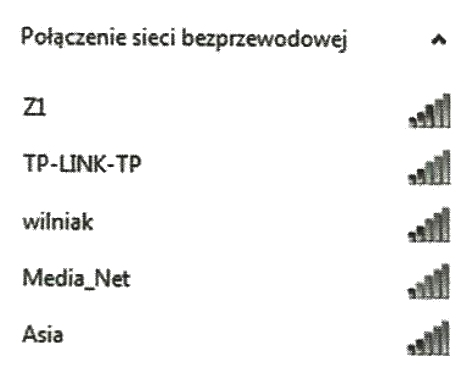

Użytkownik laptopa z systemem Windows 7 widzi dostępne sieci Wi-Fi, jak przedstawiono na ilustracji. Przy konfiguracji połączenia z siecią Z1 musi wprowadzić

Brak odpowiedzi na to pytanie.

Jaką funkcję pełni serwer ISA w systemie Windows?

Brak odpowiedzi na to pytanie.

Na ilustracji zaprezentowano strukturę topologiczną

Brak odpowiedzi na to pytanie.

Jaką rolę pełni usługa NAT działająca na ruterze?

Brak odpowiedzi na to pytanie.

W jakim systemie operacyjnym występuje mikrojądro?

Brak odpowiedzi na to pytanie.

W systemie Windows odpowiednikiem macierzy RAID1 jest wolumin

Brak odpowiedzi na to pytanie.

W systemie Linux narzędzie iptables jest wykorzystywane do

Brak odpowiedzi na to pytanie.

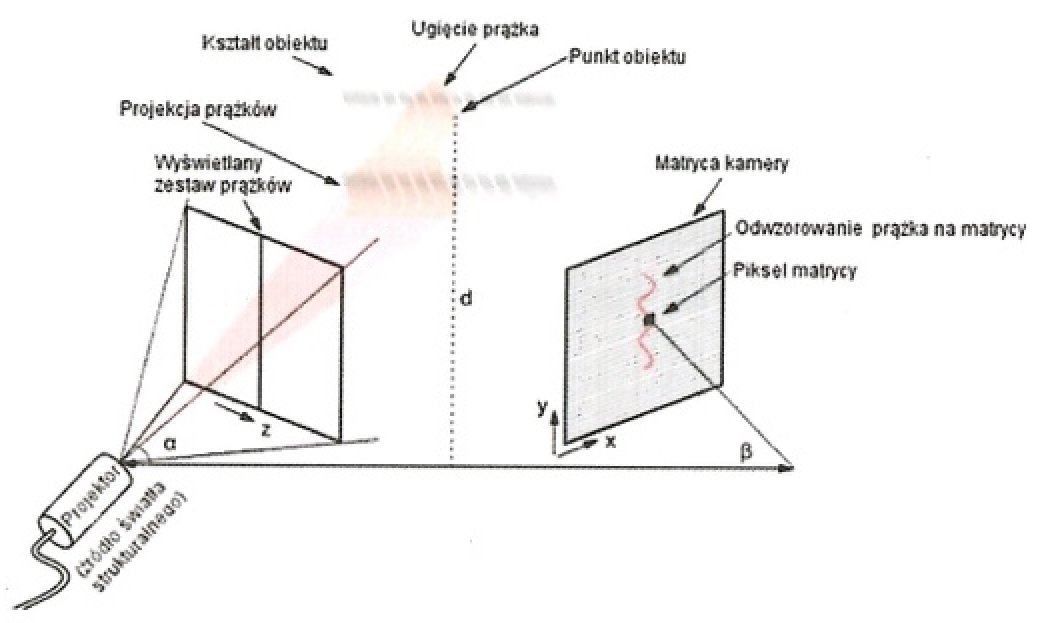

Zaprezentowany diagram ilustruje zasadę funkcjonowania skanera

Brak odpowiedzi na to pytanie.

Jakie jest zastosowanie maty antystatycznej oraz opaski podczas instalacji komponentu?

Brak odpowiedzi na to pytanie.

Jaki protokół jest używany do ściągania wiadomości e-mail z serwera pocztowego na komputer użytkownika?

Brak odpowiedzi na to pytanie.

Jaką maskę domyślną mają adresy IP klasy B?

Brak odpowiedzi na to pytanie.

Aby monitorować przesył danych w sieci komputerowej, należy wykorzystać program klasy

Brak odpowiedzi na to pytanie.

Jaką liczbę podwójnych gniazd RJ45 należy zainstalować w pomieszczeniu o wymiarach 8 x 5 m, aby spełniać wymagania normy PN-EN 50173?

Brak odpowiedzi na to pytanie.

/dev/sda: Czas odczytu z pamięci podręcznej: 18100 MB w 2.00 sekundy = 9056.95 MB/sek. Przedstawiony wynik wykonania polecenia systemu Linux jest używany do diagnostyki

Brak odpowiedzi na to pytanie.

Wskaż złącze, które nie jest stosowane w zasilaczach ATX?

Brak odpowiedzi na to pytanie.

Jakie polecenie w systemie Windows powinno zostać użyte, aby uzyskać wynik zbliżony do tego na załączonym obrazku?

TCP 192.168.0.14:57989 185.118.124.154:http ESTABLISHED TCP 192.168.0.14:57997 fra15s17-in-f8:http ESTABLISHED TCP 192.168.0.14:58010 fra15s11-in-f14:https TIME_WAIT TCP 192.168.0.14:58014 wk-in-f156:https ESTABLISHED TCP 192.168.0.14:58015 wk-in-f156:https TIME_WAIT TCP 192.168.0.14:58016 104.20.87.108:https ESTABLISHED TCP 192.168.0.14:58022 ip-2:http TIME_WAIT

Brak odpowiedzi na to pytanie.

Aby osiągnąć optymalną prędkość przesyłu danych, gdy domowy ruter działa w paśmie 5 GHz, do laptopa należy zainstalować kartę sieciową bezprzewodową obsługującą standard

Brak odpowiedzi na to pytanie.

Jaki protokół mailowy pozwala między innymi na przechowywanie odbieranych wiadomości e-mail na serwerze, zarządzanie wieloma katalogami, usuwanie wiadomości oraz przenoszenie ich pomiędzy katalogami?

Brak odpowiedzi na to pytanie.

Jaki interfejs umożliwia transfer danych w formie cyfrowej i analogowej między komputerem a monitorem?

Brak odpowiedzi na to pytanie.

Podaj maksymalną liczbę hostów, które można przypisać w każdej z 8 równych podsieci, utworzonych z sieci o adresie 10.10.10.0/24.

Brak odpowiedzi na to pytanie.

Jakie urządzenia dotyczą terminy SLI?

Brak odpowiedzi na to pytanie.

Który z komponentów NIE JEST zgodny z płytą główną MSI A320M Pro-VD-S socket AM4, 1x PCI-Ex16, 2x PCI-Ex1, 4x SATA III, 2x DDR4- max 32 GB, 1x D-SUB, 1x DVI-D, ATX?

Brak odpowiedzi na to pytanie.

Jaki program powinien zostać zainstalowany na serwerze internetowym opartym na Linuxie, aby umożliwić korzystanie z baz danych?

Brak odpowiedzi na to pytanie.

Oznaczenie CE świadczy o tym, że

Brak odpowiedzi na to pytanie.

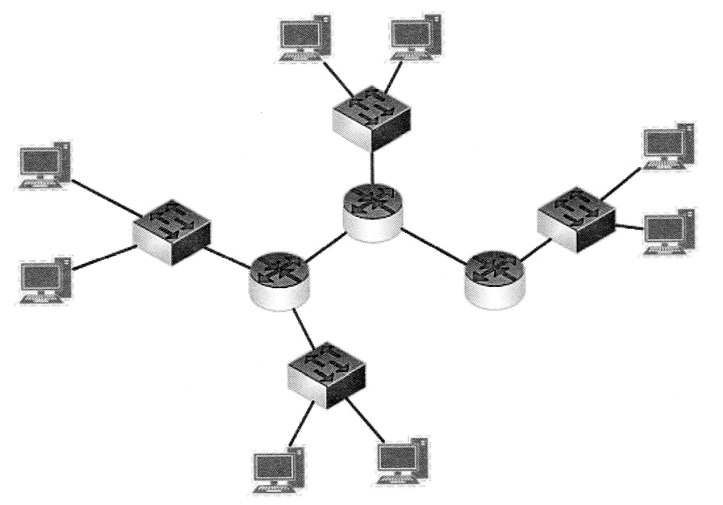

Ile symboli routerów i przełączników występuje na diagramie?

Brak odpowiedzi na to pytanie.

Która licencja pozwala na darmowe korzystanie z programu, pod warunkiem, że użytkownik dba o środowisko naturalne?

Brak odpowiedzi na to pytanie.

Minimalną wartość długości hasła użytkownika w systemie Windows można ustawić poprzez komendę

Brak odpowiedzi na to pytanie.

Jakie czynności należy wykonać, aby oczyścić zatkane dysze kartridża w drukarce atramentowej?

Brak odpowiedzi na to pytanie.

Jaką operację należy wykonać, aby chronić dane przesyłane w sieci przed działaniem sniffera?

Brak odpowiedzi na to pytanie.