Pytanie 1

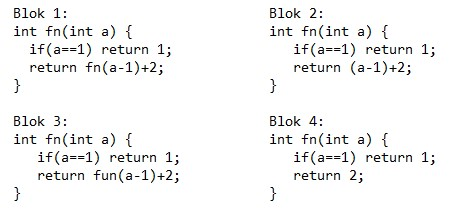

Który fragment kodu ilustruje zastosowanie rekurencji?

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Który fragment kodu ilustruje zastosowanie rekurencji?

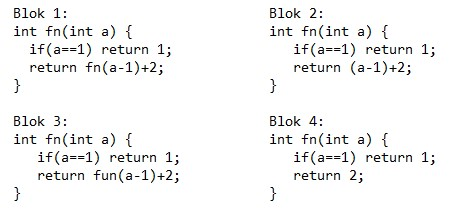

Szablon MojaTablica oferuje funkcjonalność tablicy z indeksami oraz elementami różnych typów. W oparciu o pokazany kod, który wykorzystuje ten szablon do tworzenia tablicy asocjacyjnej, wskaż definicję, która posługuje się szablonem do zainicjowania tablicy, gdzie indeksami są liczby całkowite, a elementami są napisy?

Która funkcja z biblioteki jQuery w JavaScript służy do naprzemiennego dodawania oraz usuwania klasy z elementu?

Jakie znaczenie ma framework w kontekście programowania?

Jedną z dolegliwości, która pojawia się u programistów w wyniku długotrwałego korzystania z myszki komputerowej lub klawiatury, objawiającą się bólami, drętwieniem oraz zaburzeniami czucia w obszarze 1-3 palca dłoni jest

Które z wymienionych działań stanowi zagrożenie dla emocjonalnego dobrostanu człowieka w sieci?

Która z wymienionych cech dotyczy klasy statycznej?

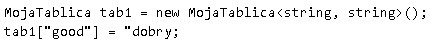

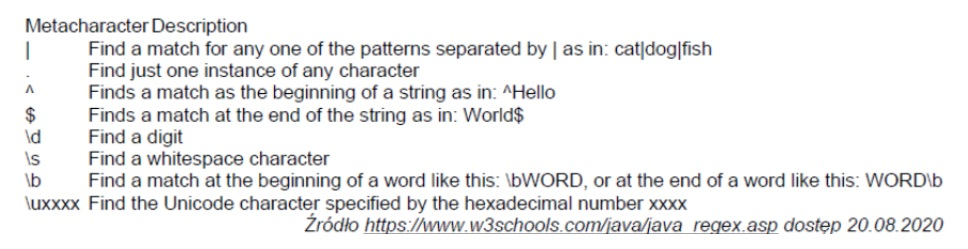

W przedstawionej ramce znajduje się fragment opisu metody compile języka Java wykorzystywanej w kontekście wyrażeń regularnych. Który symbol powinien być użyty, aby znaleźć dopasowanie na końcu tekstu?

Jakie czynności należy wykonać, aby zrealizować zdarzenie kliknięcia na przycisk w aplikacji desktopowej?

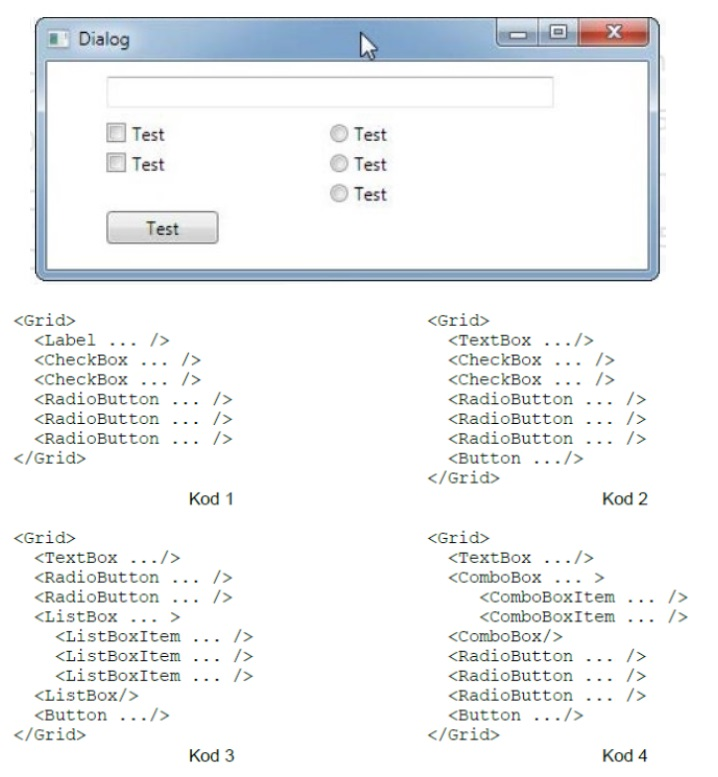

Wskaź kod, który spowoduje wyświetlenie okna dialogowego przedstawionego na ilustracji. Dla uproszczenia kodu, zrezygnowano z atrybutów znaczników

Co następuje, gdy błąd nie zostanie uchwycony przez blok catch?

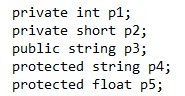

Zaprezentowany kod zawiera pola danej klasy. Które pole (pola) mogą być osiągnięte z poziomu głównego programu poprzez odwołanie się w formie nazwaObiektu.nazwaPola?

Jaką kategorię reprezentuje typ danych "array"?

Wartości składowych RGB koloru #AA41FF zapisane w systemie szesnastkowym po przekształceniu na system dziesiętny są odpowiednio

Jakie z wymienionych działań jest fundamentalne w modelu kaskadowym?

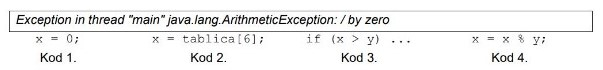

Jakiego kodu dotyczy treść wygenerowana w trakcie działania programu Java?

Jaką funkcję spełniają atrybuty klasy w programowaniu obiektowym?

Jakie informacje mogą być zapisywane w cookies przeglądarki?

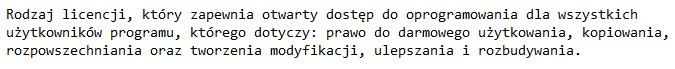

Zawarty w ramce opis licencji sugeruje, że mamy do czynienia z licencją

W dwóch przypadkach opisano mechanizm znany jako Binding. Jego celem jest

Jaką wartość dziesiętną reprezentuje liczba binarna 1010?

Który z wymienionych dokumentów jest najczęściej stosowany w zarządzaniu pracą zespołu Scrum?

Która metoda w obrębie klasy jest uruchamiana automatycznie podczas tworzenia kopii obiektu?

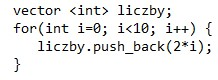

Jakie będą skutki wykonania podanego fragmentu kodu w języku C++?

Jak określa się proces, w trakcie którego klasa przejmuje właściwości innej klasy w programowaniu obiektowym?

Jak wygląda kod uzupełnienia do dwóch dla liczby -5 w formacie binarnym przy użyciu 8 bitów?

Który z podanych algorytmów operujących na jednowymiarowej tablicy posiada złożoność obliczeniową O(n<sup>2</sup>)?

Jaki typ złośliwego oprogramowania funkcjonuje w tle, zbierając dane o wprowadzanych hasłach?

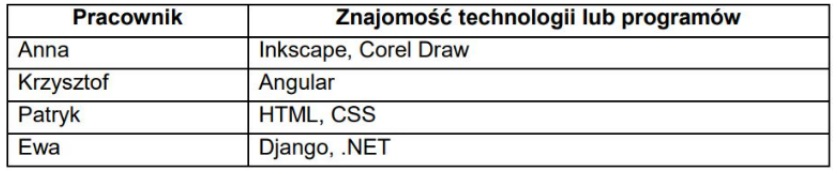

W zestawieniu zaprezentowano doświadczenie zawodowe pracowników firmy IT. Do stworzenia aplikacji front-end powinien/powinna zostać wyznaczony/a

Który z wymienionych dysków oferuje najszybszy dostęp do danych?

Aby tworzyć aplikacje desktopowe w języku Java, można wybrać jedno z poniższych środowisk

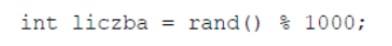

W języku C++, zakładając, że przedstawiony fragment kodu poprawnie się skompiluje i zostanie wykonany, to zmiennej liczba przypisana zostanie wartość

Wskaż typy numeryczne o stałej precyzji

Które z wymienionych stanowi przykład zagrożenia fizycznego w miejscu pracy?

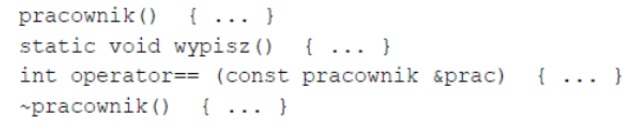

W klasie pracownik zdefiniowano opisane metody. Która z nich jest odpowiednia do dodania elementu diagnostycznego o treści: cout << "Obiekt został usunięty";

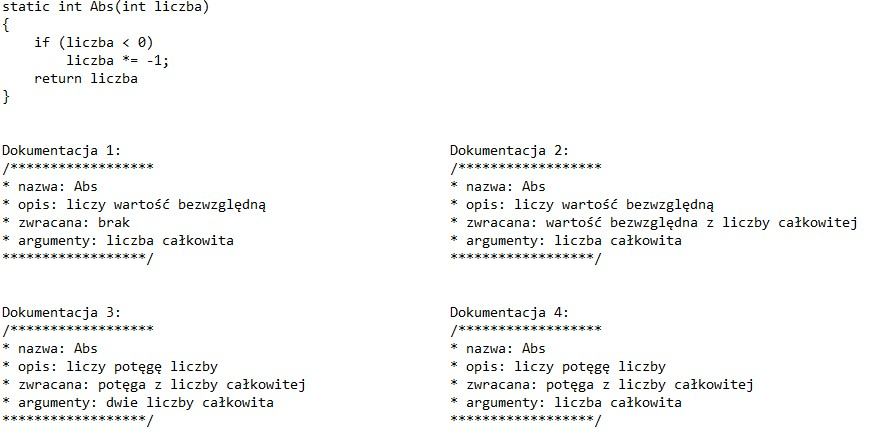

Która z dokumentacji funkcji odpowiada przedstawionemu kodowi źródłowemu?

Jakie narzędzie może zostać wykorzystane do automatyzacji testów aplikacji internetowych?

Który z poniższych aspektów najlepiej definiuje działanie e-sklepu?

Aby zdefiniować zmienną, która będzie działała jako licznik instancji danej klasy, należy wprowadzenie takiego zmiennej poprzedzić słowem kluczowym

Która z metod zarządzania projektem jest oparta na przyrostach realizowanych w sposób iteracyjny?