Pytanie 1

Do implementacji w aplikacji jednokierunkowej funkcji skrótu, zwanej funkcją haszującą, można wykorzystać algorytm

Wynik: 40/40 punktów (100,0%)

Wymagane minimum: 20 punktów (50%)

Do implementacji w aplikacji jednokierunkowej funkcji skrótu, zwanej funkcją haszującą, można wykorzystać algorytm

Wynikiem wykonania poniższego fragmentu kodu jest wyświetlenie liczb z zakresu od 2 do 20, które są

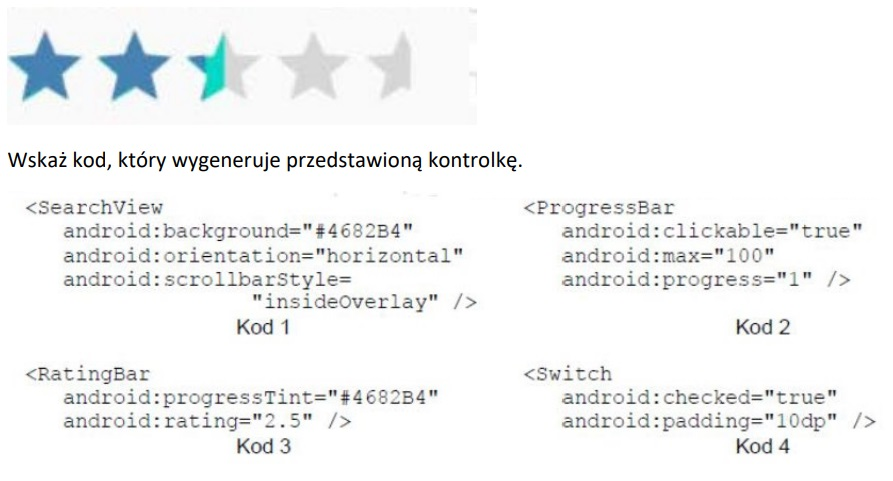

Wskaż fragment kodu, który wykreuje przedstawioną kontrolkę?

Jaką kategorię reprezentuje typ danych "array"?

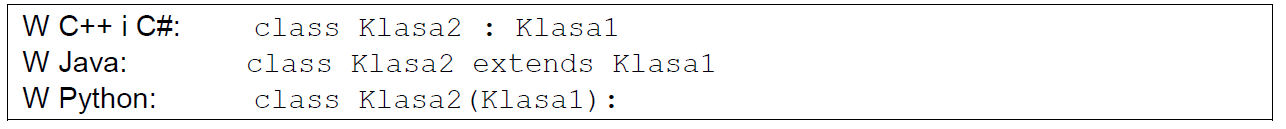

Sposób deklaracji Klasa2 wskazuje, że

Czym jest klasa w programowaniu obiektowym?

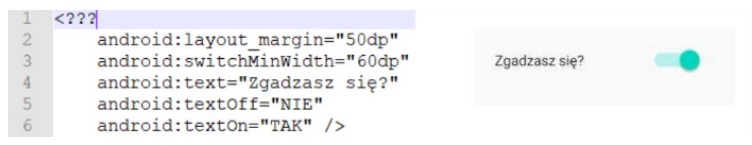

Jaką nazwę kontrolki powinno się umieścić w początkowej linii kodu, w miejscu <???, aby została ona wyświetlona w podany sposób?

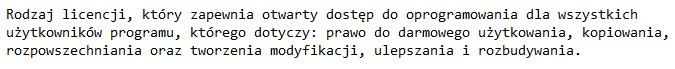

Zawarty w ramce opis licencji sugeruje, że mamy do czynienia z licencją

Przedstawione logo praw Creative Commons umożliwia bezpłatne użytkowanie dzieła:

Które z wymienionych narzędzi nie znajduje zastosowania w tworzeniu aplikacji desktopowych?

Kiedy w programie występuje problem z działaniem, a programista musi zweryfikować wartości znajdujące się w zmiennych w momencie działania aplikacji, to w tym celu należy zastosować

Zaprezentowany symbol odnosi się do

Jakie są kluczowe zasady WCAG 2.0?

Programem służącym do monitorowania błędów oraz organizacji projektów jest:

Jakie narzędzie jest najbardziej odpowiednie do identyfikacji błędów w trakcie działania programu?

Jaką funkcję pełnią okna dialogowe niemodalne?

Jedną z dolegliwości, która pojawia się u programistów w wyniku długotrwałego korzystania z myszki komputerowej lub klawiatury, objawiającą się bólem, drętwieniem oraz zaburzeniami czucia w rejonie 1-3 palca ręki jest

Którego nagłówka używamy w C++ do obsługi plików?

Jakie kwestie związane z percepcją są uwzględnione w rekomendacjach standardu WCAG 2.0?

Która z wymienionych zasad jest istotna dla bezpiecznego użytkowania portali społecznościowych?

Jaką rolę odgrywa interpreter w kontekście programowania?

Ergonomiczną oraz właściwą pozycję do pracy przy komputerze zapewni fotel, którego

Jakie narzędzie jest wykorzystywane do zgłaszania błędów w projektach IT?

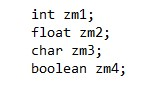

W podanym fragmencie kodu Java wskaż, która zmienna może pomieścić wartość "T"

Liczba A4 w zapisie heksadecymalnym ma odpowiadający jej zapis binarny

Jaki jest zasadniczy cel ataku phishingowego?

Tworząc aplikację opartą na obiektach, należy założyć, że program będzie zarządzany przez

Jakie metody można wykorzystać do przechowywania informacji o użytkownikach w aplikacji mobilnej na systemie Android?

Jakie jest przeznaczenie dokumentacji wdrożeniowej?

Jakie jest znaczenie klasy abstrakcyjnej?

Która z wymienionych metod może pomóc w walce z uzależnieniem od internetu?

Działania przedstawione w filmie korzystają z narzędzia

Jedną z zasad standardu WCAG 2.0 jest

Jaką funkcję pełni operator "|" w języku C++?

Który z wymienionych elementów stanowi przykład zbiorowej ochrony?

Jakie działania mogą przyczynić się do ochrony swojego cyfrowego wizerunku w sieci?

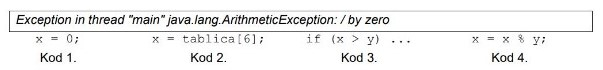

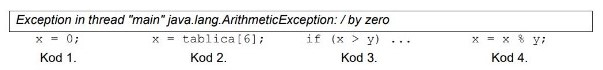

Jakiego kodu dotyczy treść wygenerowana w trakcie działania programu Java?

Jakie zasady stosuje programowanie obiektowe?

Jaki kod może być związany z treścią wygenerowaną w trakcie działania programu Java?

Który z faz cyklu życia projektu wiąże się z identyfikacją wymagań użytkownika?