Pytanie 1

Która usługa pozwala na zdalne zainstalowanie systemu operacyjnego?

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Która usługa pozwala na zdalne zainstalowanie systemu operacyjnego?

Która z poniższych opcji nie jest wykorzystywana do zdalnego zarządzania stacjami roboczymi?

W systemie Linux istnieją takie prawa dostępu do konkretnego pliku rwxr--r--. Jakie polecenie użyjemy, aby zmienić je na rwxrwx---?

Wskaź, który symbol towarowy może wykorzystywać producent finansujący działalność systemu zbierania oraz recyklingu odpadów?

Protokół TCP (Transmission Control Protocol) funkcjonuje w trybie

Po włączeniu komputera wyświetlił się komunikat "Non-system disk or disk error. Replace and strike any key when ready". Może to być spowodowane

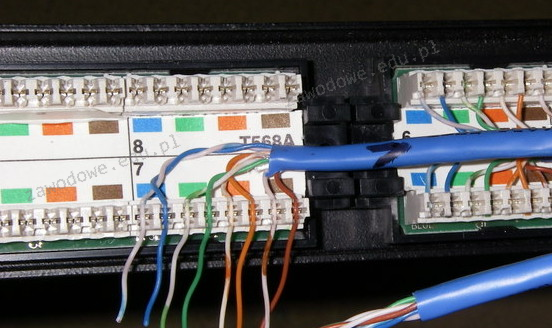

Na ilustracji widać patchpanel - panel krosowy kategorii 5E bez ekranowania, który posiada złącze szczelinowe typu LSA. Jakie narzędzie należy zastosować do wkładania kabli w te złącza?

Aby sprawdzić dostępną przestrzeń na dysku twardym w systemie Linux, można wykorzystać polecenie

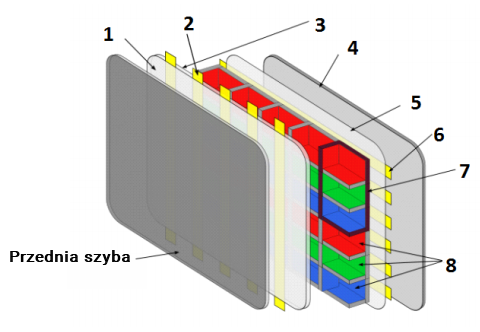

Na diagramie przedstawiającym zasadę funkcjonowania monitora plazmowego, oznaczenie numer 6 dotyczy

Jakie narzędzie pozwala na zarządzanie menedżerem rozruchu w systemach Windows od wersji Vista?

Jaką usługę można wykorzystać do zdalnej pracy na komputerze z systemem Windows, korzystając z innego komputera z tym samym systemem, który jest podłączony do tej samej sieci lub do Internetu?

Jakie urządzenia dotyczą terminy SLI?

Jaką długość w bitach ma adres logiczny IPv6?

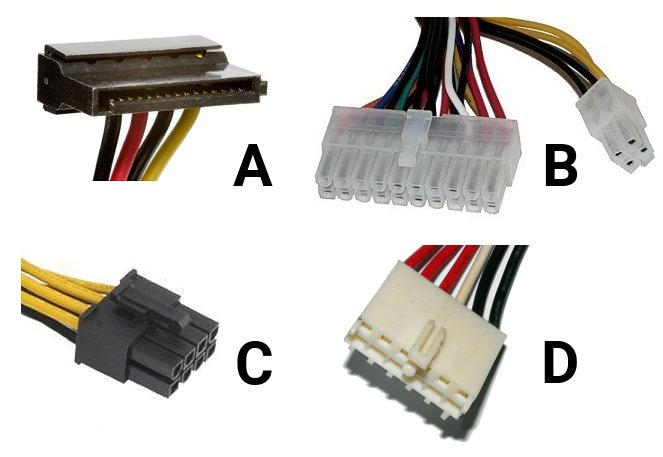

Wskaż rodzaj wtyczki zasilającej, którą należy podłączyć do napędu optycznego podczas montażu komputera.

Po wykonaniu podanego skryptu

| echo off |

| echo ola.txt >> ala.txt |

| pause |

W systemie Windows, z jakiego polecenia można skorzystać, aby sprawdzić bieżące połączenia sieciowe i ich statystyki?

Domyślnie w programie Eksplorator Windows przy użyciu klawisza F5 uruchamiana jest funkcja

Jakie polecenie służy do obserwowania lokalnych połączeń?

Jak nazywa się system, który pozwala na konwersję nazwy komputera na adres IP w danej sieci?

Jaką liczbę warstw określa model ISO/OSI?

W instrukcji obsługi karty dźwiękowej można znaleźć następujące dane: - częstotliwość próbkowania wynosząca 22 kHz, - rozdzielczość wynosząca 16 bitów. Jaką przybliżoną objętość będzie miało mono jednokanałowe nagranie dźwiękowe trwające 10 sekund?

Jakie oprogramowanie można wykorzystać do wykrywania problemów w pamięciach RAM?

Aby poprawić niezawodność i efektywność przesyłu danych na serwerze, należy

Do serwisu komputerowego przyniesiono laptop z matrycą, która bardzo słabo wyświetla obraz. Dodatkowo obraz jest niezwykle ciemny i widoczny jedynie z bliska. Co może być przyczyną tej usterki?

Aby skaner działał prawidłowo, co należy zrobić?

Narzędzie służące do przechwytywania oraz ewentualnej analizy ruchu w sieci to

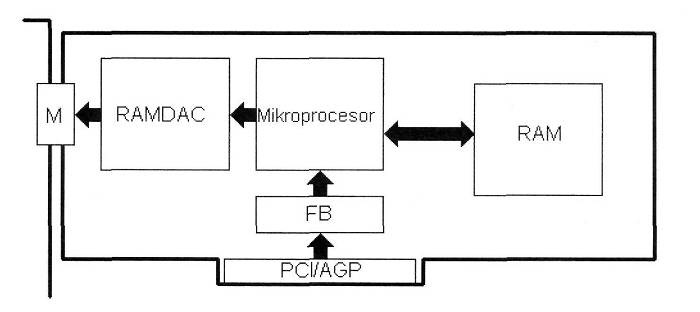

Na schemacie blokowym funkcjonalny blok RAMDAC ilustruje

Aby użytkownicy lokalnej sieci mogli korzystać z przeglądarek do odwiedzania stron WWW za pomocą protokołów HTTP i HTTPS, brama internetowa musi umożliwiać ruch na portach

W lokalnej sieci protokołem odpowiedzialnym za dynamiczną konfigurację adresów IP jest

Podaj polecenie w systemie Linux, które umożliwia wyświetlenie identyfikatora użytkownika.

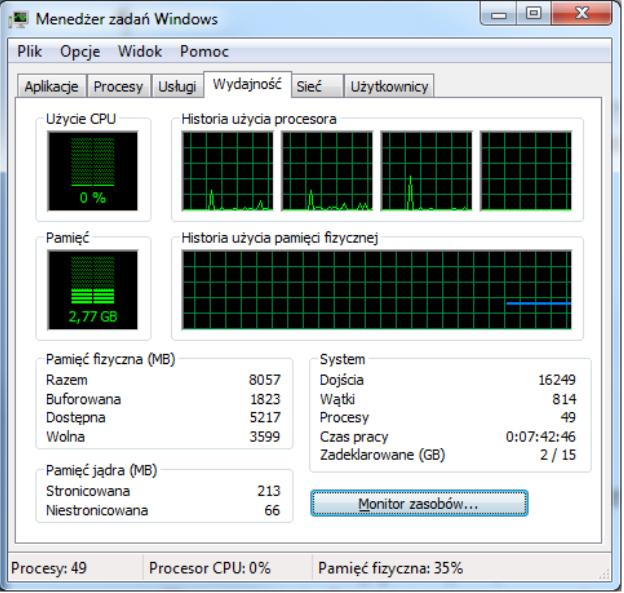

Aby uruchomić przedstawione narzędzie w systemie Windows, jakie polecenie należy zastosować?

Użytkownik systemu Windows może korzystając z programu Cipher

Aby przekształcić zeskanowany obraz na tekst, należy użyć oprogramowania, które stosuje techniki

Urządzenie sieciowe funkcjonujące w trzeciej warstwie modelu ISO/OSI, posługujące się adresami IP, to

Interfejs SLI (ang. Scalable Link Interface) jest używany do łączenia

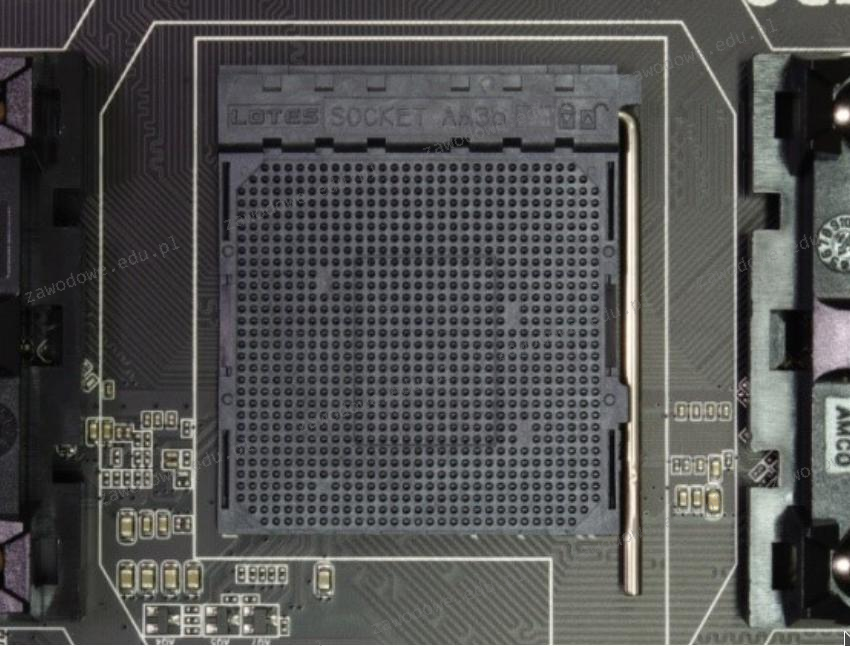

Na płycie głównej z gniazdem pokazanym na fotografii możliwe jest zainstalowanie procesora

W systemie Linux komenda tty pozwala na

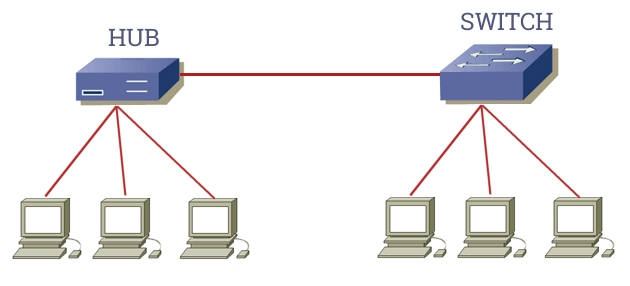

Ile kolizji domenowych występuje w sieci przedstawionej na ilustracji?

Pierwszym krokiem koniecznym do ochrony rutera przed nieautoryzowanym dostępem do jego panelu konfiguracyjnego jest

Który z wewnętrznych protokołów routingu bazuje na metodzie wektora odległości?