Pytanie 1

Recykling można zdefiniować jako

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

Recykling można zdefiniować jako

Wskaż komponent, który reguluje wartość napięcia pochodzącego z sieci elektrycznej, wykorzystując transformator do przeniesienia energii między dwoma obwodami elektrycznymi z zastosowaniem zjawiska indukcji magnetycznej?

Które z kont nie jest wbudowanym kontem w systemie Windows XP?

Wskaż porty płyty głównej przedstawione na ilustracji.

Funkcje z różnych dziedzin (data i czas, finanse, tekst, matematyka, statystyka) są składnikiem

Instalacja systemów Linux oraz Windows 7 odbyła się bez żadnych problemów. Systemy zainstalowały się prawidłowo z domyślnymi konfiguracjami. Na tym samym komputerze, przy tej samej specyfikacji, podczas instalacji systemu Windows XP pojawił się komunikat o braku dysków twardych, co może sugerować

Jaką normę odnosi się do okablowania strukturalnego?

Wykonanie polecenia attrib +h +s +r przykład.txt w terminalu systemu Windows spowoduje

Po wydaniu polecenia route skonfigurowano ```route add 192.168.35.0 MASK 255.255.255.0 192.168.0.2```

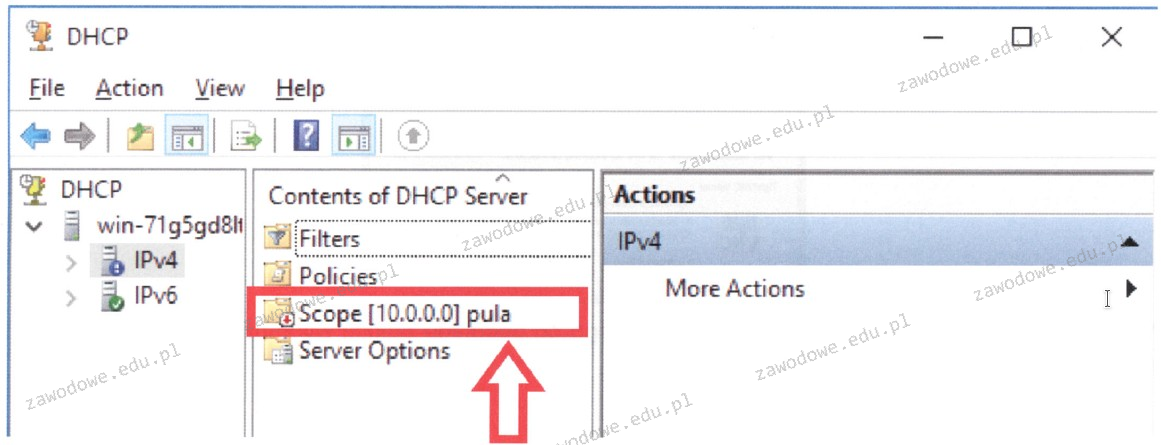

W systemie serwerowym Windows widoczny jest zakres adresów IPv4. Ikona umieszczona obok jego nazwy sugeruje, że

W dokumentacji technicznej głośników komputerowych producent może zamieścić informację, że największe pasmo przenoszenia wynosi

Który z protokołów należy do warstwy transportowej, działa bez nawiązywania połączenia i nie posiada mechanizmów weryfikujących poprawność dostarczania danych?

Jaką liczbę komórek pamięci można bezpośrednio zaadresować w 64-bitowym procesorze z 32-bitową szyną adresową?

Zainstalowanie gniazda typu keyston w serwerowej szafie jest możliwe w

Jak można skonfigurować sieć VLAN?

Jakie jest IPv4 urządzenia znajdującego się w sieci 10.100.0.0/18?

Który adres stacji roboczej należy do klasy C?

Programem, który pozwala na zdalne monitorowanie działań użytkownika w sieci lokalnej lub przejęcie pełnej kontroli nad zdalnym komputerem, jest

Jaką maskę trzeba zastosować, aby podzielić sieć z adresem 192.168.1.0 na 4 podsieci?

Jaką licencję musi mieć oprogramowanie, aby użytkownik mógł wprowadzać w nim zmiany?

Liczba 10011001100 w systemie heksadecymalnym przedstawia się jako

Jakie złącze jest potrzebne do podłączenia zasilania do CD-ROM?

Czym jest klaster komputerowy?

Aby zrealizować usługę zdalnego uruchamiania systemów operacyjnych na komputerach stacjonarnych, należy w Windows Server zainstalować rolę

Jakie narzędzie pozwala na zarządzanie menedżerem rozruchu w systemach Windows od wersji Vista?

Aby zdalnie i jednocześnie bezpiecznie zarządzać systemem Linux, należy zastosować protokół

Urządzenie, które pozwala na połączenie hostów w jednej sieci z hostami w różnych sieciach, to

Który z protokołów jest stosowany w procesie rozpoczęcia sesji VoIP?

Zintegrowana karta sieciowa na płycie głównej uległa awarii. Komputer nie może załadować systemu operacyjnego, ponieważ brakuje zarówno dysku twardego, jak i napędów optycznych, a system operacyjny jest uruchamiany z lokalnej sieci. W celu przywrócenia utraconej funkcjonalności, należy zainstalować w komputerze

Jakie protokoły są właściwe dla warstwy internetowej w modelu TCP/IP?

Tworzenie obrazu dysku ma na celu

Jak można skonfigurować interfejs sieciowy w systemie Linux, modyfikując plik

Jakie zabezpieczenie w dokumentacji technicznej określa mechanizm zasilacza komputerowego zapobiegający przegrzaniu urządzenia?

Do zainstalowania serwera proxy w systemie Linux, konieczne jest zainstalowanie aplikacji

Katalog Nakładów Rzeczowych w projektowaniu sieci służy do

Moduł Mini-GBiCSFP pełni funkcję

Która z cyfr w systemie dziesiętnym jest poprawną reprezentacją liczby 10111111 (2)?

Który port stosowany jest przez protokół FTP (File Transfer Protocol) do przesyłania danych?

Jaką topologię fizyczną sieci komputerowej przedstawia załączony rysunek?

Ile elektronów jest zgromadzonych w matrycy LCD?