Pytanie 1

Który z wymienionych elementów UI w aplikacjach mobilnych jest odpowiedzialny za przechodzenie pomiędzy ekranami?

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Który z wymienionych elementów UI w aplikacjach mobilnych jest odpowiedzialny za przechodzenie pomiędzy ekranami?

Do implementacji w aplikacji jednokierunkowej funkcji skrótu, zwanej funkcją haszującą, można wykorzystać algorytm

W języku C# szablon List umożliwia korzystanie z listy. Z definicji obiektu kolekcji wynika, że jego elementami mogą być:

Która z wymienionych metod najlepiej chroni komputer przed złośliwym oprogramowaniem?

Kiedy w programie występuje problem z działaniem, a programista musi zweryfikować wartości znajdujące się w zmiennych w momencie działania aplikacji, to w tym celu należy zastosować

Który z paradygmatów programowania najbardziej akcentuje dziedziczenie oraz polimorfizm?

Który element dokumentacji technicznej jest istotny dla ustalenia metod ochrony danych w aplikacji?

W jakim języku został stworzony framework Angular?

Które z poniższych zdań najlepiej określa funkcję zaprzyjaźnioną w ramach klasy?

W przedstawionych funkcjonalnie równoważnych kodach źródłowych po przeprowadzeniu operacji w zmiennej b zostanie zapisany wynik:

Jakiego kwalifikatora powinno się użyć dla metody, aby umożliwić do niej dostęp jedynie z wnętrza tej klasy oraz klas dziedziczących, a także, by metoda ta nie była dostępna w żadnej funkcji?

Które z wymienionych narzędzi najlepiej chroni dane na urządzeniach mobilnych?

Jedną z zasad standardu WCAG 2.0 jest

Który z frameworków pozwala na tworzenie aplikacji z graficznym interfejsem użytkownika oraz obsługą wydarzeń?

Jakie oznaczenie posiada norma krajowa w Polsce?

Który z wymienionych składników charakteryzuje się typowym wystąpieniem w diagramie Gantta?

Jakie są kluczowe zasady WCAG 2.0?

Który z wymienionych mechanizmów umożliwia ograniczenie dostępu do wybranych sekcji aplikacji webowej?

Która z niżej wymienionych pozycji jest ekwiwalentem biblioteki jQuery?

Który z wymienionych poniżej wzorców projektowych można zakwalifikować jako wzorzec strukturalny?

Metoda tworzenia algorytmu polegająca na dzieleniu go na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich rozwiązanie stanie się proste, jest techniką

Ergonomiczną oraz właściwą pozycję do pracy przy komputerze zapewni fotel, którego

Które z podanych logo reprezentuje narzędzie, które nie jest używane do tworzenia aplikacji mobilnych?

Który komponent systemu komputerowego zajmuje się transferem danych pomiędzy procesorem a pamięcią RAM?

Która z wymienionych właściwości najlepiej charakteryzuje biblioteki dynamiczne?

Jakie z wymienionych czynności może zagrażać cyfrowej tożsamości?

Jakie jest podstawowe zadanie konstruktora w klasie?

Jaką istotną właściwość ma algorytm rekurencyjny?

Co należy do zadań interpretera?

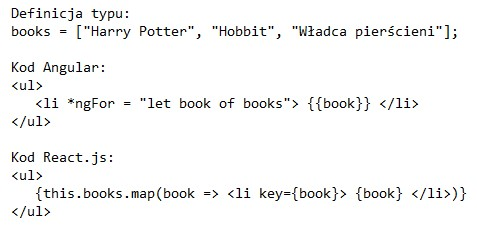

Na równoważnych pod względem funkcjonalnym listingach fragmentów aplikacji Angular oraz React.js utworzono listę punktowaną, która zawiera

Jakie działania należy podjąć, aby uniknąć nieskończonej rekurencji w danej funkcji?

W jaki sposób można zmniejszyć liczbę danych zbieranych przez aplikacje mobilne?

Jakie są cechy testów interfejsu?

Jaki typ złośliwego oprogramowania funkcjonuje w tle, zbierając dane o wprowadzanych hasłach?

Która z wymienionych zasad odnosi się do zachowania prywatności w sieci?

Który aspekt projektu aplikacji jest kluczowy dla zabezpieczenia danych użytkowników?

Zaprezentowany diagram Gantta odnosi się do projektu IT. Przy założeniu, że każdy członek zespołu dysponuje wystarczającymi umiejętnościami do realizacji każdego z zadań oraz że do każdego zadania można przypisać jedynie jedną osobę, która poświęci na zadanie pełny dzień pracy, to minimalna liczba członków zespołu powinna wynosić:

Które z wymienionych narzędzi nie znajduje zastosowania w tworzeniu aplikacji desktopowych?

Jakie pola powinny być umieszczone w klasie nadrzędnej w strukturze dziedziczenia?

Które z wymienionych stwierdzeń najtrafniej charakteryzuje WPF?