Pytanie 1

Który z operatorów w języku C++ służy do pobierania adresu zmiennej?

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

Który z operatorów w języku C++ służy do pobierania adresu zmiennej?

Który z wymienionych frameworków służy do budowy aplikacji webowych w C#?

Który system operacyjny jest podstawowym środowiskiem do tworzenia aplikacji mobilnych w języku Swift?

Jakie narzędzie programowe jest odpowiedzialne za konwersję kodu źródłowego na formę zrozumiałą dla maszyny, weryfikuje wszystkie polecenia pod kątem ewentualnych błędów, a następnie generuje moduł do wykonania?

Jaką strukturę danych stosuje się w algorytmie BFS (przeszukiwanie wszerz)?

Który z paradygmatów programowania najbardziej akcentuje dziedziczenie oraz polimorfizm?

Jakiego typu funkcja jest tworzona poza klasą, ale ma dostęp do jej prywatnych i chronionych elementów?

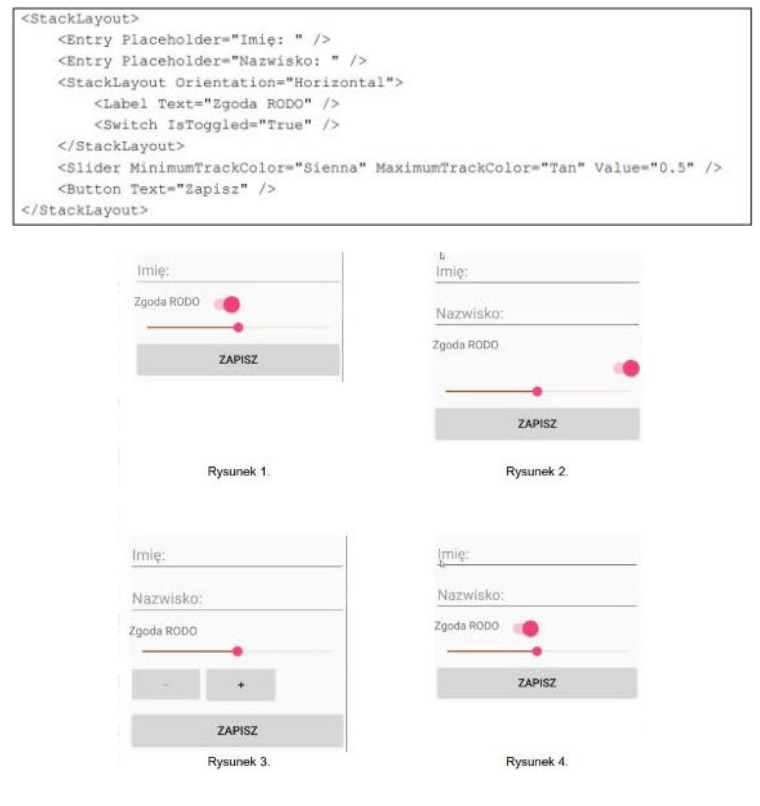

Jak zostanie przedstawiony poniższy kod XAML?

Która z poniższych deklaracji w języku C++ poprawnie opisuje tablicę dwuwymiarową?

Jaki modyfikator umożliwia dostęp do elementu klasy z każdego miejsca w kodzie?

Która z wymienionych bibliotek stanowi element standardowego zestawu narzędzi programistycznych w Pythonie?

W jakiej fazie cyklu życia projektu informatycznego następuje integracja oraz testowanie wszystkich modułów systemu?

Który z wymienionych składników wchodzi w skład podstawowego wyposażenia środowiska IDE?

Co należy do zadań interpretera?

Jaką jednostkę zaleca się stosować przy projektowaniu interfejsu aplikacji?

Wynik dodawania liczb binarnych 1101 i 1001 to

Początkowym celem środowisk IDE takich jak: lntellij IDEA, Eclipse, NetBeans jest programowanie w języku

Która z wymienionych metod najlepiej chroni komputer przed złośliwym oprogramowaniem?

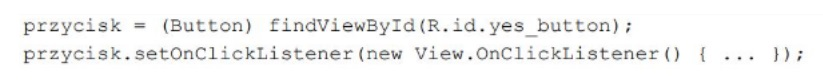

Zaproponowany fragment kodu w Android Studio realizuje metodę nasłuchującą do obsługi wydarzenia

Który z poniższych opisów najlepiej definiuje kompilator?

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

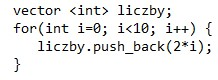

Jakie będą skutki wykonania podanego fragmentu kodu w języku C++?

Jakie oprogramowanie służy do monitorowania błędów oraz zarządzania projektami?

Jedną z dolegliwości, która pojawia się u programistów w wyniku długotrwałego korzystania z myszki komputerowej lub klawiatury, objawiającą się bólami, drętwieniem oraz zaburzeniami czucia w obszarze 1-3 palca dłoni jest

Wartość liczby 1AF, zapisana w systemie szesnastkowym, po przeliczeniu na system dziesiętny wynosi

Która z metod zarządzania projektami jest najbardziej odpowiednia, gdy w początkowej fazie projektu zakres nie jest w pełni określony, wymagania mogą zmieniać się podczas realizacji, a także mogą wystąpić nowe potrzeby?

W programowaniu obiektowym odpowiednikami zmiennych oraz funkcji w programowaniu strukturalnym są

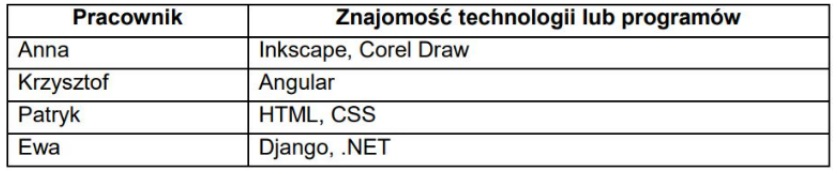

W zestawieniu zaprezentowano doświadczenie zawodowe pracowników firmy IT. Do stworzenia aplikacji front-end powinien/powinna zostać wyznaczony/a

Jakie jest podstawowe założenie normalizacji krajowej?

Jakie jest podstawowe środowisko do tworzenia aplikacji desktopowych przy użyciu języka C#?

Który z etapów umożliwia zwiększenie efektywności aplikacji przed jej wydaniem?

Jakie kroki należy podjąć, aby skutecznie zabezpieczyć dane na komputerze?

Jaką rolę odgrywa destruktor w definicji klasy?

Jakie jest wymagane minimalne natężenie światła w biurze na stanowisku pracy?

Które z wymienionych stanowi przykład zagrożenia fizycznego w miejscu pracy?

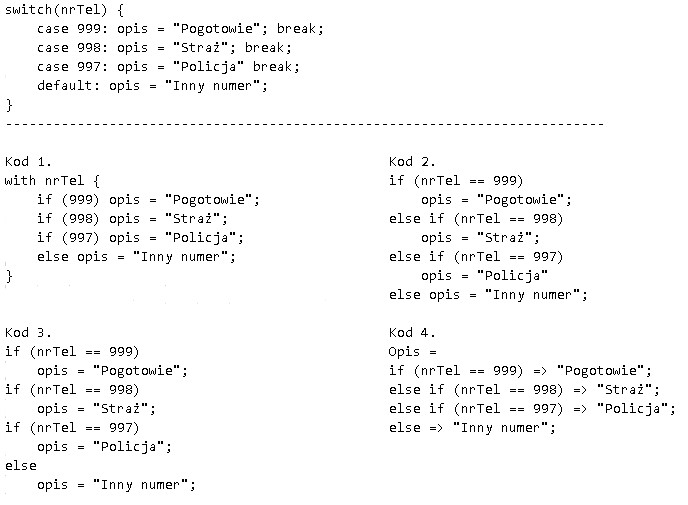

Wskaż kod, który jest funkcjonalnie równy zaprezentowanemu

Kompilator może wygenerować błąd "incompatible types", gdy

W systemie RGB kolor Pale Green przedstawia się jako RGB(152, 251, 152). Jaki jest szesnastkowy kod tego koloru?

Jaki komponent środowiska IDE jest niezbędny do tworzenia aplikacji webowych?

Który z wymienionych algorytmów jest algorytmem opartym na iteracji?