Pytanie 1

Aby podłączyć kabel w module Keystone, jakie narzędzie należy zastosować?

Wynik: 37/40 punktów (92,5%)

Wymagane minimum: 20 punktów (50%)

Aby podłączyć kabel w module Keystone, jakie narzędzie należy zastosować?

Urządzenie sieciowe, które umożliwia połączenie pięciu komputerów w tej samej sieci, eliminując kolizje pakietów, to

Użytkownik systemu Windows może skorzystać z polecenia taskmgr, aby

W systemie operacyjnym pojawił się problem z driverem TWAIN, który może uniemożliwiać prawidłowe funkcjonowanie

Jakie narzędzie pozwala na zarządzanie menadżerem rozruchu w systemach Windows od wersji Vista?

W systemie Windows odpowiednikiem macierzy RAID 1 jest wolumin o nazwie

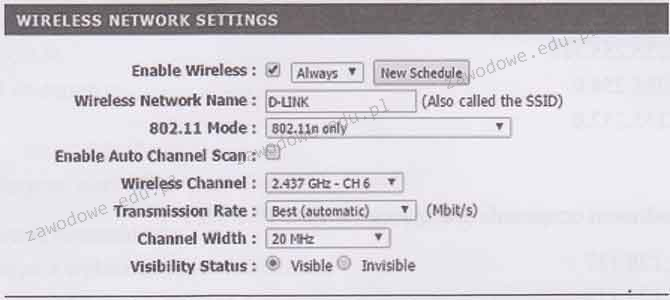

Który z parametrów w ustawieniach punktu dostępowego działa jako login używany podczas próby połączenia z punktem dostępowym w sieci bezprzewodowej?

Ile liczb w systemie szesnastkowym jest wymaganych do zapisania pełnej formy adresu IPv6?

Jak przywrócić stan rejestru systemowego w edytorze Regedit, wykorzystując wcześniej utworzoną kopię zapasową?

Jakiego materiału używa się w drukarkach tekstylnych?

Który z podanych adresów IP należy do kategorii adresów prywatnych?

Gdy wykonanie polecenia ping 127.0.0.1 nie przynosi żadnej odpowiedzi, to

Protokół SNMP (Simple Network Management Protocol) jest wykorzystywany do

W terminalu systemu Windows, do zarządzania parametrami konta użytkownika komputera, takimi jak okres ważności hasła, minimalna długość hasła, czas blokady konta i inne, wykorzystywane jest polecenie

Instalacja serwera stron www w rodzinie systemów Windows Server jest możliwa dzięki roli

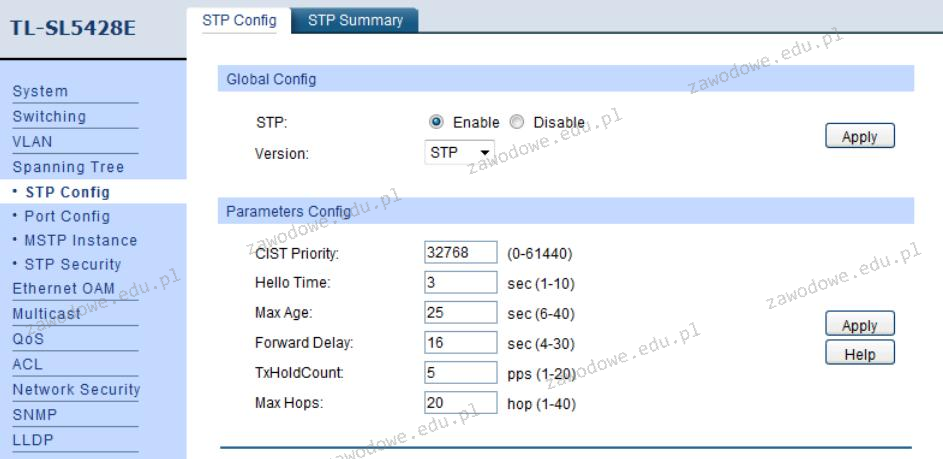

Na podstawie zrzutu ekranu ilustrującego ustawienia przełącznika można wnioskować, że

Wskaż tryb operacyjny, w którym komputer wykorzystuje najmniej energii

Symbol "LGA 775" obecny w dokumentacji technicznej płyty głównej wskazuje na typ gniazda dla procesorów:

Na podstawie jakiego adresu przełącznik podejmuje decyzję o przesyłaniu ramek?

W celu zabezpieczenia komputerów w sieci lokalnej przed nieautoryzowanym dostępem oraz atakami typu DoS, konieczne jest zainstalowanie i skonfigurowanie

Która z kart graficznych nie będzie kompatybilna z monitorem, posiadającym złącza pokazane na ilustracji (zakładając, że nie można użyć adaptera do jego podłączenia)?

Jaki protokół sygnalizacyjny jest wykorzystywany w technologii VoIP?

Który z poniższych interfejsów komputerowych stosuje transmisję równoległą do przesyłania danych?

Po zainstalowaniu Systemu Windows 7 dokonano zmiany w BIOS-ie komputera, skonfigurowano dysk SATA z AHCI na IDE. Po ponownym uruchomieniu systemu komputer będzie

Jakie typy połączeń z Internetem mogą być współdzielone w sieci lokalnej?

Złącze IrDA służy do bezprzewodowej komunikacji i jest

Aby telefon VoIP działał poprawnie, należy skonfigurować adres

Aby dezaktywować transmitowanie nazwy sieci Wi-Fi, należy w punkcie dostępowym wyłączyć opcję

Skrypt o nazwie wykonaj w systemie Linux zawiera: echo -n "To jest pewien parametr " echo $? Wykonanie poleceń znajdujących się w pliku spowoduje wyświetlenie podanego tekstu oraz

Wskaż błędny podział dysku MBR na partycje?

Jakie oprogramowanie dostarcza najwięcej informacji diagnostycznych na temat procesora CPU?

Jakie oprogramowanie powinno być zainstalowane, aby umożliwić skanowanie tekstu z drukowanego dokumentu do edytora tekstu?

Użytkownicy z grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku w systemie Windows Server. Posiadają oni jedynie uprawnienia do „Zarządzania dokumentami”. Jakie kroki należy podjąć, aby naprawić ten problem?

Jaką liczbę komputerów można zaadresować w sieci z maską 255.255.255.224?

Jaki akronim oznacza program do tworzenia graficznych wykresów ruchu, który odbywa się na interfejsach urządzeń sieciowych?

W systemie operacyjnym Linux, do konfigurowania sieci VLAN wykorzystuje się polecenie

W systemach Windows istnieje możliwość przypisania użytkownika do dowolnej grupy za pomocą panelu

Jaką usługą można pobierać i przesyłać pliki na serwer?

Podaj domyślny port używany do przesyłania poleceń w serwerze FTP

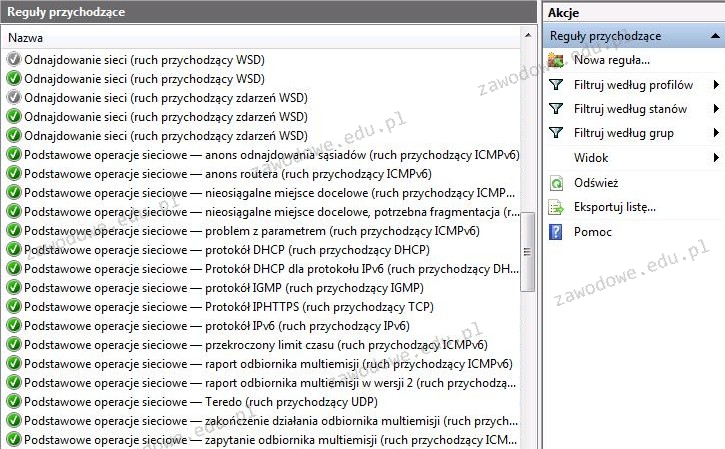

Zrzut ekranu ilustruje aplikację