Pytanie 1

Podstawowym zadaniem mechanizmu Plug and Play jest

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Podstawowym zadaniem mechanizmu Plug and Play jest

Który symbol przedstawia przełącznik?

Która z usług musi być aktywna na ruterze, aby mógł on modyfikować adresy IP źródłowe oraz docelowe podczas przekazywania pakietów pomiędzy różnymi sieciami?

Kod BREAK interpretowany przez system elektroniczny klawiatury wskazuje na

Co jest głównym zadaniem protokołu DHCP?

Urządzenie peryferyjne pokazane na ilustracji to skaner biometryczny, który do autoryzacji wykorzystuje

Aby przywrócić zgubione dane w systemach z rodziny Windows, konieczne jest użycie polecenia

Jakie zakresy adresów IPv4 mogą być używane jako adresy prywatne w lokalnej sieci?

Główny protokół stosowany do ustalania ścieżki i przesyłania nią pakietów danych w sieci komputerowej to

Jak powinno być usytuowanie gniazd komputerowych RJ45 względem powierzchni biurowej zgodnie z normą PN-EN 50174?

Zidentyfikowanie głównego rekordu rozruchowego, który uruchamia system z aktywnej partycji, jest możliwe dzięki

Który z wymienionych adresów należy do klasy C?

Jakie narzędzie jest używane do diagnozowania łączności między hostami w systemie Windows?

Standard IEEE 802.11 określa typy sieci

Jaka usługa musi być aktywna na serwerze, aby stacja robocza mogła automatycznie uzyskać adres IP?

Wydruk z drukarki igłowej realizowany jest z zastosowaniem zestawu stalowych igieł w liczbie

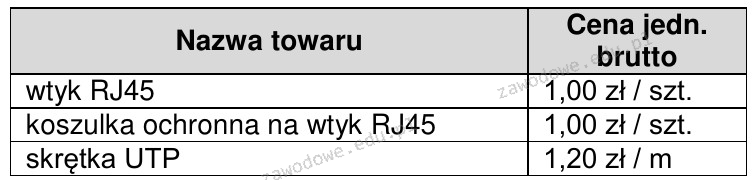

Jakie będą wydatki na materiały potrzebne do produkcji 20 kabli typu patchcord o długości 50 cm?

W jakim miejscu są zapisane dane dotyczące kont użytkowników domenowych w systemach Windows Server?

Jaki adres stanowi adres rozgłoszeniowy dla hosta o IP 171.25.172.29 oraz masce sieci 255.255.0.0?

Zgodnie z normą 802.3u technologia sieci FastEthernet 100Base-FX stosuje

Jaką maksymalną prędkość transferu danych umożliwia interfejs USB 3.0?

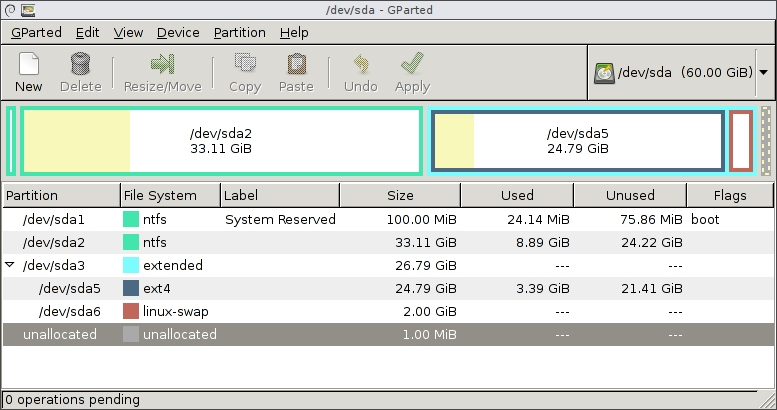

Badanie danych przedstawionych przez program umożliwia dojście do wniosku, że

Co oznacza dziedziczenie uprawnień?

W topologii gwiazdy każde urządzenie działające w sieci jest

Standard IEEE 802.11b dotyczy typu sieci

Jaką pojemność ma dwuwarstwowa płyta Blu-ray?

W celu kontrolowania przepustowości sieci, administrator powinien zastosować aplikację typu

Jaki typ zabezpieczeń w sieciach WiFi oferuje najwyższy poziom ochrony?

W systemie Linux polecenie chmod 321 start spowoduje przyznanie poniższych uprawnień plikowi start:

Po zainstalowaniu Windows 10, aby skonfigurować połączenie internetowe z ograniczeniem danych, w ustawieniach sieci i Internetu należy ustawić typ połączenia

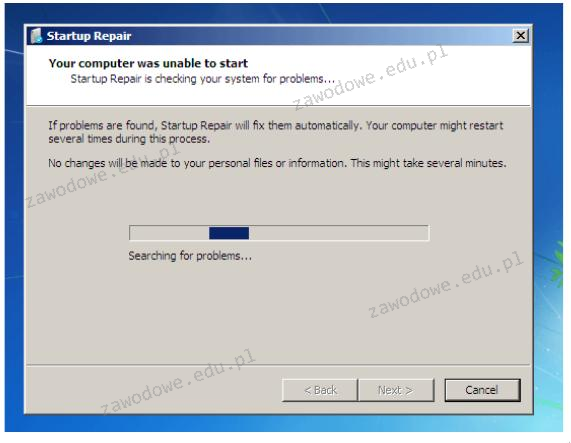

Komunikat, który pojawia się po uruchomieniu narzędzia do naprawy systemu Windows, może sugerować

Na ilustracji widoczny jest

Firma zamierza zrealizować budowę lokalnej sieci komputerowej, która będzie zawierać serwer, drukarkę oraz 10 stacji roboczych, które nie mają kart bezprzewodowych. Połączenie z Internetem umożliwia ruter z wbudowanym modemem ADSL oraz czterema portami LAN. Które z poniższych urządzeń sieciowych jest konieczne, aby sieć działała prawidłowo i miała dostęp do Internetu?

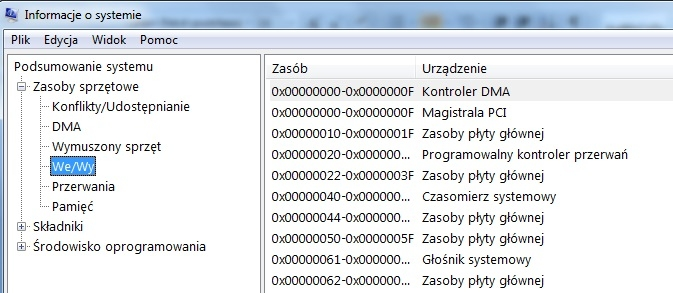

W którym systemie liczbowym zapisano zakresy We/Wy przedstawione na ilustracji?

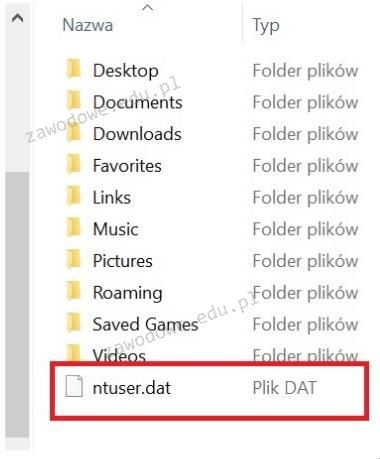

Aby zmienić profil na obowiązkowy, trzeba zmodyfikować rozszerzenie pliku ntuser.dat na

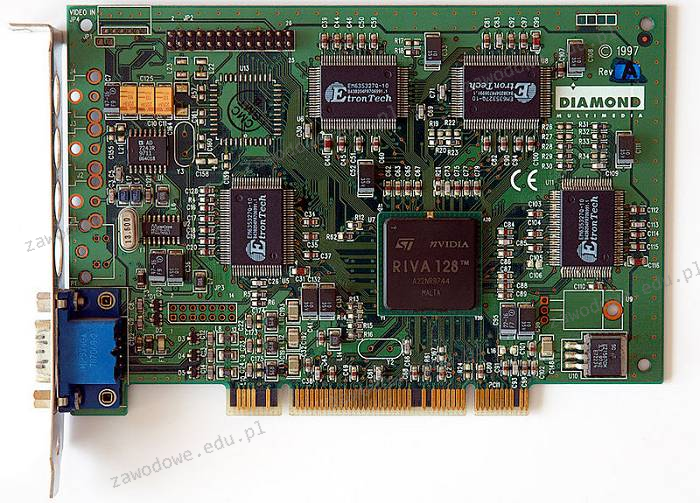

Na ilustracji ukazano kartę

Jaki adres IPv4 wykorzystuje się do testowania protokołów TCP/IP na jednym hoście?

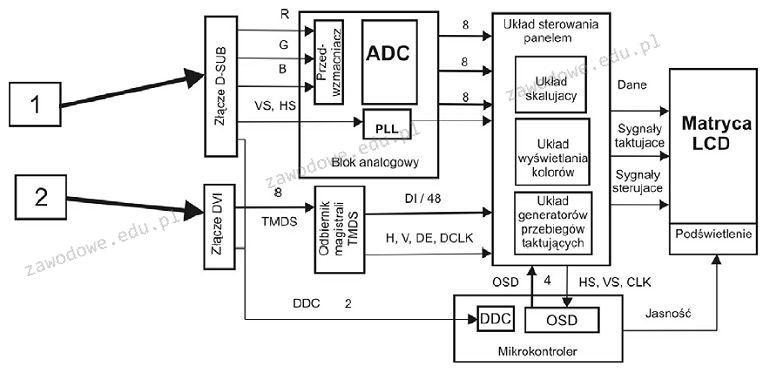

Które z połączeń zaznaczonych strzałkami na diagramie monitora stanowi wejście cyfrowe?

Użytkownicy sieci WiFi zauważyli problemy oraz częste zrywanie połączenia z internetem. Co może być przyczyną tej sytuacji?

W jakim systemie operacyjnym występuje mikrojądro?