Pytanie 1

Strategia zapisywania kopii zapasowych ukazana na diagramie określana jest mianem

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Strategia zapisywania kopii zapasowych ukazana na diagramie określana jest mianem

W systemie Windows, aby uruchomić usługę związaną z wydajnością komputera, należy użyć polecenia

Aby utworzyć ukryty, udostępniony folder w systemie Windows Serwer, należy dodać na końcu jego nazwy odpowiedni znak

W ustawieniach karty graficznej w sekcji Zasoby znajduje się jeden z zakresów pamięci tej karty, który wynosi od A0000h do BFFFFh. Ta wartość odnosi się do obszaru pamięci wskazanego adresem fizycznym

Kable łączące dystrybucyjne punkty kondygnacyjne z głównym punktem dystrybucji są określane jako

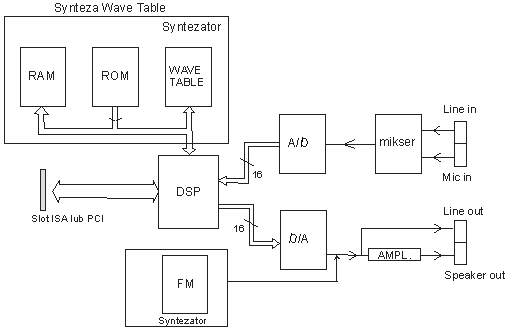

Który z elementów przedstawionych na diagramie karty dźwiękowej na rysunku jest odpowiedzialny za cyfrowe przetwarzanie sygnałów?

Najczęściej używany kodek audio przy ustawianiu bramki VoIP to

W systemie Windows odpowiednikiem macierzy RAID1 jest wolumin

Wynikiem mnożenia dwóch liczb binarnych 11100110 oraz 00011110 jest liczba

Przypisanie licencji oprogramowania do pojedynczego komputera lub jego komponentów stanowi charakterystykę licencji

Jakie polecenie trzeba wydać w systemie Windows 7, aby uruchomić program Zapora systemu Windows z zabezpieczeniami zaawansowanymi bezpośrednio z wiersza poleceń?

Ile par kabli w standardzie 100Base-TX jest używanych do transmisji danych w obie strony?

Jednym z rezultatów realizacji podanego polecenia jest

| sudo passwd -n 1 -x 5 test |

Tusz żelowy wykorzystywany jest w drukarkach

W złączu zasilania SATA uszkodzeniu uległ żółty kabel. Jakie to ma konsekwencje dla napięcia, które nie jest przesyłane?

Jaką rolę należy przypisać serwerowi z rodziny Windows Server, aby mógł świadczyć usługi rutingu?

Użytkownik systemu Windows może skorzystać z polecenia taskmgr, aby

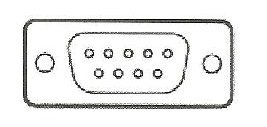

Na ilustracji przedstawiono złącze

AC-72-89-17-6E-B2 to adres MAC karty sieciowej zapisany w formacie

Na ilustracji pokazano komponent, który stanowi część

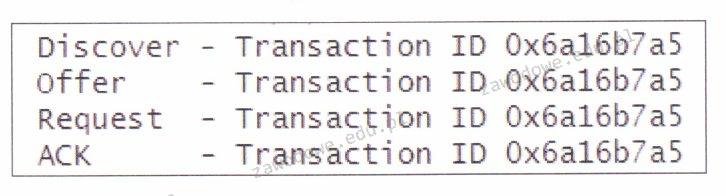

Na ilustracji przedstawiono część procesu komunikacji z serwerem, która została przechwycona przez aplikację Wireshark. Jaki to serwer?

Interfejs graficzny systemu Windows, który wyróżnia się przezroczystością przypominającą szkło oraz delikatnymi animacjami okien, nazywa się

Główny protokół stosowany do ustalania ścieżki i przesyłania nią pakietów danych w sieci komputerowej to

Które z urządzeń używanych w sieciach komputerowych nie modyfikuje liczby kolizyjnych domen?

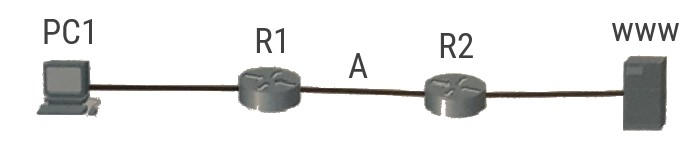

Ramka danych przesyłanych z komputera PC1 do serwera www znajduje się pomiędzy ruterem R1 a ruterem R2 (punkt A). Jakie adresy są w niej zawarte?

Jakim adresem IPv6 charakteryzuje się autokonfiguracja łącza?

Domyślny port, na którym działa usługa "Pulpit zdalny", to

W którym typie macierzy, wszystkie fizyczne dyski są postrzegane jako jeden dysk logiczny?

Aby podnieść wydajność komputera w grach, karta graficzna Sapphire Radeon R9 FURY OC, 4GB HBM (4096 Bit), HDMI, DVI, 3xDP została wzbogacona o technologię

Jaką rolę pełni serwer plików w sieciach komputerowych LAN?

Na ilustracji przedstawiono fragment karty graficznej ze złączem

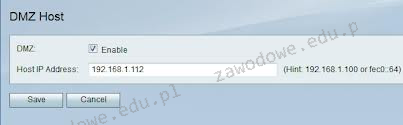

Na ilustracji widać zrzut ekranu ustawień strefy DMZ na routerze. Aktywacja opcji "Enable DMZ" spowoduje, że komputer z adresem IP 192.168.0.106

Podczas realizacji projektu sieci komputerowej, pierwszym krokiem powinno być

Użytkownicy należący do grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku w systemie operacyjnym Windows Server. Dysponują jedynie uprawnieniami do „Zarządzania dokumentami”. Co należy uczynić, aby wyeliminować opisany problem?

Jaką topologię fizyczną sieci komputerowej przedstawia załączony rysunek?

Jaką maksymalną ilość GB pamięci RAM może obsłużyć 32-bitowa edycja systemu Windows?

Kiedy użytkownik systemu Windows wybiera opcję przywrócenia do określonego punktu, które pliki utworzone po tym punkcie nie będą podlegać zmianom w wyniku tej operacji?

Jaką funkcjonalność oferuje program tar?

W dokumentacji technicznej głośnika komputerowego oznaczenie "10 W" dotyczy jego

Użytkownik pragnie ochronić dane na karcie pamięci przed przypadkowym usunięciem. Taką zabezpieczającą cechę oferuje karta