Pytanie 1

Czym jest OTDR?

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Czym jest OTDR?

Jakie urządzenie należy zastosować, aby połączyć sieć lokalną wykorzystującą adresy prywatne z Internetem?

Aktywacja opcji OCR podczas ustawiania skanera umożliwia

Jakie medium transmisyjne w sieciach LAN rekomenduje się do użycia w historycznych obiektach?

Wtyczka (modularne złącze męskie) przedstawiona na rysunku stanowi zakończenie przewodu

Który z rodzajów rekordów DNS w systemach Windows Server określa alias (inną nazwę) dla rekordu A związanej z kanoniczną (rzeczywistą) nazwą hosta?

Ile maksymalnie kanałów z dostępnego pasma kanałów w standardzie 802.11b może być używanych w Polsce?

Jaką wartość w systemie dziesiętnym ma suma liczb szesnastkowych: 4C + C4?

Do czego służy program firewall?

Do jakiego portu należy podłączyć kabel sieciowy zewnętrzny, aby uzyskać pośredni dostęp do sieci Internet?

Aby uruchomić edytor rejestru w systemie Windows, należy skorzystać z narzędzia

Jak dużo bitów minimum będzie potrzebnych w systemie binarnym do reprezentacji liczby heksadecymalnej 110h?

Skrót określający translację adresów w sieciach to

Aby zapobiec uszkodzeniu układów scalonych, podczas konserwacji sprzętu komputerowego należy używać

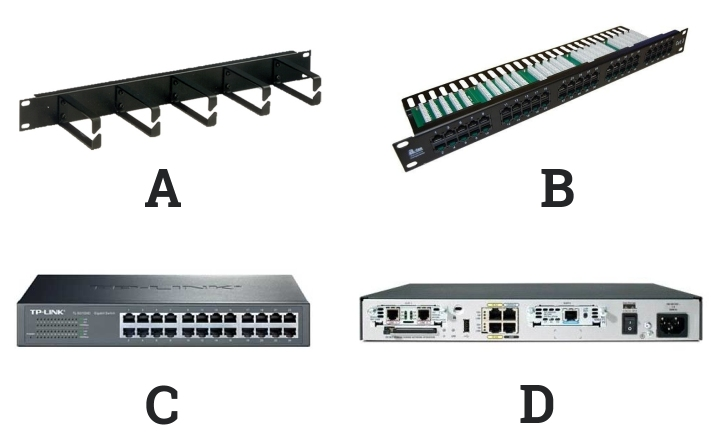

Na którym schemacie znajduje się panel krosowniczy?

Jaka jest maksymalna prędkość transferu danych w sieci lokalnej, w której zastosowano przewód UTP kat.5e do budowy okablowania strukturalnego?

Która z konfiguracji RAID opiera się na replikacji danych pomiędzy dwoma lub większą liczbą dysków fizycznych?

Adware to program komputerowy

Podczas instalacji systemu operacyjnego Linux należy wybrać odpowiedni typ systemu plików

Do jakiej grupy w systemie Windows Server 2008 powinien być przypisany użytkownik odpowiedzialny jedynie za archiwizację danych zgromadzonych na dysku serwera?

W wyniku polecenia net accounts /MINPWLEN:11 w systemie Windows, wartość 11 będzie przypisana do

Standard IEEE 802.11b dotyczy sieci

Liczba 100110011 zapisana w systemie ósemkowym wynosi

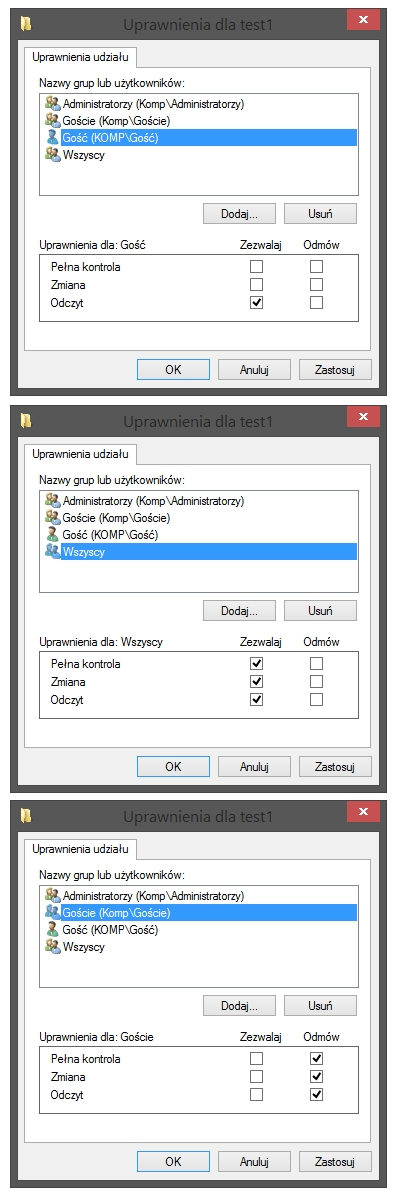

Użytkownik o nazwie Gość jest częścią grupy Goście, która z kolei należy do grupy Wszyscy. Jakie uprawnienia do folderu test1 ma użytkownik Gość?

Martwy piksel, który jest defektem w monitorach LCD, to punkt, który ciągle ma ten sam kolor

Wskaż właściwą formę maski

W tabeli przedstawiono dane katalogowe procesora AMD Athlon 1333 Model 4 Thunderbird. Jaka jest częstotliwość przesyłania danych między rejestrami?

| General information | |

|---|---|

| Type | CPU / Microprocessor |

| Market segment | Desktop |

| Family | AMD Athlon |

| CPU part number | A1333AMS3C |

| Stepping codes | AYHJA AYHJAR |

| Frequency (MHz) | 1333 |

| Bus speed (MHz) | 266 |

| Clock multiplier | 10 |

| Gniazdo | Socket A (Socket 462) |

| Notes on AMD A1333AMS3C | |

| ○ Actual bus frequency is 133 MHz. Because the processor uses Double Data Rate bus the effective bus speed is 266 MHz. | |

Usługa, umożliwiająca zdalną pracę na komputerze z systemem Windows z innego komputera z systemem Windows, który jest połączony z tą samą siecią lub z Internetem, to

Symbol umieszczony na obudowie komputera stacjonarnego wskazuje na ostrzeżenie dotyczące

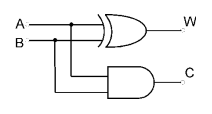

Układ cyfrowy wykonujący operację logiczną koniunkcji opiera się na bramce logicznej

Jakie wartości logiczne otrzymamy w wyniku działania podanego układu logicznego, gdy na wejścia A i B wprowadzimy sygnały A=1 oraz B=1?

Który standard Ethernet określa Gigabit Ethernet dla okablowania UTP?

Na ilustracji zobrazowano okno ustawień rutera. Wprowadzone parametry sugerują, że

W systemie Linux, jakie polecenie służy do zmiany hasła użytkownika?

passwd w systemie Linux jest podstawowym narzędziem do zmiany hasła użytkownika. Działa ono zarówno dla aktualnie zalogowanego użytkownika, jak i dla innych użytkowników, jeżeli mamy odpowiednie uprawnienia (zazwyczaj poprzez konto root). Gdy użytkownik wpisze passwd, system poprosi o nowe hasło i jego potwierdzenie. Ważne jest, by hasło było mocne, co oznacza, że powinno zawierać kombinację liter, cyfr oraz znaków specjalnych. Dobre praktyki branżowe zalecają regularną zmianę haseł, aby zwiększyć bezpieczeństwo systemu. Polecenie passwd jest integralną częścią systemów uniksowych i jest dostępne w większości dystrybucji Linuxa. Może być używane także w skryptach do automatyzacji administracji systemem. Moim zdaniem, znajomość tego polecenia jest kluczowa dla każdego administratora systemu, ponieważ hasła są podstawą bezpieczeństwa w sieci komputerowej.Jakiego rodzaju złącze powinna mieć płyta główna, aby umożliwić zainstalowanie karty graficznej przedstawionej na rysunku?

Która z kopii w trakcie archiwizacji plików pozostawia ślad archiwizacji?

Aby obserwować przesył danych w sieci komputerowej, należy wykorzystać program typu

Który z protokołów jest stosowany w procesie rozpoczęcia sesji VoIP?

Firma zamierza zrealizować budowę lokalnej sieci komputerowej, która będzie zawierać serwer, drukarkę oraz 10 stacji roboczych, które nie mają kart bezprzewodowych. Połączenie z Internetem umożliwia ruter z wbudowanym modemem ADSL oraz czterema portami LAN. Które z poniższych urządzeń sieciowych jest konieczne, aby sieć działała prawidłowo i miała dostęp do Internetu?

Jakie polecenie należy zastosować w konsoli odzyskiwania systemu Windows, aby poprawić błędne zapisy w pliku boot.ini?