Pytanie 1

Bęben światłoczuły stanowi istotny komponent w funkcjonowaniu drukarki

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Bęben światłoczuły stanowi istotny komponent w funkcjonowaniu drukarki

Podaj polecenie w systemie Windows Server, które umożliwia usunięcie jednostki organizacyjnej z katalogu.

Najczęściej używany kodek audio przy ustawianiu bramki VoIP to

W dokumentacji technicznej wydajność głośnika połączonego z komputerem wyraża się w jednostce:

Który typ drukarki stosuje metodę przenoszenia stałego pigmentu z taśmy na papier odporny na wysoką temperaturę?

Aby serwer mógł przesyłać dane w zakresach częstotliwości 2,4 GHz oraz 5 GHz, konieczne jest zainstalowanie w nim karty sieciowej działającej w standardzie

W jakiej fizycznej topologii sieci komputerowej każdy węzeł ma łączność fizyczną z każdym innym węzłem w sieci?

W systemach Windows, aby określić, w którym miejscu w sieci zatrzymał się pakiet, stosuje się komendę

Jakie składniki systemu komputerowego muszą być usuwane w wyspecjalizowanych zakładach przetwarzania ze względu na obecność niebezpiecznych substancji lub chemicznych pierwiastków?

Jakie polecenie w systemach Windows/Linux jest zazwyczaj wykorzystywane do monitorowania trasy pakietów w sieciach IP?

Interfejs SATA 2 (3 Gb/s) gwarantuje prędkość transferu

Układ cyfrowy wykonujący operację logiczną koniunkcji opiera się na bramce logicznej

Jakie polecenie trzeba wydać w systemie Windows 7, aby uruchomić program Zapora systemu Windows z zabezpieczeniami zaawansowanymi bezpośrednio z wiersza poleceń?

Co oznacza zapis 192.168.1/24 w kontekście maski podsieci?

Jakie urządzenie umożliwia połączenie sieci lokalnej z siecią rozległą?

Sygnatura (ciąg bitów) 55AA (w systemie szesnastkowym) kończy tablicę partycji. Jaka jest odpowiadająca jej wartość w systemie binarnym?

W strukturze sieciowej zaleca się umiejscowienie jednego punktu abonenckiego na powierzchni wynoszącej

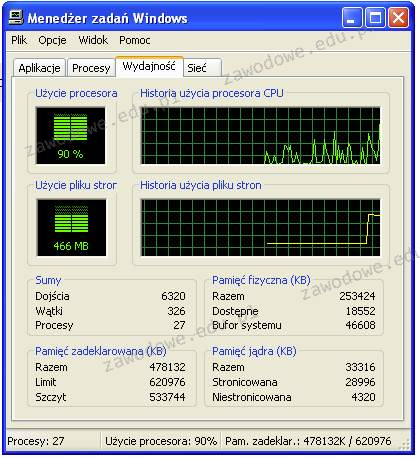

Przyglądając się przedstawionemu obrazkowi, można dostrzec, że deklarowany limit pamięci wynosi 620976 KB. Zauważamy również, że zainstalowana pamięć fizyczna w badanym systemie jest mniejsza niż pamięć zadeklarowana. Który typ pamięci wpływa na podniesienie limitu pamięci zadeklarowanej powyżej rozmiaru zainstalowanej pamięci fizycznej?

Złącze IrDA służy do bezprzewodowej komunikacji i jest

Aby zmienić port drukarki zainstalowanej w systemie Windows, która funkcja powinna zostać użyta?

Na podstawie jakiego adresu przełącznik podejmuje decyzję o przesyłaniu ramek?

Menadżer rozruchu, który umożliwia wybór systemu operacyjnego Linux do załadowania, to

Czym jest patchcord?

Po przeprowadzeniu diagnostyki komputerowej ustalono, że temperatura pracy karty graficznej z wyjściami HDMI oraz D-SUB, zainstalowanej w gnieździe PCI Express komputera stacjonarnego, wynosi 87°C. W związku z tym, serwisant powinien

Standard sieci bezprzewodowej WiFi 802.11 a/n operuje w zakresie

Miarą wyrażaną w decybelach, która określa różnicę pomiędzy mocą sygnału wysyłanego w parze zakłócającej a mocą sygnału generowanego w parze zakłócanej, jest

Jakie polecenie umożliwia wyświetlanie oraz modyfikację tabel translacji adresów IP do adresów fizycznych?

Aby połączyć projektor multimedialny z komputerem, należy unikać użycia złącza

W systemie NTFS do zmiany nazwy pliku konieczne jest posiadanie uprawnienia

Literowym symbolem P oznacza się

Która topologia fizyczna umożliwia nadmiarowe połączenia pomiędzy urządzeniami w sieci?

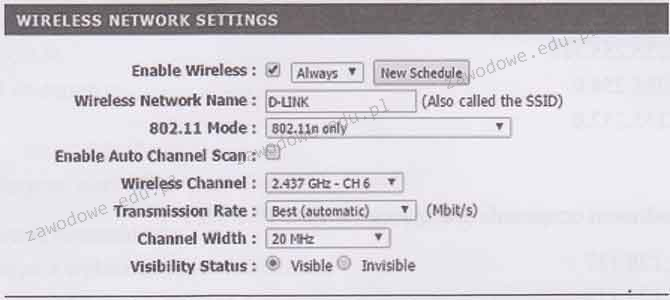

Który z parametrów w ustawieniach punktu dostępowego działa jako login używany podczas próby połączenia z punktem dostępowym w sieci bezprzewodowej?

Osoba korzystająca z lokalnej sieci musi mieć możliwość dostępu do dokumentów umieszczonych na serwerze. W tym celu powinna

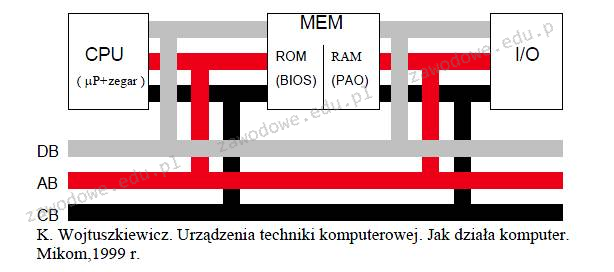

Który z komponentów komputera, gdy zasilanie jest wyłączone, zachowuje program inicjujący uruchamianie systemu operacyjnego?

W systemie Windows, domyślne konto administratora po jego dezaktywowaniu oraz ponownym uruchomieniu komputera

Który z parametrów czasowych w pamięci RAM określany jest jako czas dostępu?

Jakie jest połączenie używane do wymiany informacji pomiędzy urządzeniami mobilnymi, które stosuje cyfrową transmisję optyczną w trybie bezprzewodowym do przesyłania danych na stosunkowo krótką odległość?

Jakie polecenie trzeba wydać w systemie Windows, aby zweryfikować tabelę mapowania adresów IP na adresy MAC wykorzystywane przez protokół ARP?

W systemie Windows powiązanie rozszerzeń plików z odpowiednimi programami realizuje się za pomocą polecenia

Medium transmisyjne, które jest odporne na zakłócenia elektromagnetyczne i atmosferyczne, to