Pytanie 1

Który procesor będzie działał z płytą główną o zaprezentowanej specyfikacji?

Wynik: 17/40 punktów (42,5%)

Wymagane minimum: 20 punktów (50%)

Który procesor będzie działał z płytą główną o zaprezentowanej specyfikacji?

Który z portów znajdujących się na tylnej części komputera jest oznaczony podanym symbolem?

Zainstalowanie w komputerze wskazanej karty pozwoli na

Jakiego protokołu używa się do ściągania wiadomości e-mail z serwera pocztowego na komputer użytkownika?

Wykonanie polecenia perfmon w terminalu systemu Windows spowoduje

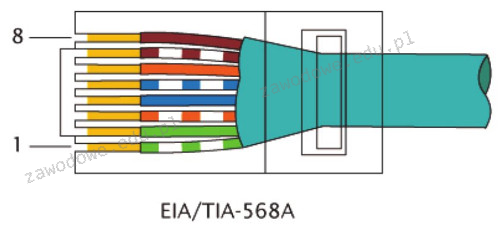

W standardzie Ethernet 100BaseTX do przesyłania danych używane są żyły kabla UTP podłączone do pinów

Firma świadcząca usługi sprzątania potrzebuje drukować faktury tekstowe w czterech kopiach równocześnie, na papierze samokopiującym. Jaką drukarkę powinna wybrać?

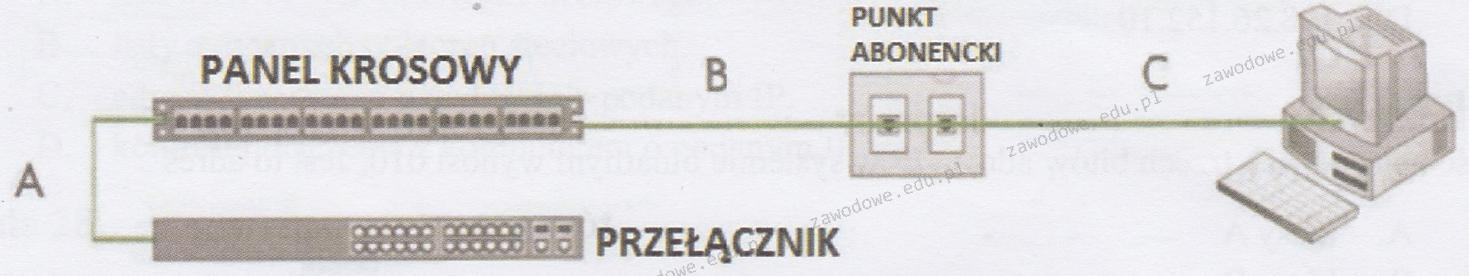

Według normy PN-EN 50174 maksymalna całkowita długość kabla połączeniowego między punktem abonenckim a komputerem oraz kabla krosowniczego A+C) wynosi

Jakie polecenie trzeba wydać w systemie Windows, aby zweryfikować tabelę mapowania adresów IP na adresy MAC wykorzystywane przez protokół ARP?

Czytnik w napędzie optycznym, który jest zanieczyszczony, należy wyczyścić

Program Mozilla Firefox jest udostępniany na zasadach licencji

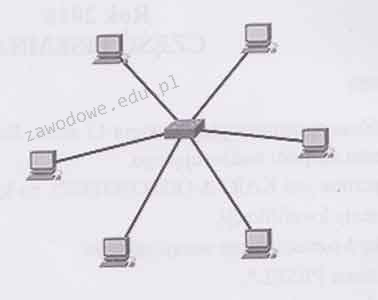

Które z urządzeń sieciowych funkcjonuje w warstwie fizycznej modelu ISO/OSI, transmitując sygnał z jednego portu do wszystkich pozostałych portów?

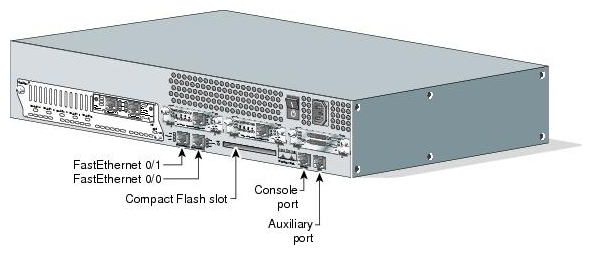

Urządzenie sieciowe, które widoczna jest na ilustracji, to

W systemie Linux wykonanie komendy passwd Ala spowoduje

Schemat ilustruje fizyczną strukturę

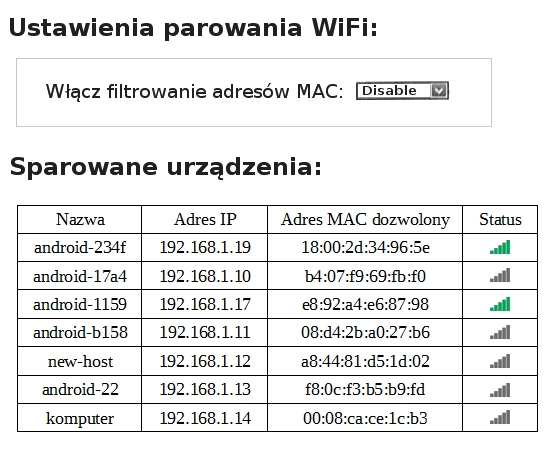

Na rysunku przedstawiono konfigurację urządzenia WiFi. Wskaż, które z poniższych stwierdzeń dotyczących tej konfiguracji jest poprawne?

Jakie urządzenia dotyczą terminy SLI?

Jaki zakres adresów IPv4 jest prawidłowo przypisany do danej klasy?

Z wykorzystaniem polecenia dxdiag uruchomionego z linii komend systemu Windows można

Wskaź protokół działający w warstwie aplikacji, który umożliwia odbieranie wiadomości e-mail, a w pierwszym etapie pobiera jedynie nagłówki wiadomości, podczas gdy pobranie ich treści oraz załączników następuje dopiero po otwarciu wiadomości.

Interfejs UDMA to typ interfejsu

Aplikacja komputerowa do organizowania struktury folderów oraz plików to

Jednym z metod ograniczenia dostępu do sieci bezprzewodowej dla osób nieuprawnionych jest

Jak nazywa się protokół używany do przesyłania wiadomości e-mail?

Co oznacza standard 100Base-T?

Na podstawie zaprezentowanego cennika oblicz, jaki będzie całkowity koszt jednego dwumodułowego podwójnego gniazda abonenckiego montowanego na powierzchni.

Komputery K1, K2, K3, K4 są podłączone do interfejsów przełącznika, które są przypisane do VLAN-ów wymienionych w tabeli. Które z tych komputerów mają możliwość komunikacji ze sobą?

| Nazwa komputera | Adres IP | Nazwa interfejsu | VLAN |

| K1 | 10.10.10.1/24 | F1 | VLAN 10 |

| K2 | 10.10.10.2/24 | F2 | VLAN 11 |

| K3 | 10.10.10.3/24 | F3 | VLAN 10 |

| K4 | 10.10.11.4/24 | F4 | VLAN 11 |

Gdy chce się, aby jedynie wybrane urządzenia mogły uzyskiwać dostęp do sieci WiFi, należy w punkcie dostępowym

Jakie są prędkości przesyłu danych w sieciach FDDI (ang. Fiber Distributed Data Interface) wykorzystujących technologię światłowodową?

Aby stworzyć las w strukturze AD DS (Active Directory Domain Services), konieczne jest utworzenie przynajmniej

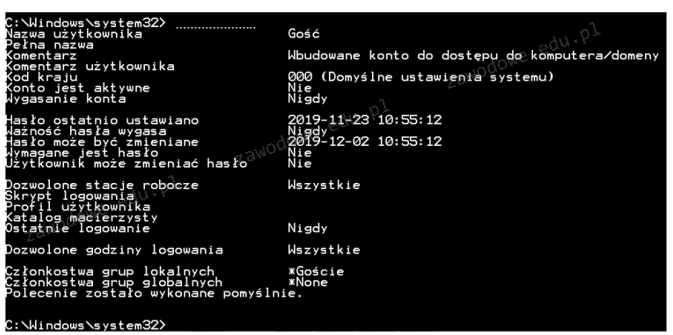

Jakie polecenie w systemie Windows należy wpisać w miejsce kropek, aby uzyskać dane przedstawione na załączonym obrazku?

Jakie informacje o wykorzystywaniu pamięci wirtualnej można uzyskać, analizując zawartość pliku w systemie Linux?

Zjawisko, w którym pliki przechowywane na dysku twardym są zapisywane w klastrach, które nie sąsiadują ze sobą, określane jest mianem

Aby stworzyć nowego użytkownika o nazwie egzamin z hasłem qwerty w systemie Windows XP, należy wykorzystać polecenie

Po dokonaniu eksportu klucza HKCU stworzona zostanie kopia rejestru zawierająca dane o konfiguracji

Jaką częstotliwość odświeżania należy ustawić, aby obraz na monitorze był odświeżany 85 razy na sekundę?

Programem w systemie Linux, który umożliwia nadzorowanie systemu za pomocą zcentralizowanego mechanizmu, jest narzędzie

Urządzenie ADSL wykorzystuje się do nawiązania połączenia

Protokół trasowania wewnętrznego, który opiera się na analizie stanu łącza, to

Ile bajtów odpowiada jednemu terabajtowi?