Pytanie 1

Pamięć, która działa jako pośrednik pomiędzy pamięcią operacyjną a procesorem o dużej prędkości, to

Wynik: 16/40 punktów (40,0%)

Wymagane minimum: 20 punktów (50%)

Pamięć, która działa jako pośrednik pomiędzy pamięcią operacyjną a procesorem o dużej prędkości, to

Zjawisko crosstalk, które występuje w sieciach komputerowych, polega na

W technologii Ethernet protokół dostępu do medium CSMA/CD jest metodą z

Jakie urządzenie powinno być użyte do segmentacji domeny rozgłoszeniowej?

Graficzny symbol odnosi się do standardów sprzętowych

Jaki standard Ethernet należy wybrać przy bezpośrednim połączeniu urządzeń sieciowych, które dzieli odległość 1 km?

Możliwość bezprzewodowego połączenia komputera z siecią Internet za pomocą tzw. hotspotu będzie dostępna po zainstalowaniu w nim karty sieciowej posiadającej

Jakie narzędzie służy do delikatnego wygięcia blachy obudowy komputera i przykręcenia śruby montażowej w trudno dostępnych miejscach?

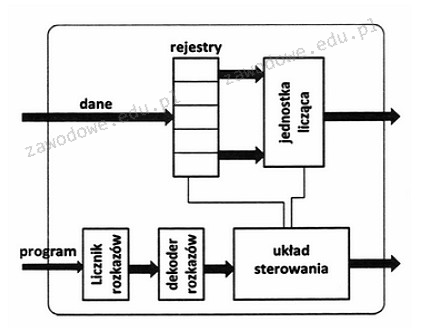

Na schemacie procesora rejestry mają za zadanie przechowywać adres do

W systemie dziesiętnym liczba 110011(2) przedstawia się jako

Aby zweryfikować integralność systemu plików w systemie Linux, które polecenie powinno zostać użyte?

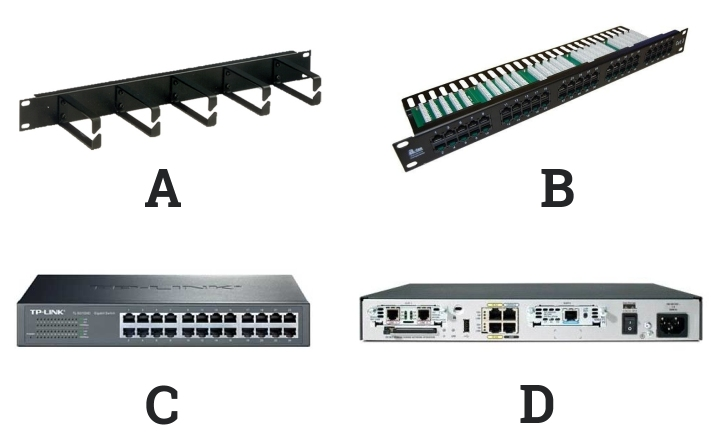

Na którym schemacie znajduje się panel krosowniczy?

W adresie IP z klasy A, wartość pierwszego bajtu mieści się w zakresie

Jak nazywa się proces dodawania do danych z warstwy aplikacji informacji powiązanych z protokołami funkcjonującymi na różnych poziomach modelu sieciowego?

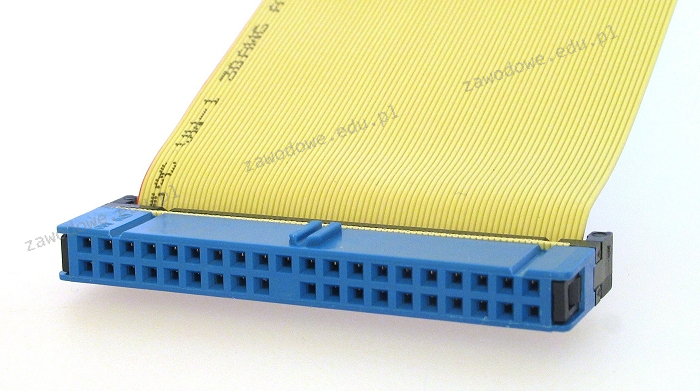

Na ilustracji przedstawiono taśmę (kabel) złącza

Zgodnie z podanym cennikiem, przeciętny koszt zakupu wyposażenia stanowiska komputerowego wynosi:

| Nazwa sprzętu | Cena minimalna | Cena maksymalna |

|---|---|---|

| Jednostka centralna | 1300,00 zł | 4550,00 zł |

| Monitor | 650,00 zł | 2000,00 zł |

| Klawiatura | 28,00 zł | 100,00 zł |

| Myszka | 22,00 zł | 50,00 zł |

Jakie urządzenie należy zastosować, aby połączyć sieć lokalną wykorzystującą adresy prywatne z Internetem?

Jaką fizyczną topologię sieci komputerowej przedstawiono na załączonym rysunku?

Jaką wartość liczbową ma BACA zapisaną w systemie heksadecymalnym?

Aby uniknąć utraty danych w aplikacji do ewidencji uczniów, po zakończonej pracy każdego dnia należy wykonać

Jakie polecenie należy zastosować w systemach operacyjnych z rodziny Windows, aby ustawić plik w trybie tylko do odczytu?

Program o nazwie dd, którego przykład użycia przedstawiono w systemie Linux, umożliwia

Podaj polecenie w systemie Linux, które umożliwia wyświetlenie identyfikatora użytkownika.

Okablowanie pionowe w sieci strukturalnej łączy się

Jakie polecenie trzeba wydać w systemie Windows, aby zweryfikować tabelę mapowania adresów IP na adresy MAC wykorzystywane przez protokół ARP?

Jakie protokoły pełnią rolę w warstwie transportowej modelu ISO/OSI?

Jakie urządzenie powinno się zastosować do podłączenia żył kabla skrętki do gniazda Ethernet?

Wskaż rodzaj wtyczki zasilającej, którą należy połączyć z napędem optycznym podczas montażu komputera.

W systemie Linux narzędzie fsck umożliwia

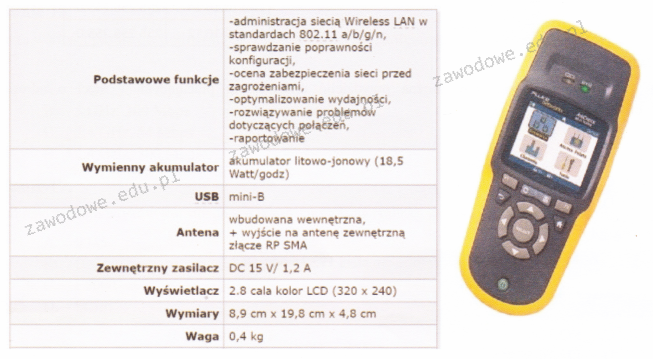

Jakie urządzenie diagnostyczne jest pokazane na ilustracji oraz opisane w specyfikacji zawartej w tabeli?

Narzędziem do zarządzania usługami katalogowymi w systemach Windows Server, które umożliwia przeniesienie komputerów do jednostki organizacyjnej wskazanej przez administratora, jest polecenie

Aby zminimalizować ryzyko wyładowań elektrostatycznych podczas wymiany komponentów komputerowych, technik powinien wykorzystać

Administrator Active Directory w domenie firma.local pragnie skonfigurować profil mobilny dla wszystkich użytkowników. Profil ma być zapisywany na serwerze serwer1, w folderze pliki, udostępnionym w sieci jako dane$. Który z parametrów w ustawieniach profilu użytkownika spełnia te wymagania?

Wskaż komponent, który reguluje wartość napięcia pochodzącego z sieci elektrycznej, wykorzystując transformator do przeniesienia energii między dwoma obwodami elektrycznymi z zastosowaniem zjawiska indukcji magnetycznej?

Mysz komputerowa z interfejsem bluetooth pracującym w klasie 2 ma teoretyczny zasięg do

Program df działający w systemach z rodziny Linux pozwala na wyświetlenie

Jakiego typu dane są przesyłane przez interfejs komputera osobistego, jak pokazano na ilustracji?

| Bit startu | Bit danych | Bit danych | Bit stopu | Bit startu | Bit danych | Bit startu | Bit danych | Bit danych | Bit stopu | Bit startu | Bit danych | Bit stopu |

W systemie Windows, który wspiera przydziały dyskowe, użytkownik o nazwie Gość

Jakie urządzenie sieciowe reprezentuje ten symbol graficzny?

Liczba 129 w systemie dziesiętnym będzie przedstawiona w formacie binarnym na