Pytanie 1

Plik tekstowy wykonaj.txt w systemie Windows 7 zawiera ```@echo off``` echo To jest tylko jedna linijka tekstu Aby wykonać polecenia zapisane w pliku, należy

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Plik tekstowy wykonaj.txt w systemie Windows 7 zawiera ```@echo off``` echo To jest tylko jedna linijka tekstu Aby wykonać polecenia zapisane w pliku, należy

Które z kart sieciowych o podanych adresach MAC zostały wytworzone przez tego samego producenta?

Transmisję danych w sposób bezprzewodowy umożliwia standard, który zawiera interfejs

Użytkownik systemu Windows może korzystając z programu Cipher

Aby chronić sieć Wi-Fi przed nieupoważnionym dostępem, należy m.in.

Jakie gniazdo w notebooku jest przeznaczone do podłączenia kamery cyfrowej przez interfejs i.Link?

Brak odpowiedzi na to pytanie.

Chusteczki nasączone substancją o właściwościach antystatycznych służą do czyszczenia

Adapter USB do LPT można zastosować w sytuacji, gdy występuje niezgodność złączy podczas podłączania starszych modeli

Drugi monitor CRT, który jest podłączony do komputera, ma zastosowanie do

Obudowa oraz wyświetlacz drukarki fotograficznej są bardzo brudne. Jakie środki należy zastosować, aby je wyczyścić?

Atak informatyczny, który polega na wyłudzaniu wrażliwych danych osobowych poprzez udawanie zaufanej osoby lub instytucji, nazywamy

Jakie polecenie należy zastosować, aby zamontować pierwszą partycję logiczną dysku primary slave w systemie Linux?

Brak odpowiedzi na to pytanie.

Jak określa się atak w sieci lokalnej, który polega na usiłowaniu podszycia się pod inną osobę?

Wskaż złącze, które nie jest stosowane w zasilaczach ATX?

Urządzenie przedstawione na ilustracji, wraz z podanymi danymi technicznymi, może być zastosowane do pomiarów systemów okablowania

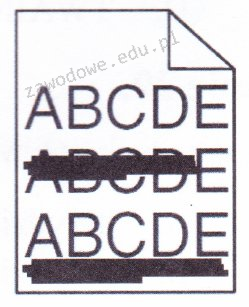

Co może być przyczyną problemów z wydrukiem z drukarki laserowej przedstawionych na ilustracji?

Który z protokołów należy do warstwy transportowej, działa bez nawiązywania połączenia i nie posiada mechanizmów weryfikujących poprawność dostarczania danych?

Układ cyfrowy wykonujący operację logiczną koniunkcji opiera się na bramce logicznej

Brak odpowiedzi na to pytanie.

Który standard Ethernet określa Gigabit Ethernet dla okablowania UTP?

Brak odpowiedzi na to pytanie.

Aby zamontować katalog udostępniony w sieci komputerowej w systemie Linux, należy wykorzystać komendę

Ile podsieci obejmują komputery z adresami: 192.168.5.12/25, 192.168.5.200/25 oraz 192.158.5.250/25?

Brak odpowiedzi na to pytanie.

Jak nazywa się zestaw usług internetowych dla systemów operacyjnych z rodziny Microsoft Windows, który umożliwia działanie jako serwer FTP oraz serwer WWW?

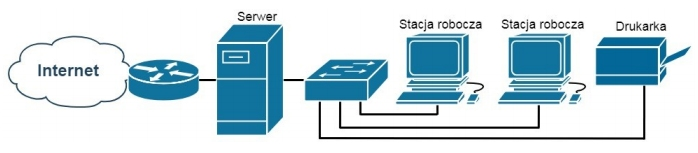

Która funkcja serwera Windows umożliwia użytkownikom końcowym sieci pokazanej na rysunku dostęp do Internetu?

Jakie polecenie pozwala na przeprowadzenie aktualizacji do nowszej wersji systemu Ubuntu Linux?

Wskaż błędny sposób podziału dysku MBR na partycje?

Aby zwiększyć wydajność komputera, można zainstalować procesor obsługujący technologię Hyper-Threading, która pozwala na

Brak odpowiedzi na to pytanie.

Jakie parametry mierzy watomierz?

Brak odpowiedzi na to pytanie.

Jak określamy atak na sieć komputerową, który polega na łapaniu pakietów przesyłanych w sieci?

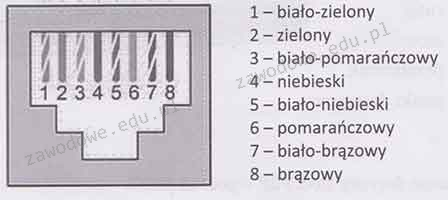

Który typ standardu zakończenia kabla w systemie okablowania strukturalnego ilustruje przedstawiony rysunek?

Symbolika tego procesora wskazuje na

Brak odpowiedzi na to pytanie.

Jakie urządzenie NIE powinno być serwisowane podczas korzystania z urządzeń antystatycznych?

Brak odpowiedzi na to pytanie.

Jaki system plików powinien być wybrany przy instalacji systemu Linux?

Brak odpowiedzi na to pytanie.

Jak skrót wskazuje na rozległą sieć komputerową, która obejmuje swoim zasięgiem miasto?

W adresie IP z klasy A, wartość pierwszego bajtu mieści się w zakresie

Najskuteczniejszym sposobem na codzienną archiwizację pojedynczego pliku o objętości 4,8 GB, na jednym komputerze bez dostępu do sieci, jest

Brak odpowiedzi na to pytanie.

Na rysunku znajduje się graficzny symbol

Jaką maskę domyślną posiada adres IP klasy B?

Przy zgrywaniu filmu kamera cyfrowa przesyła na dysk 220 MB na minutę. Wybierz z diagramu interfejs o najniższej prędkości transferu, który umożliwia taką transmisję

Brak odpowiedzi na to pytanie.

Poprzez użycie polecenia ipconfig /flushdns można przeprowadzić konserwację urządzenia sieciowego, która polega na

Symbol umieszczony na obudowie komputera stacjonarnego informuje o zagrożeniu przed