Pytanie 1

W której warstwie modelu ISO/OSI odbywa się segmentacja danych, komunikacja w trybie połączeniowym z użyciem protokołu TCP oraz komunikacja w trybie bezpołączeniowym z zastosowaniem UDP?

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

W której warstwie modelu ISO/OSI odbywa się segmentacja danych, komunikacja w trybie połączeniowym z użyciem protokołu TCP oraz komunikacja w trybie bezpołączeniowym z zastosowaniem UDP?

Klawiatura w układzie QWERTY, która pozwala na wpisywanie znaków typowych dla języka polskiego, jest znana jako klawiatura

Jak należy postąpić z wiadomością e-mail od nieznanej osoby, która zawiera podejrzany załącznik?

Liczba 100110011 zapisana w systemie ósemkowym wynosi

Sieć lokalna posiada adres IP 192.168.0.0/25. Który adres IP odpowiada stacji roboczej w tej sieci?

Który z parametrów w poleceniu ipconfig w systemie Windows służy do odnawiania konfiguracji adresów IP?

Na komputerze klienckim z systemem Windows XP plik "hosts" to plik tekstowy, który wykorzystywany jest do przypisywania

Który z systemów operacyjnych przeznaczonych do sieci jest dostępny na zasadach licencji GNU?

Podaj domyślny port używany do przesyłania poleceń (command) w serwerze FTP

Które z poniższych urządzeń jest przykładem urządzenia peryferyjnego wejściowego?

Na ilustracji pokazano tylną część panelu

Rejestr procesora, znany jako licznik rozkazów, przechowuje

Aby skaner działał prawidłowo, co należy zrobić?

Polecenie grep w systemie Linux pozwala na

Jaką pamięć RAM można użyć z płytą główną GIGABYTE GA-X99-ULTRA GAMING/ X99/ 8x DDR4 2133, ECC, obsługującą maksymalnie 128GB, 4x PCI-E 16x, RAID, USB 3.1, S-2011-V3/ATX?

Administrator dostrzegł, że w sieci LAN występuje znaczna ilość kolizji. Jakie urządzenie powinien zainstalować, aby podzielić sieć lokalną na mniejsze domeny kolizji?

Ile maksymalnie kanałów z dostępnego pasma kanałów w standardzie 802.11b może być używanych w Polsce?

Jaki system operacyjny funkcjonuje w trybie tekstowym i umożliwia uruchomienie środowiska graficznego KDE?

Jednym z rezultatów realizacji podanego polecenia jest

| sudo passwd -n 1 -x 5 test |

Urządzenie elektryczne lub elektroniczne, które zostało zużyte i posiada znak widoczny na ilustracji, powinno być

W systemie Blu-ray nośnik przeznaczony do jednokrotnego zapisu jest oznaczany jako

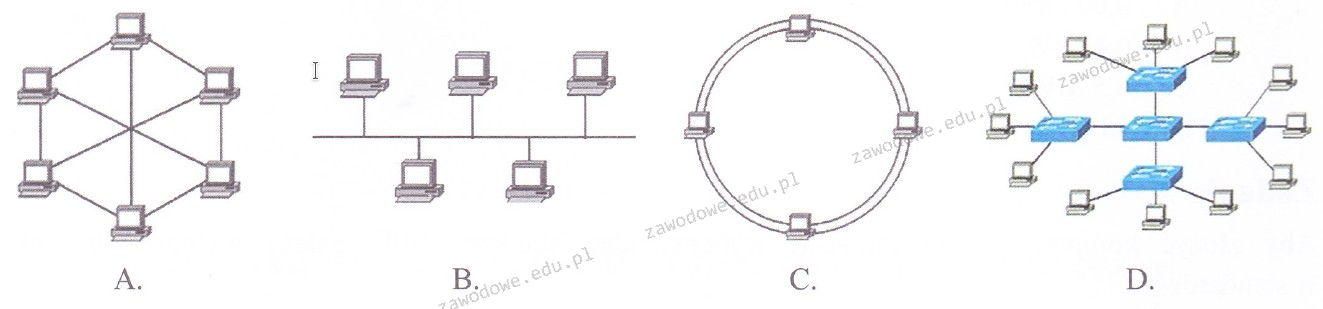

Na którym z przedstawionych rysunków ukazano topologię sieci typu magistrala?

W systemie Linux prawa dostępu do katalogu są ustawione w formacie rwx--x--x. Jaką liczbę odpowiadają tę konfigurację praw?

Element płyty głównej, który jest odpowiedzialny za wymianę danych między procesorem a innymi komponentami płyty, to

Instalacja serwera stron www w rodzinie systemów Windows Server jest możliwa dzięki roli

W dokumentacji technicznej głośnika komputerowego oznaczenie "10 W" dotyczy jego

Zasady filtrowania ruchu w sieci przez firewall określane są w formie

Jakie będą całkowite wydatki na materiały potrzebne do wyprodukowania 20 kabli połączeniowych typu patchcord o długości 1,5 m każdy, jeżeli koszt jednego metra kabla wynosi 1 zł, a wtyk to 50 gr?

Co oznacza kod BREAK odczytany przez układ elektroniczny klawiatury?

W celu zabezpieczenia komputerów w sieci lokalnej przed nieautoryzowanym dostępem oraz atakami typu DoS, konieczne jest zainstalowanie i skonfigurowanie

Jaką maksymalną liczbę hostów można przypisać w lokalnej sieci, dysponując jedną klasą C adresów IPv4?

Komputer prawdopodobnie jest zainfekowany wirusem typu boot. Jakie działanie umożliwi usunięcie wirusa w najbardziej nieinwazyjny sposób dla systemu operacyjnego?

Za przypisanie czasu procesora do wyznaczonych zadań odpowiada

Jakie miejsce nie powinno być wykorzystywane do przechowywania kopii zapasowych danych z dysku twardego komputera?

Zasilacz UPS o mocy nominalnej 480 W nie powinien być używany do zasilania

Jaką postać ma liczba szesnastkowa: FFFF w systemie binarnym?

W czterech różnych sklepach ten sam model komputera oferowany jest w różnych cenach. Gdzie można go kupić najtaniej?

Jaki jest adres broadcastowy dla sieci posiadającej adres IP 192.168.10.0/24?

Jakie znaczenie ma parametr NVP (Nominal Velocity of Propagation) podczas pomiarów okablowania strukturalnego?

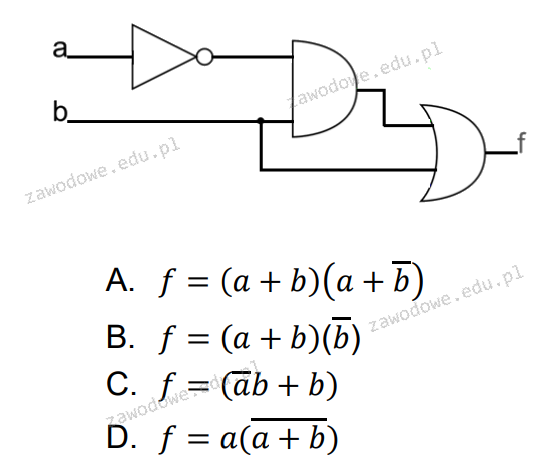

Jaką funkcję wykonuje zaprezentowany układ?