Pytanie 1

Czym jest klaster komputerowy?

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Czym jest klaster komputerowy?

Który standard IEEE 802.3 powinien być użyty w sytuacji z zakłóceniami elektromagnetycznymi, jeżeli odległość między punktem dystrybucyjnym a punktem abonenckim wynosi 200 m?

Jakie urządzenie pozwala na podłączenie drukarki, która nie ma karty sieciowej, do lokalnej sieci komputerowej?

Jakie urządzenie powinno być użyte do segmentacji domeny rozgłoszeniowej?

Na zdjęciu ukazano złącze zasilające

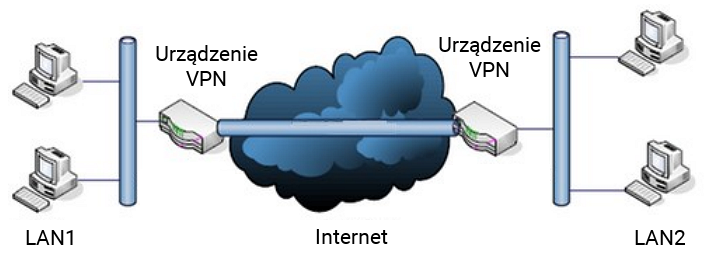

Schemat ilustruje sposób funkcjonowania sieci VPN noszącej nazwę

W klasycznym adresowaniu, adres IP 74.100.7.8 przynależy do

Użytkownik systemu Windows napotyka komunikaty o zbyt małej ilości pamięci wirtualnej. W jaki sposób można rozwiązać ten problem?

ARP (Adress Resolution Protocol) jest protokołem, który umożliwia przekształcenie adresu IP na

Cookie to plik

Na wyświetlaczu drukarki wyświetlił się komunikat "PAPER JAM". W celu usunięcia problemu, najpierw należy

Na wydrukach uzyskanych z drukarki laserowej można zauważyć pasma wzdłużne oraz powtarzające się defekty. Jedną z możliwych przyczyn niskiej jakości druku jest wada

Włączenie systemu Windows w trybie debugowania umożliwia

Element na karcie graficznej, który ma za zadanie przekształcenie cyfrowego sygnału wytwarzanego przez kartę na analogowy sygnał, zdolny do wyświetlenia na monitorze to

Nośniki informacji, takie jak dysk twardy, gromadzą dane w jednostkach określanych jako sektory, których rozmiar wynosi

Zamiana baterii jest jedną z czynności związanych z użytkowaniem

W systemie Linux program, który odpowiada aplikacji chkdsk z Windows, to

Korzystając z podanego urządzenia, możliwe jest przeprowadzenie analizy działania

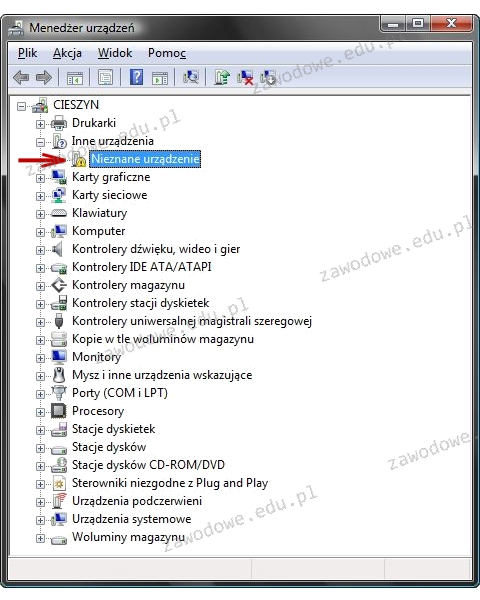

Ikona z wykrzyknikiem, pokazana na ilustracji, która pojawia się obok nazwy sprzętu w Menedżerze urządzeń, wskazuje, że to urządzenie

W systemie Linux narzędzie iptables wykorzystuje się do

Osoba korzystająca z systemu Linux, chcąc zweryfikować dysk twardy pod kątem obecności uszkodzonych sektorów, ma możliwość skorzystania z programu

Sprzęt, który umożliwia konfigurację sieci VLAN, to

Wskaż technologię stosowaną do dostarczania Internetu, która jest połączona z usługą telewizji kablowej, w której światłowód oraz kabel koncentryczny pełnią rolę medium transmisyjnego.

Urządzenie typu Plug and Play, które jest ponownie podłączane do komputera, jest identyfikowane na podstawie

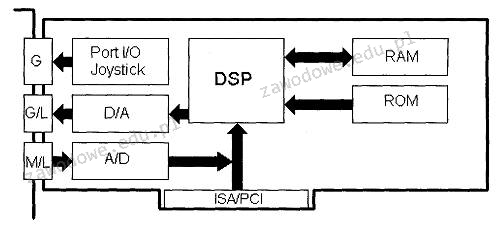

Element funkcjonalny opisany jako DSP w załączonym diagramie blokowym to

Użytkownik napotyka trudności przy uruchamianiu systemu Windows. W celu rozwiązania tego problemu, skorzystał z narzędzia System Image Recovery, które

Jakie zagrożenie nie jest eliminowane przez program firewall?

Skrypt o nazwie wykonaj w systemie Linux zawiera: echo -n "To jest pewien parametr " echo $? Wykonanie poleceń znajdujących się w pliku spowoduje wyświetlenie podanego tekstu oraz

Podczas konfiguracji nowego routera, użytkownik został poproszony o skonfigurowanie WPA2. Czego dotyczy to ustawienie?

Literowym symbolem P oznacza się

Jakie polecenie powinno zostać użyte, aby wyświetlić listę pokazanych plików?

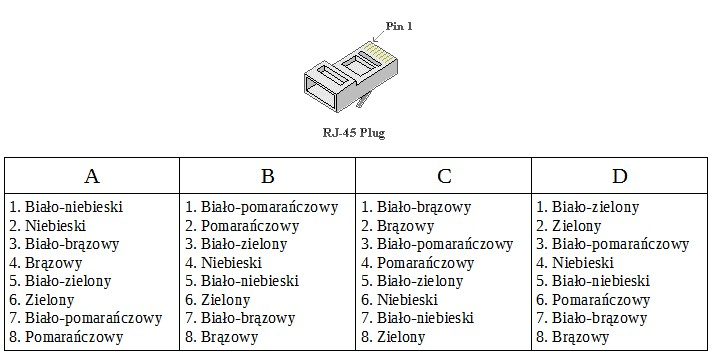

Jakie jest usytuowanie przewodów w złączu RJ45 według schematu T568A?

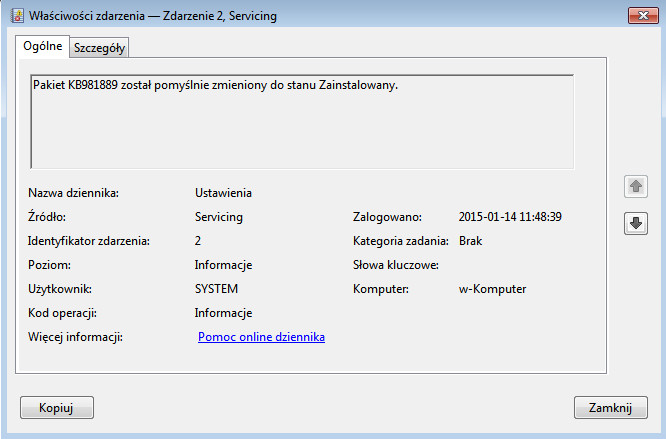

Wpis w dzienniku zdarzeń przedstawiony na ilustracji należy zakwalifikować do zdarzeń typu

Magistrala PCI-Express do przesyłania danych stosuje metodę komunikacyjną

Napięcie, które jest przekazywane do różnych komponentów komputera w zasilaczu komputerowym według standardu ATX, jest obniżane z poziomu 230V, między innymi do wartości

Który algorytm służy do weryfikacji, czy ramka Ethernet jest wolna od błędów?

Monolityczne jądro (kernel) występuje w którym systemie?

Instalacja systemów Linuks oraz Windows 7 przebiegła bez żadnych problemów. Systemy zainstalowały się poprawnie z domyślnymi ustawieniami. Na tym samym komputerze, przy tej samej konfiguracji, podczas instalacji systemu Windows XP pojawił się komunikat o braku dysków twardych, co może sugerować

Zjawisko przenikania, które ma miejsce w sieciach komputerowych, polega na

W schemacie logicznym okablowania strukturalnego, zgodnie z terminologią polską zawartą w normie PN-EN 50174, cechą kondygnacyjnego punktu dystrybucyjnego jest to, że