Pytanie 1

Zidentyfikuj najprawdopodobniejszą przyczynę pojawienia się komunikatu "CMOS checksum error press F1 to continue press DEL to setup" podczas uruchamiania systemu komputerowego?

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Zidentyfikuj najprawdopodobniejszą przyczynę pojawienia się komunikatu "CMOS checksum error press F1 to continue press DEL to setup" podczas uruchamiania systemu komputerowego?

Jak określana jest transmisja w obie strony w sieci Ethernet?

Jakie narzędzie w systemie Windows Server umożliwia zarządzanie zasadami grupy?

Na ilustracji zaprezentowane jest urządzenie do

Dokumentacja końcowa dla planowanej sieci LAN powinna między innymi zawierać

Który adres stacji roboczej należy do klasy C?

Który z podanych adresów należy do kategorii publicznych?

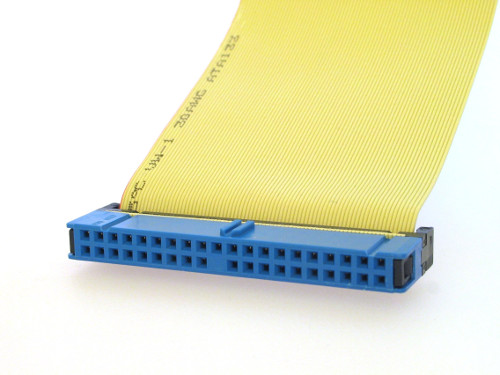

Na ilustracji pokazano wtyczkę taśmy kabel)

Czym jest odwrotność bezstratnego algorytmu kompresji danych?

Najskuteczniejszym sposobem na wykonanie codziennego archiwizowania pojedynczego pliku o wielkości 4,8 GB, na jednym komputerze bez dostępu do Internetu jest

Jakie urządzenie jest używane do łączenia lokalnej sieci bezprzewodowej z siecią kablową?

Jaki protokół aplikacyjny w modelu TCP/IP pozwala klientowi na nawiązanie bezpiecznego połączenia z firmowym serwerem przez Internet, aby zyskać dostęp do zasobów przedsiębiorstwa?

Wartość liczby BACA w systemie heksadecymalnym to liczba

Wskaż symbol umieszczany na urządzeniach elektrycznych, które są przeznaczone do obrotu i sprzedaży na terenie Unii Europejskiej?

Czym jest mapowanie dysków?

Jaką drukarkę powinna nabyć firma, która potrzebuje urządzenia do tworzenia trwałych kodów kreskowych oraz etykiet na folii i tworzywach sztucznych?

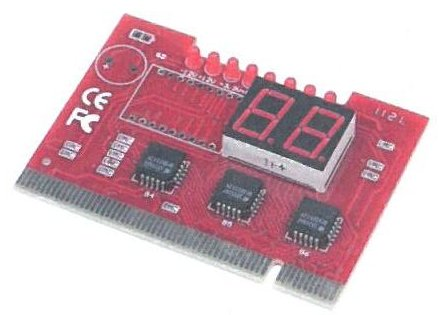

Na ilustracji zaprezentowano

Program Mozilla Firefox jest udostępniany na zasadach licencji

Użycie skrętki kategorii 6 (CAT 6) o długości 20 metrów w sieci LAN wskazuje na jej maksymalną przepustowość wynoszącą

Oprogramowanie, które często przerywa działanie przez wyświetlanie komunikatu o konieczności dokonania zapłaty, a które spowoduje zniknięcie tego komunikatu, jest dystrybuowane na podstawie licencji

Która z licencji pozwala na darmowe korzystanie z programu, pod warunkiem, że użytkownik zadba o ekologię?

GRUB, LILO oraz NTLDR to:

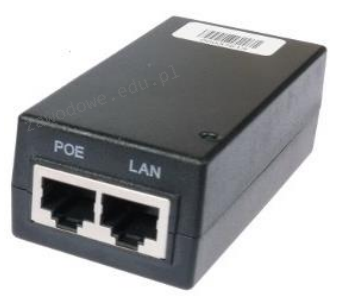

Urządzenie pokazane na ilustracji służy do

Przydzielanie przestrzeni dyskowej w systemach z rodziny Windows

Podczas konfiguracji nowego routera, użytkownik został poproszony o skonfigurowanie WPA2. Czego dotyczy to ustawienie?

Licencja CAL (Client Access License) uprawnia użytkownika do

Pierwszym krokiem, który należy podjąć, aby chronić ruter przed nieautoryzowanym dostępem do jego panelu administracyjnego, jest

Jaki jest adres rozgłoszeniowy w sieci mającej adres IPv4 192.168.0.0/20?

Która topologia fizyczna umożliwia nadmiarowe połączenia pomiędzy urządzeniami w sieci?

Jaki typ grupy jest automatycznie przypisany dla nowo tworzonej grupy w kontrolerze domeny systemu Windows Server?

Jakie polecenie w systemie Windows służy do analizowania ścieżki, jaką pokonują pakiety w sieci?

Jakie liczby należy wprowadzić na klawiaturze telefonu podłączonego do bramki VoIP po wcześniejszym wpisaniu *** w celu ustawienia adresu bramy domyślnej sieci?

Jaka liczba hostów może być podłączona w sieci o adresie 192.168.1.128/29?

Które urządzenie pomiarowe wykorzystuje się do określenia wartości napięcia w zasilaczu?

Redukcja liczby jedynek w masce pozwoli na zaadresowanie

Protokół, który pozwala urządzeniom na uzyskanie od serwera informacji konfiguracyjnych, takich jak adres IP bramy sieciowej, to

Aby zintegrować komputer z siecią LAN, należy użyć interfejsu

Który z protokołów będzie wykorzystany przez administratora do przesyłania plików na serwer?

W systemie Windows przypadkowo zlikwidowano konto użytkownika, lecz katalog domowy pozostał nietknięty. Czy możliwe jest odzyskanie nieszyfrowanych danych z katalogu domowego tego użytkownika?

Termin "PIO Mode" odnosi się do trybu operacyjnego