Pytanie 1

Najskuteczniejszym sposobem na dodanie skrótu do konkretnego programu na pulpitach wszystkich użytkowników w domenie jest

Wynik: 1/40 punktów (2,5%)

Wymagane minimum: 20 punktów (50%)

Najskuteczniejszym sposobem na dodanie skrótu do konkretnego programu na pulpitach wszystkich użytkowników w domenie jest

Jaki adres IPv6 jest stosowany jako adres link-local w procesie autokonfiguracji urządzeń?

W technologii Ethernet 100Base-TX do przesyłania danych używane są żyły kabla UTP podłączone do pinów:

Komputer dysponuje adresem IP 192.168.0.1, a jego maska podsieci wynosi 255.255.255.0. Który adres stanowi adres rozgłoszeniowy dla podsieci, do której ten komputer przynależy?

Jaka jest binarna reprezentacja adresu IP 192.168.1.12?

Ustawienia wszystkich kont użytkowników na komputerze znajdują się w gałęzi rejestru oznaczonej akronimem

Najlepszym sposobem na zabezpieczenie domowej sieci Wi-Fi jest

W której fizycznej topologii awaria jednego komputera powoduje przerwanie pracy całej sieci?

Do jakiego celu służy program fsck w systemie Linux?

Brak odpowiedzi na to pytanie.

Który z wymienionych składników zalicza się do elementów pasywnych sieci?

Brak odpowiedzi na to pytanie.

Czym jest mapowanie dysków?

Brak odpowiedzi na to pytanie.

Która z tras jest oznaczona literą R w tabeli routingu?

Brak odpowiedzi na to pytanie.

Transmisję danych bezprzewodowo realizuje interfejs

Brak odpowiedzi na to pytanie.

Jaką standardową wartość maksymalnej odległości można zastosować pomiędzy urządzeniami sieciowymi, które są ze sobą połączone przewodem UTP kat.5e?

Brak odpowiedzi na to pytanie.

Czym są programy GRUB, LILO, NTLDR?

Brak odpowiedzi na to pytanie.

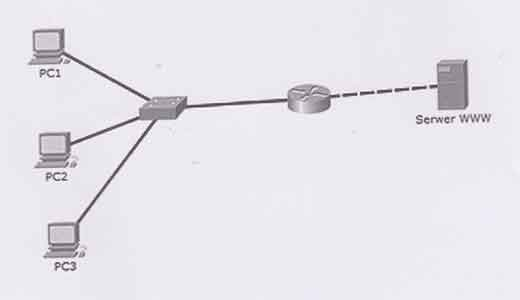

Użytkownicy w sieci lokalnej mogą się komunikować między sobą, lecz nie mają możliwości połączenia z serwerem WWW. Wynik polecenia ping z komputerów do bramy jest pozytywny. Który element sieci nie może być źródłem problemu?

Brak odpowiedzi na to pytanie.

Zanim przystąpisz do modernizacji komputerów osobistych oraz serwerów, polegającej na dodaniu nowych modułów pamięci RAM, powinieneś zweryfikować

Brak odpowiedzi na to pytanie.

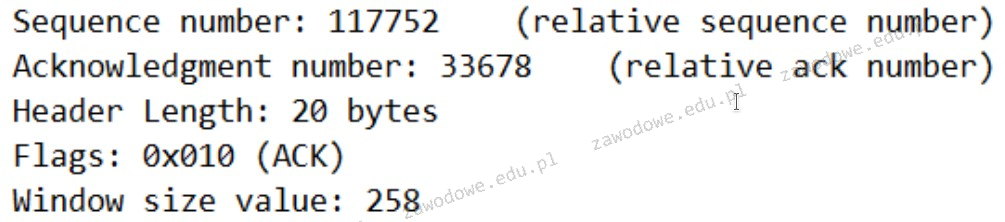

Jakie pojęcia wiążą się z terminami „sequence number” oraz „acknowledgment number”?

Brak odpowiedzi na to pytanie.

System S.M.A.R.T jest stworzony do kontrolowania działania i identyfikacji usterek

Brak odpowiedzi na to pytanie.

Który z poniższych adresów IPv4 należy do klasy C?

Brak odpowiedzi na to pytanie.

W trakcie użytkowania drukarki laserowej blady wydruk lub nierównomierne pokrycie medium drukującego mogą wskazywać na

Brak odpowiedzi na to pytanie.

Ile elektronów jest zgromadzonych w matrycy LCD?

Brak odpowiedzi na to pytanie.

Przydzielaniem adresów IP w sieci zajmuje się serwer

Brak odpowiedzi na to pytanie.

Czynnikiem zagrażającym bezpieczeństwu systemu operacyjnego, który zmusza go do automatycznej aktualizacji, są

Brak odpowiedzi na to pytanie.

Do pielęgnacji elementów łożyskowych oraz ślizgowych w urządzeniach peryferyjnych wykorzystuje się

Brak odpowiedzi na to pytanie.

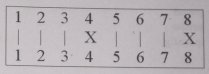

Jaki błąd w okablowaniu można dostrzec na ekranie testera, który pokazuje mapę połączeń żył kabla typu "skrętka"?

Brak odpowiedzi na to pytanie.

Diody LED RGB funkcjonują jako źródło światła w różnych modelach skanerów

Brak odpowiedzi na to pytanie.

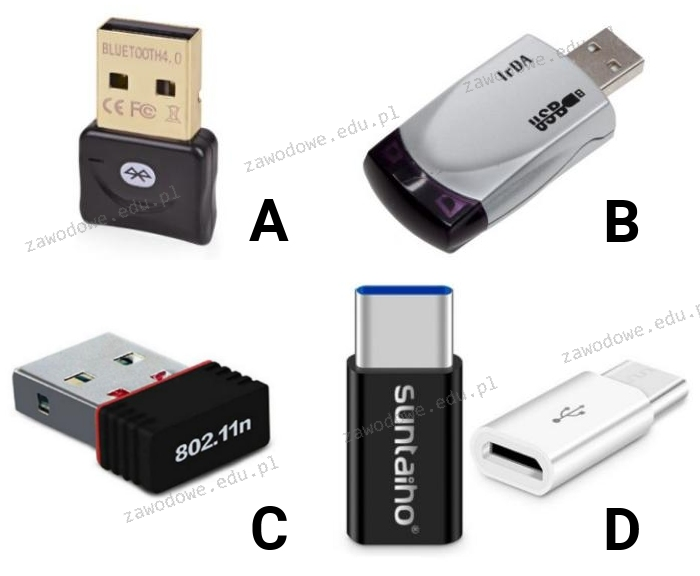

Jakie urządzenie powinno być użyte do podłączenia urządzenia peryferyjnego, które posiada bezprzewodowy interfejs do komunikacji wykorzystujący fale świetlne w podczerwieni, z laptopem, który nie jest w niego wyposażony, ale dysponuje interfejsem USB?

Brak odpowiedzi na to pytanie.

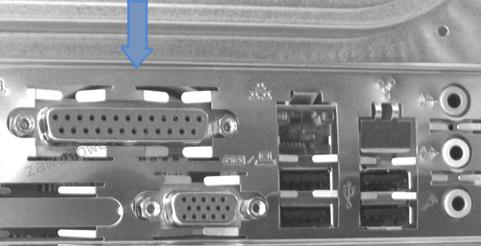

Na ilustracji, strzałka wskazuje na złącze interfejsu

Brak odpowiedzi na to pytanie.

W trakcie instalacji systemu Windows, zaraz po rozpoczęciu instalatora w trybie graficznym, istnieje możliwość otwarcia Wiersza poleceń (konsoli) za pomocą kombinacji klawiszy

Brak odpowiedzi na to pytanie.

Które z metod szyfrowania wykorzystywanych w sieciach bezprzewodowych jest najsłabiej zabezpieczone przed łamaniem haseł?

Brak odpowiedzi na to pytanie.

Aby komputery mogły udostępniać dane w sieci, NIE powinny mieć tych samych

Brak odpowiedzi na to pytanie.

Zbiór usług sieciowych dla systemów z rodziny Microsoft Windows jest reprezentowany przez skrót

Brak odpowiedzi na to pytanie.

Wykonanie komendy perfmon w konsoli systemu Windows spowoduje

Brak odpowiedzi na to pytanie.

Brak zabezpieczeń przed utratą danych w wyniku fizycznej awarii jednego z dysków to właściwość

Brak odpowiedzi na to pytanie.

Urządzenie peryferyjne pokazane na ilustracji to skaner biometryczny, który do autoryzacji wykorzystuje

Brak odpowiedzi na to pytanie.

Który z pakietów powinien być zainstalowany na serwerze Linux, aby komputery z systemem Windows mogły udostępniać pliki oraz drukarki z tego serwera?

Brak odpowiedzi na to pytanie.

Protokół Datagramów Użytkownika (UDP) należy do kategorii

Brak odpowiedzi na to pytanie.

Jakie polecenie powinno być użyte do obserwacji lokalnych połączeń?

Brak odpowiedzi na to pytanie.

Oprogramowanie OEM (Original Equipment Manufacturer) jest przypisane do

Brak odpowiedzi na to pytanie.