Pytanie 1

W jaki sposób oznaczona jest skrętka bez zewnętrznego ekranu, mająca każdą parę w osobnym ekranie folii?

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

W jaki sposób oznaczona jest skrętka bez zewnętrznego ekranu, mająca każdą parę w osobnym ekranie folii?

W systemie plików NTFS uprawnienie umożliwiające zmianę nazwy pliku to

Jakiego typu macierz RAID nie zapewnia odporności na awarie żadnego z dysków tworzących jej strukturę?

Na przedstawionej grafice wskazano strzałkami funkcje przycisków umieszczonych na obudowie projektora multimedialnego. Dzięki tym przyciskom można

Co umożliwia połączenie trunk dwóch przełączników?

Narzędzie pokazane na ilustracji jest używane do weryfikacji

Po wykonaniu podanego skryptu

| echo off |

| echo ola.txt >> ala.txt |

| pause |

Magistrala PCI-Express do przesyłania danych stosuje metodę komunikacyjną

Najskuteczniejszym sposobem na codzienną archiwizację pojedynczego pliku o objętości 4,8 GB, na jednym komputerze bez dostępu do sieci, jest

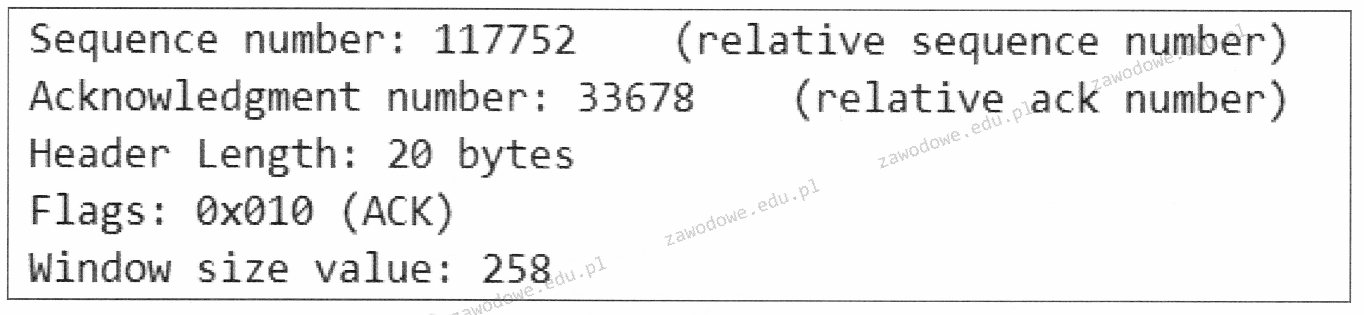

Z jakim protokołem związane są terminy 'sequence number' oraz 'acknowledgment number'?

Zasadniczym sposobem zabezpieczenia danych przechowywanych na serwerze jest

Aby określić długość prefiksu w adresie IPv4, należy ustalić

Drugi monitor CRT, który jest podłączony do komputera, ma zastosowanie do

W systemie Windows, który obsługuje przydziały dyskowe, użytkownik o nazwie Gość

Aby zainstalować usługę Active Directory w systemie Windows Server, konieczne jest uprzednie zainstalowanie oraz skonfigurowanie serwera

Jak nazywa się urządzenie wskazujące, które współpracuje z monitorami CRT i ma końcówkę z elementem światłoczułym, a jego dotknięcie ekranu monitora skutkuje przesłaniem sygnału do komputera, co umożliwia lokalizację kursora?

Elementem eksploatacyjnym drukarki laserowej jest wszystko oprócz

Jaki protokół do obsługi poczty elektronicznej pozwala na przykład na przechowywanie odebranych e-maili na serwerze, zarządzanie różnymi folderami, usuwanie wiadomości oraz przenoszenie ich pomiędzy folderami?

Według KNR (katalogu nakładów rzeczowych) montaż 4-parowego modułu RJ45 oraz złącza krawędziowego to 0,07 r-g, natomiast montaż gniazd abonenckich natynkowych wynosi 0,30 r-g. Jak wysoki będzie koszt robocizny za zamontowanie 10 pojedynczych gniazd natynkowych z modułami RJ45, jeśli wynagrodzenie godzinowe montera-instalatora wynosi 20,00 zł?

Zadania systemu operacyjnego nie obejmują

Czym jest kopia różnicowa?

Jakie będą łączne wydatki na wymianę karty graficznej w komputerze, jeżeli nowa karta kosztuje 250 zł, czas wymiany wynosi 80 minut, a każda rozpoczęta robocza godzina to koszt 50 zł?

W kontekście adresacji IPv6, użycie podwójnego dwukropka służy do

Jakie jest główne zadanie systemu DNS w sieci komputerowej?

Aby dezaktywować transmitowanie nazwy sieci Wi-Fi, należy w punkcie dostępowym wyłączyć opcję

Jakie jest zastosowanie maty antystatycznej oraz opaski podczas instalacji komponentu?

Jakie jest najbardziej typowe dla topologii gwiazdy?

Ile sieci obejmują adresy IPv4 pokazane w tabeli?

| Adres IPv4 | Maska sieci |

|---|---|

| 10.10.10.10 | 255.255.0.0 |

| 10.10.20.10 | 255.255.0.0 |

| 10.10.20.20 | 255.255.0.0 |

| 10.10.30.30 | 255.255.0.0 |

| 10.20.10.10 | 255.255.0.0 |

| 10.20.20.10 | 255.255.0.0 |

| 10.20.20.30 | 255.255.0.0 |

Jak dużo bitów minimum będzie potrzebnych w systemie binarnym do reprezentacji liczby heksadecymalnej 110h?

Jeśli rozdzielczość myszki wynosi 200 dpi, a rozdzielczość monitora to Full HD, to aby przesunąć kursor w poziomie po ekranie, należy przemieścić mysz o

Jeden długi oraz dwa krótkie sygnały dźwiękowe BIOS POST od firm AMI i AWARD wskazują na wystąpienie błędu

Który z poniższych adresów należy do klasy B?

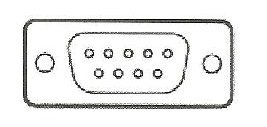

Na ilustracji przedstawiono złącze

Urządzenie przedstawione na ilustracji oraz jego dane techniczne mogą być użyte do pomiarów rodzaju okablowania

Narzędzie w systemie Windows umożliwiające monitorowanie prób logowania do systemu to dziennik

W standardzie Ethernet 100BaseTX konieczne jest użycie kabli skręconych

Jak zapisuje się liczbę siedem w systemie ósemkowym?

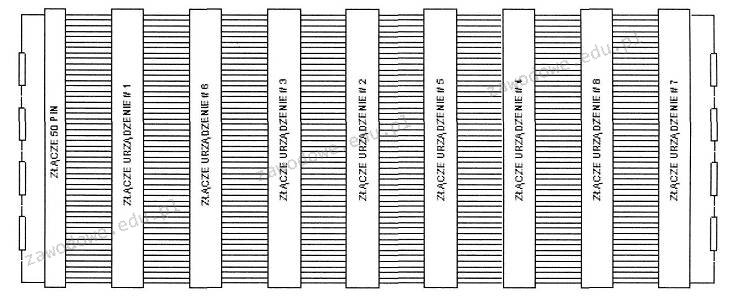

Za pomocą taśmy 60-pinowej pokazanej na ilustracji łączy się z płytą główną komputera

Jaką rolę pełni protokół DNS?

Na komputerze z zainstalowanymi systemami operacyjnymi Windows i Linux, po przeprowadzeniu reinstalacji systemu Windows, drugi system przestaje się uruchamiać. Aby przywrócić możliwość uruchamiania systemu Linux oraz zachować dane i ustawienia w nim zgromadzone, co należy zrobić?