Pytanie 1

Jakiego typu funkcja jest tworzona poza klasą, ale ma dostęp do jej prywatnych i chronionych elementów?

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Jakiego typu funkcja jest tworzona poza klasą, ale ma dostęp do jej prywatnych i chronionych elementów?

Jakie znaczenie ma termin "hierarchia dziedziczenia" w kontekście programowania obiektowego?

Cytat zaprezentowany powyżej dotyczy metodyki RAD. Co oznacza ten skrót w języku polskim?

Który z podanych algorytmów można zrealizować zarówno w sposób iteracyjny, jak i rekurencyjny?

Wskaź rodzaj testowania, które realizuje się w trakcie tworzenia kodu źródłowego?

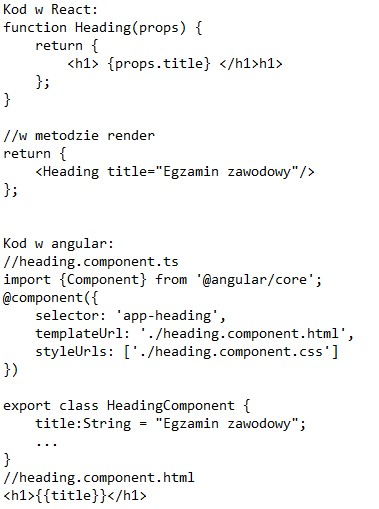

Który z frameworków bazuje na budowaniu komponentów przy użyciu języka JavaScript?

Jakie są kluczowe korzyści z wykorzystania frameworków podczas programowania aplikacji desktopowych?

Jakie narzędzie można wykorzystać do stworzenia mobilnej aplikacji cross-platform w języku C#?

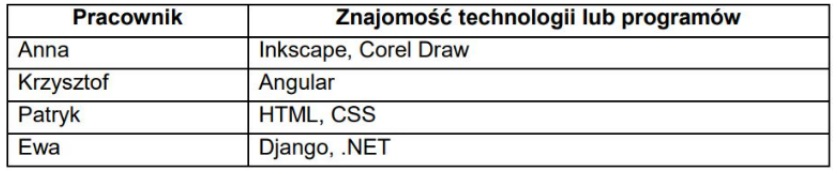

W zestawieniu zaprezentowano doświadczenie zawodowe pracowników firmy IT. Do stworzenia aplikacji front-end powinien/powinna zostać wyznaczony/a

Jakie działanie wykonuje polecenie "git pull"?

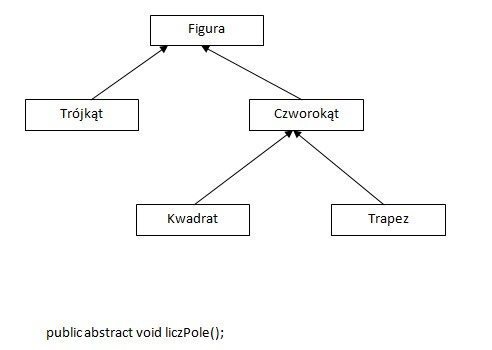

Przyjmując, że opisana hierarchia klas właściwie odzwierciedla figury geometryczne i każda figura ma zdefiniowaną metodę do obliczania pola, to w której klasie można znaleźć deklarację metody liczPole()?

Programista może wykorzystać framework Angular do realizacji aplikacji

Jakie środowisko jest przeznaczone do tworzenia aplikacji mobilnych dla urządzeń Apple, wykorzystujące różne języki programowania, takie jak Java i Objective C?

W jakim przypadku należy umieścić poszkodowanego w pozycji bocznej bezpiecznej?

Jakie wartości jest w stanie przechować zmienna o typie logicznym?

Ergonomiczną oraz właściwą pozycję do pracy przy komputerze zapewni fotel, którego

Które z wymienionych sytuacji jest przykładem hermetyzacji w programowaniu obiektowym?

Jakie jest zastosowanie języka XAML przy tworzeniu aplikacji desktopowych?

Wskaż programowanie, w którym możliwe jest stworzenie aplikacji mobilnej dla systemu Android?

Jakie ma znaczenie "operacja wejścia" w kontekście programowania?

Która z wymienionych bibliotek stanowi element standardowego zestawu narzędzi programistycznych w Pythonie?

Jakie są kluczowe zasady WCAG 2.0?

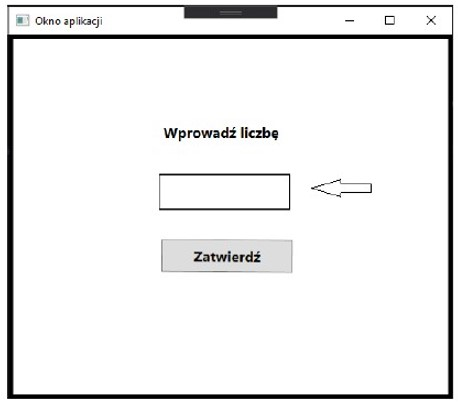

Z jakiego obiektu można skorzystać, aby stworzyć kontrolkę wskazaną strzałką na ilustracji?

Jakie są główne cechy architektury klient-serwer?

Który z poniższych opisów najlepiej charakteryzuje system informatyczny?

Jakie będzie działanie przedstawionych dwóch równoważnych fragmentów kodu źródłowego?

Jakie jest fundamentalne zagadnienie w projektowaniu aplikacji w architekturze klient-serwer?

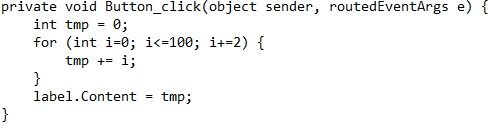

Jaką wartość przyjmie etykieta label po wykonaniu podanego kodu, gdy zostanie on uruchomiony po naciśnięciu przycisku w aplikacji?

Co następuje, gdy błąd nie zostanie uchwycony przez blok catch?

Jakie działania mogą przyczynić się do ochrony swojego cyfrowego wizerunku w sieci?

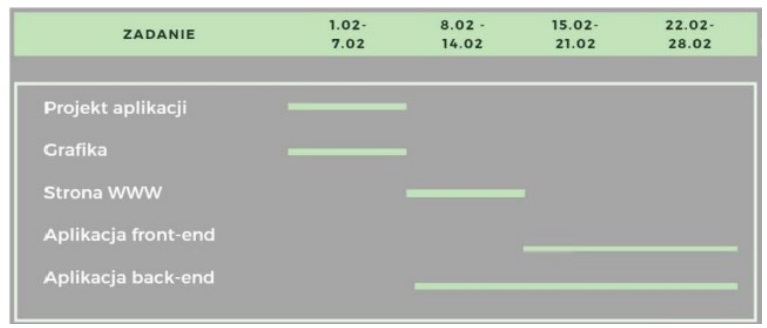

Diagramem, który służy do śledzenia realizacji zadań przez członków zespołu projektowego, może być

Który z wymienionych etapów w procesie przetwarzania instrukcji przez procesor odbywa się jako pierwszy?

Diagram Gantta, który został zaprezentowany, odnosi się do projektu IT. Przyjmując, że każdy członek zespołu posiada odpowiednie kompetencje do realizacji każdego z zadań, a każde zadanie może być przypisane tylko jednej osobie, która poświęca na nie pełen dzień pracy, to minimalna liczba osób w zespole wynosi

Który system informatyczny powinien być zastosowany do zarządzania sprzedażą w e-sklepie?

Do implementacji w aplikacji jednokierunkowej funkcji skrótu, zwanej funkcją haszującą, można wykorzystać algorytm

Który z wymienionych elementów można zdefiniować jako psychofizyczny?

Zajmując się pracą w zespole oraz dbając o jego efektywne funkcjonowanie, nie powinniśmy

Który z poniższych przykładów ilustruje deklarację złożonego typu w języku C++?

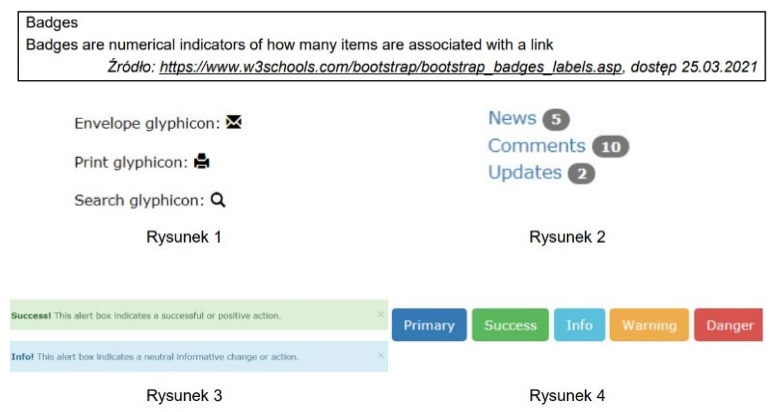

Na podstawie treści zawartej w ramce, określ, który z rysunków ilustruje element odpowiadający klasie Badge zdefiniowanej w bibliotece Bootstrap?

Aplikacje webowe stworzone z użyciem frameworka Angular lub biblioteki React, działające na standardowych portach, można uruchomić na lokalnym serwerze, wpisując w przeglądarkę