Pytanie 1

Jak nazywa się metoda tworząca obiekt w języku PHP?

Wynik: 4/40 punktów (10,0%)

Wymagane minimum: 20 punktów (50%)

Jak nazywa się metoda tworząca obiekt w języku PHP?

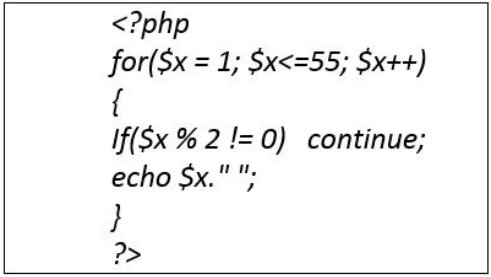

Który z poniższych kodów stanowi alternatywę dla kodu umieszczonego w ramce?

Aby cofnąć uprawnienia dostępu do serwera MySQL, należy wykorzystać polecenie

W dokumencie HTML umieszczono tekst sformatowany określonym stylem. Aby wprowadzić w treści kilka słów o zróżnicowanym stylu, należy użyć znacznika

W języku C++ metoda, która zwraca wynik potęgowania i przyjmuje dwa argumenty: liczbę x oraz wykładnik w, powinna mieć deklarację

Co to jest AJAX?

W SQL, aby zmienić dane w tabeli, wykorzystuje się instrukcję

Liczba 0x142, przedstawiona w kodzie JavaScript, przyjmuje formę

Utworzono bazę danych z tabelą mieszkańcy, która zawiera pola: nazwisko, imię oraz miasto. Następnie przygotowano poniższe zapytanie do bazy:

SELECT nazwisko, imie FROM mieszkańcy WHERE miasto='Poznań' UNION ALL SELECT nazwisko, imie FROM mieszkańcy WHERE miasto='Kraków';

Wskaż zapytanie, które zwróci takie same dane.

Która z poniższych zasad nie przyczyni się pozytywnie do poprawy czytelności kodu?

Jakie właściwości stylu CSS poprawnie definiują dla akapitu czcionkę: Arial; jej wielkość: 16 pt; oraz styl czcionki: kursywa?

Brak odpowiedzi na to pytanie.

Jakie polecenie pozwala na zwiększenie wartości o jeden w polu RokStudiów w tabeli Studenci dla tych studentów, którzy są na roku 1÷4?

Brak odpowiedzi na to pytanie.

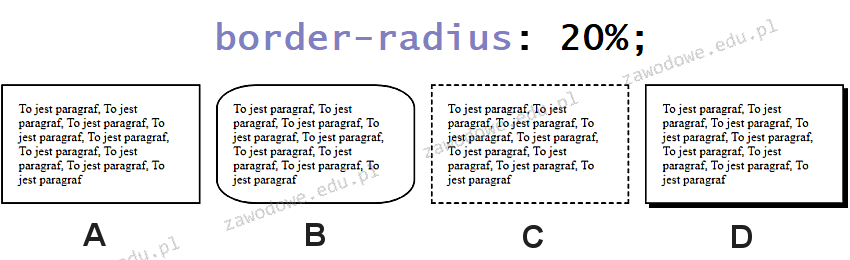

Który z akapitów wykorzystuje opisaną właściwość stylu CSS?

Brak odpowiedzi na to pytanie.

W CSS wartości: underline, overline, blink są powiązane z atrybutem

Brak odpowiedzi na to pytanie.

Jak utworzyć klucz obcy na wielu kolumnach podczas definiowania tabeli?

Brak odpowiedzi na to pytanie.

Który z wariantów znacznikajest poprawny pod względem użytych atrybutów?

Brak odpowiedzi na to pytanie.

Element zadeklarowany w języku C++ double x*; oznacza

Brak odpowiedzi na to pytanie.

Podany kod źródłowy ma na celu pokazanie

| $liczba = 1; while ($liczba != 0) { $liczba = rand(0, 100); echo $liczba; } |

Brak odpowiedzi na to pytanie.

Jak określa się część strukturalnego języka zapytań, która dotyczy tworzenia zapytań do bazy danych za pomocą polecenia SELECT?

Brak odpowiedzi na to pytanie.

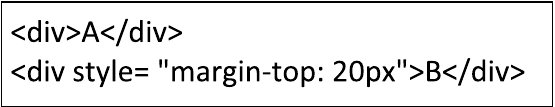

Analizując zamieszczony kod w języku HTML, można zauważyć, że w przeglądarce

Brak odpowiedzi na to pytanie.

Podczas przygotowywania grafiki na stronę internetową konieczne jest wycięcie jedynie określonego fragmentu. Jak nazywa się ta operacja?

Brak odpowiedzi na to pytanie.

Jakie funkcje należy najpierw wywołać, aby aplikacja PHP mogła nawiązać połączenie z bazą danych?

Brak odpowiedzi na to pytanie.

Aby sprawdzić, czy kod JavaScript działa poprawnie, należy skorzystać z

Brak odpowiedzi na to pytanie.

Jakim formatem plików dźwiękowych charakteryzuje się kompresja bezstratna?

Brak odpowiedzi na to pytanie.

W tabeli mieszkancy znajdują się dane o osobach z całego kraju. Aby ustalić, ile unikalnych miast występuje w tej tabeli, trzeba zapisać kwerendę

Brak odpowiedzi na to pytanie.

W języku PHP zmienna typu float może przyjmować wartości

Brak odpowiedzi na to pytanie.

Wynikiem działania pętli będzie wypisanie liczb

| for ($i = 0; $i <= 20; $i += 4) echo $i . ', '; |

Brak odpowiedzi na to pytanie.

Aby móc edytować nakładające się na siebie pojedyncze fragmenty grafiki, przy zachowaniu niezmienności pozostałych elementów, powinno się zastosować

Brak odpowiedzi na to pytanie.

W języku SQL, aby usunąć wszystkie rekordy z tabeli, nie eliminując jej samej, można skorzystać z polecenia

Brak odpowiedzi na to pytanie.

W PHP operatorem odpowiedzialnym za sumę logiczną jest

Brak odpowiedzi na to pytanie.

Aby z tabeli Pracownicy wybrać tylko nazwiska kończące się na literę „i”, można zastosować następującą kwerendę SQL

Brak odpowiedzi na to pytanie.

W jakiej technologii niemożliwe jest przetwarzanie danych wprowadzanych przez użytkownika na stronie WWW?

Brak odpowiedzi na to pytanie.

Pierwszym etapem w procesie konwersji sygnału analogowego na cyfrowy jest

Brak odpowiedzi na to pytanie.

Zapis CSS postaci:

ul {

list-style-image: url('rys.gif');

}Brak odpowiedzi na to pytanie.

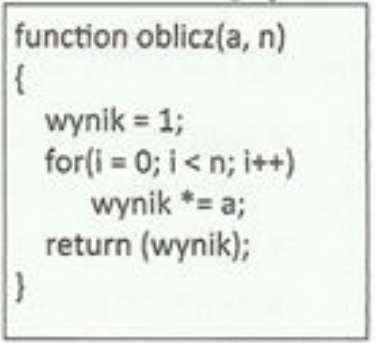

Funkcja przedstawiona w kodzie JavaScript ma na celu

Brak odpowiedzi na to pytanie.

Który z typów plików dźwiękowych oferuje największą kompresję rozmiaru?

Brak odpowiedzi na to pytanie.

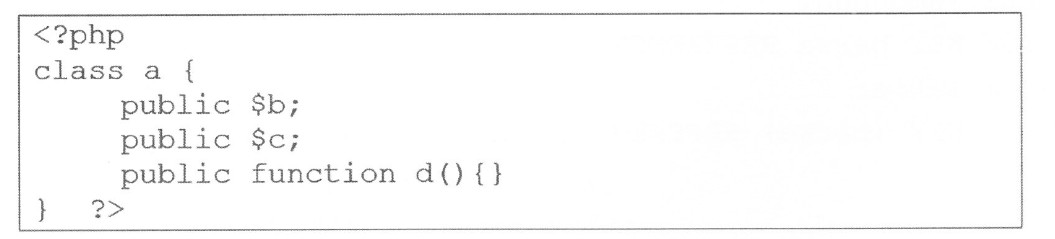

W zaprezentowanej klasie zdefiniowane zostały

Brak odpowiedzi na to pytanie.

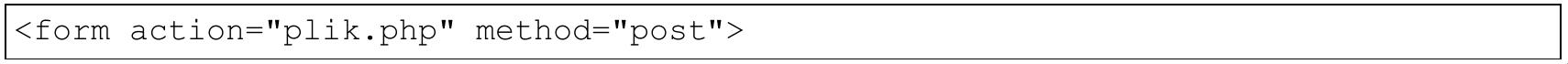

Definicja formularza została użyta na stronie internetowej, która przesyła dane do pliku napisanego w języku PHP. W jakiej tablicy będą dostępne dane z tego formularza?

Brak odpowiedzi na to pytanie.

Jakie są właściwe etapy tworzenia bazy danych?

Brak odpowiedzi na to pytanie.

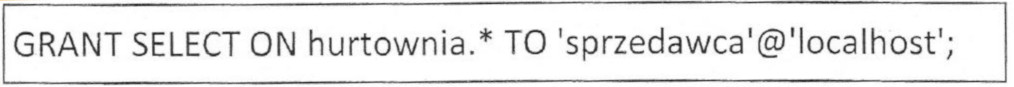

Zamieszczone w ramce zapytanie SQL przyznaje prawo SELECT

Brak odpowiedzi na to pytanie.