Pytanie 1

Zbiór zasad określających metodę wymiany danych w sieci to

Wynik: 25/40 punktów (62,5%)

Wymagane minimum: 20 punktów (50%)

Zbiór zasad określających metodę wymiany danych w sieci to

Jaką funkcję pełni serwer FTP?

W systemie SI jednostką do mierzenia napięcia jest

Najlepszym sposobem na zabezpieczenie domowej sieci Wi-Fi jest

Drukarka do zdjęć ma mocno zabrudzoną obudowę oraz ekran. Aby oczyścić zanieczyszczenia bez ryzyka ich uszkodzenia, należy zastosować

Lokalny komputer posiada adres 192.168.0.5. Po otwarciu strony internetowej z tego urządzenia, która rozpoznaje adresy w sieci, wyświetla się informacja, że jego adres to 195.182.130.24. Co to oznacza?

Ile bajtów odpowiada jednemu terabajtowi?

Liczby zapisane w systemie binarnym jako 10101010 oraz w systemie heksadecymalnym jako 2D odpowiadają następującym wartościom:

Na zdjęciu pokazano złącza

Liczby 1001 i 100 w wierszu pliku /etc/passwd reprezentują

Jaką wartość ma moc wyjściowa (ciągła) zasilacza według parametrów przedstawionych w tabeli?

| Napięcie wyjściowe | +5 V | +3.3 V | +12 V1 | +12 V2 | -12 V | +5 VSB |

| Prąd wyjściowy | 18,0 A | 22,0 A | 18,0 A | 17,0 A | 0,3 A | 2,5 A |

| Moc wyjściowa | 120 W | 336W | 3,6 W | 12,5 W |

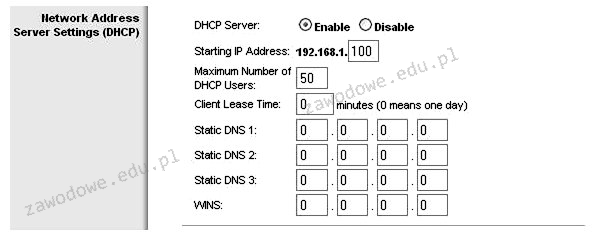

Ilustracja pokazuje panel ustawień bezprzewodowego urządzenia dostępowego, który umożliwia

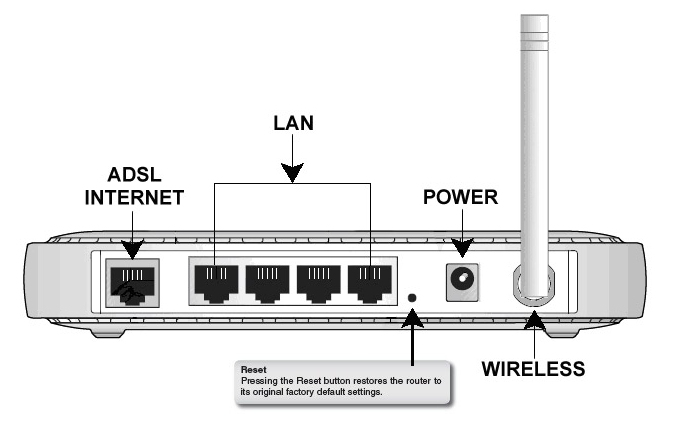

Przycisk znajdujący się na obudowie rutera, którego charakterystyka została podana w ramce, służy do

Jakie zakresy zostaną przydzielone przez administratora do adresów prywatnych w klasie C, przy użyciu maski 24 bitowej dla komputerów w lokalnej sieci?

Parametr pamięci RAM określany czasem jako opóźnienie definiuje się jako

Urządzeniem w zestawie komputerowym, które obsługuje zarówno dane wejściowe, jak i wyjściowe, jest

Tryb działania portu równoległego, oparty na magistrali ISA, pozwalający na transfer danych do 2.4 MB/s, przeznaczony dla skanerów i urządzeń wielofunkcyjnych, to

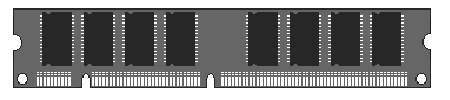

Ilustracja przedstawia rodzaj pamięci

Który standard Ethernet określa Gigabit Ethernet dla okablowania UTP?

Aby zweryfikować adresy MAC komputerów, które są połączone z przełącznikiem, można zastosować następujące polecenie

Jakie urządzenie umożliwia testowanie strukturalnego okablowania światłowodowego?

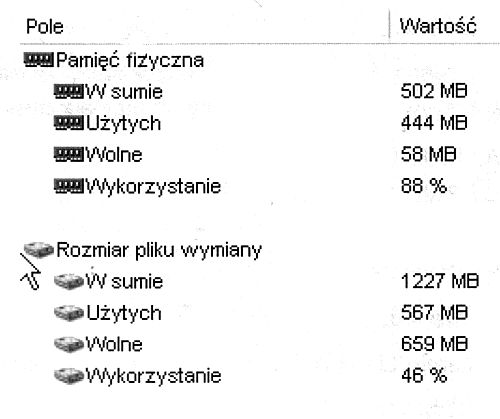

Zgodnie z zamieszczonym fragmentem testu w systemie komputerowym zainstalowane są

Jakie zadanie pełni router?

Aby utworzyć kolejną partycję w systemie Windows, można skorzystać z narzędzia

Jakie narzędzie jest używane do diagnozowania łączności między hostami w systemie Windows?

Na stabilność wyświetlanego obrazu w monitorach CRT istotny wpływ ma

Co należy zrobić w pierwszej kolejności, gdy dysza w drukarce atramentowej jest zaschnięta z powodu długotrwałych przestojów?

Który standard z rodziny IEEE 802 odnosi się do sieci bezprzewodowych, zwanych Wireless LAN?

Aby mieć możliwość tworzenia kont użytkowników, komputerów oraz innych obiektów, a także centralnego przechowywania informacji o nich, konieczne jest zainstalowanie na serwerze Windows roli

Jakie narzędzie jest używane do zarządzania alokacjami dyskowymi w systemach Windows 7 i Windows 8?

Administrator systemu Linux wyświetlił zawartość katalogu /home/szkoła w terminalu, uzyskując następujący rezultat -rwx –x r-x 1 admin admin 25 04-09 15:17 szkola.txt. Następnie wydał polecenie ```chmod ug=rw szkola.txt | Is``` Jaki będzie rezultat tego działania, pokazany w oknie terminala?

Profil użytkownika systemu Windows, który można wykorzystać do logowania na dowolnym komputerze w sieci, przechowywany na serwerze i mogący być edytowany przez użytkownika, to profil

Wskaż sygnał informujący o błędzie karty graficznej w komputerze z BIOS POST od firmy AWARD?

Jakie oznaczenie wskazuje adres witryny internetowej oraz przypisany do niej port?

Aby stworzyć bezpieczny wirtualny tunel pomiędzy dwoma komputerami korzystającymi z Internetu, należy użyć technologii

W biurze rachunkowym znajduje się sześć komputerów w jednym pomieszczeniu, połączonych kablem UTP Cat 5e z koncentratorem. Pracownicy korzystający z tych komputerów muszą mieć możliwość drukowania bardzo dużej ilości dokumentów monochromatycznych (powyżej 5 tys. stron miesięcznie). Aby zminimalizować koszty zakupu i eksploatacji sprzętu, najlepszym wyborem będzie:

W nowoczesnych panelach dotykowych prawidłowe działanie wyświetlacza zapewnia mechanizm rozpoznający zmianę

W klasycznym adresowaniu, adres IP 74.100.7.8 przyporządkowany jest do

Jaki instrument służy do określania długości oraz tłumienności kabli miedzianych?

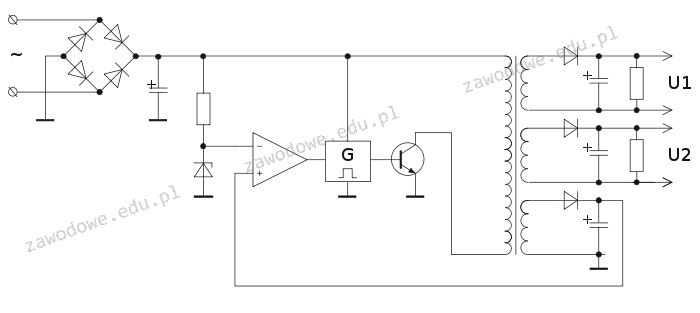

Na rysunku ukazano diagram