Pytanie 1

Który z protokołów służy do weryfikacji poprawności połączenia między dwoma hostami?

Wynik: 20/40 punktów (50,0%)

Wymagane minimum: 20 punktów (50%)

Który z protokołów służy do weryfikacji poprawności połączenia między dwoma hostami?

To narzędzie może być wykorzystane do

Jaki jest standardowy port dla serwera HTTP?

Złośliwe oprogramowanie, które rejestruje klawisze naciskane przez użytkownika w systemie operacyjnym, to

Podstawowym zadaniem mechanizmu Plug and Play jest

Aby serwerowa płyta główna mogła działać poprawnie, potrzebuje pamięci z rejestrem. Który z poniższych modułów pamięci będzie z nią zgodny?

Która edycja systemu operacyjnego Windows Server 2008 charakteryzuje się najmniej rozbudowanym interfejsem graficznym?

Programem wiersza poleceń w systemie Windows, który umożliwia kompresję oraz dekompresję plików i folderów, jest aplikacja

Na ilustracji ukazano narzędzie systemowe w Windows 7, które jest używane do

Gdzie w dokumencie tekstowym Word umieszczony jest nagłówek oraz stopka?

Aktywacja opcji Udostępnienie połączenia internetowego w systemie Windows powoduje automatyczne przydzielanie adresów IP dla komputerów (hostów) z niej korzystających. W tym celu używana jest usługa

Planowana sieć należy do kategorii C. Została ona podzielona na 4 podsieci, z których każda obsługuje 62 urządzenia. Która z poniższych masek będzie odpowiednia do tego zadania?

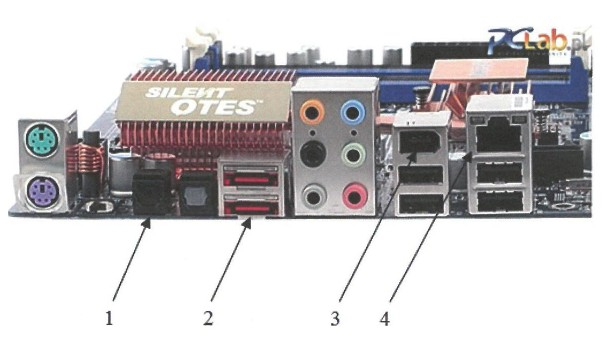

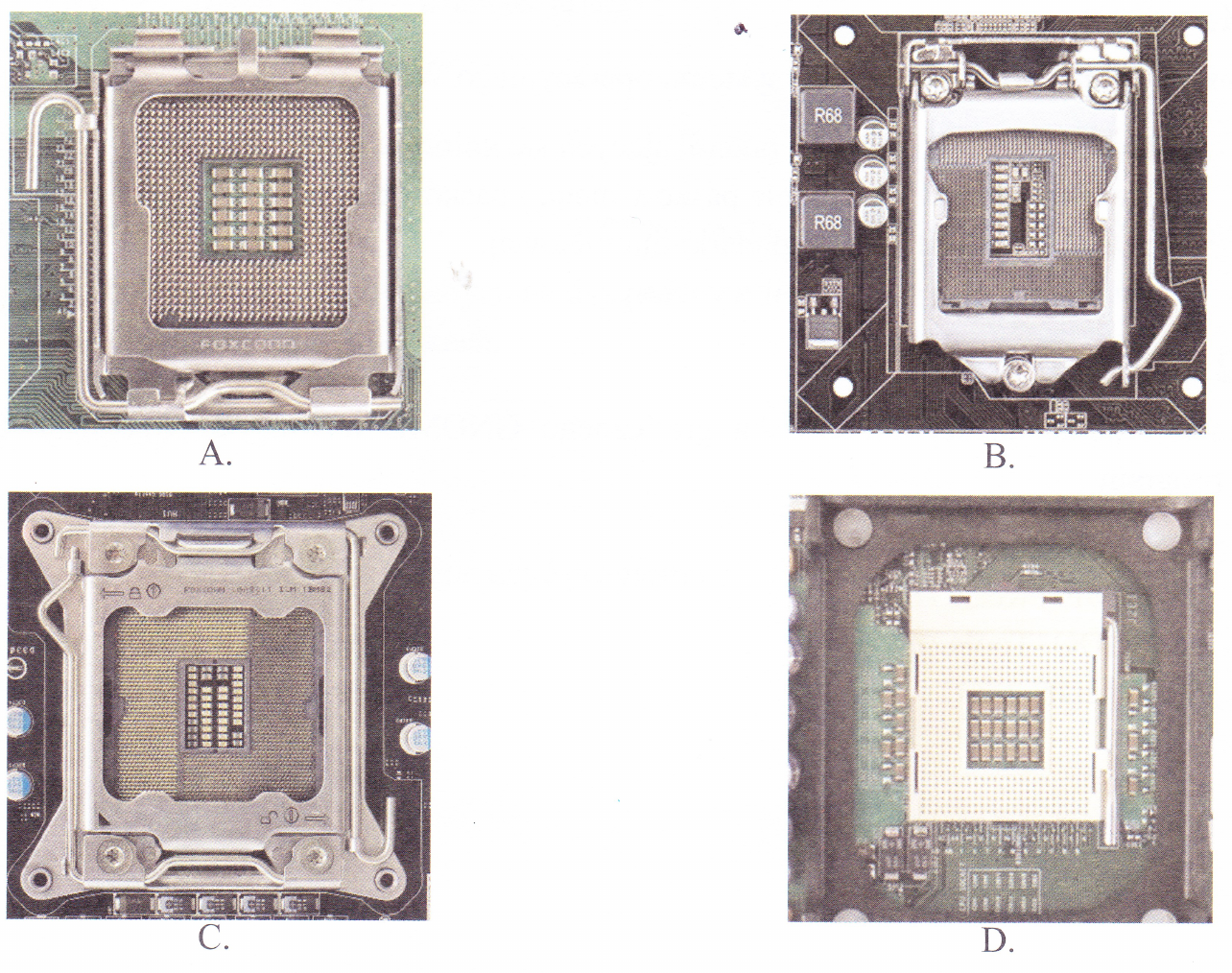

Na zdjęciu widać

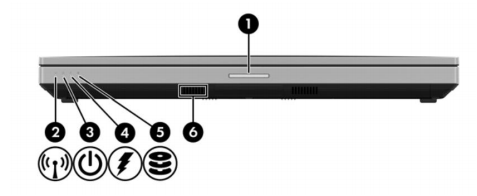

Na ilustracji widoczne jest oznaczenie sygnalizacji świetlnej w dokumentacji technicznej laptopa. Wskaż numer odpowiadający kontrolce, która zapala się podczas ładowania akumulatora?

Który z portów na zaprezentowanej płycie głównej umożliwia podłączenie zewnętrznego dysku przez interfejs e-SATA?

Który z parametrów twardego dysku NIE ma wpływu na jego wydajność?

Który z poniższych mechanizmów zapewni najwyższy stopień ochrony sieci bezprzewodowych w standardzie 802.11n?

Aby zwiększyć lub zmniejszyć rozmiar ikony na pulpicie, trzeba obracać kółkiem myszy, jednocześnie trzymając klawisz

W instrukcji obsługi karty dźwiękowej można znaleźć następujące dane: - częstotliwość próbkowania wynosząca 22 kHz, - rozdzielczość wynosząca 16 bitów. Jaką przybliżoną objętość będzie miało mono jednokanałowe nagranie dźwiękowe trwające 10 sekund?

W systemie Windows harmonogram zadań umożliwia przydzielenie

Zakres operacji we/wy dla kontrolera DMA w notacji heksadecymalnej wynosi 0094-009F, a w systemie dziesiętnym?

Najkrótszy czas dostępu charakteryzuje się

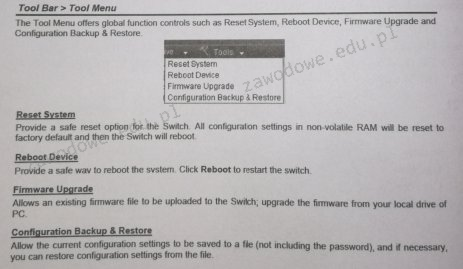

Którą opcję w menu przełącznika należy wybrać, aby przywrócić ustawienia do wartości fabrycznych?

Jaką funkcję pełni mechanizm umożliwiający przechowywanie fragmentów dużych plików programów i danych, które nie mogą być w pełni załadowane do pamięci?

Jakie polecenie należy wydać, aby skonfigurować statyczny routing do sieci 192.168.10.0?

Użytkownik napotyka trudności przy uruchamianiu systemu Windows. W celu rozwiązania tego problemu, skorzystał z narzędzia System Image Recovery, które

W systemie Linux komenda ifconfig odnosi się do

W systemie binarnym liczba 51(10) przyjmuje formę

Która z poniższych topologii sieciowych charakteryzuje się centralnym węzłem, do którego podłączone są wszystkie inne urządzenia?

Jaki protokół stworzony przez IBM służy do udostępniania plików w architekturze klient-serwer oraz do współdzielenia zasobów z sieciami Microsoft w systemach operacyjnych LINUX i UNIX?

Jaka będzie suma liczb binarnych 1010 oraz 111, gdy przeliczymy ją na system dziesiętny?

W układzie SI jednostką, która mierzy napięcie, jest

W jakim gnieździe należy umieścić procesor INTEL CORE i3-4350- 3.60 GHz, x2/4, 4MB, 54W, HD 4600, BOX, s-1150?

Atak DDoS (z ang. Distributed Denial of Service) na serwer może spowodować

Które z poniższych wskazówek jest NIEWłaściwe w kontekście konserwacji skanera płaskiego?

Zasada dostępu do medium CSMA/CA jest wykorzystywana w sieci o specyfikacji

Aby utworzyć programową macierz RAID-1, potrzebne jest minimum

Jakie polecenie diagnostyczne powinno się użyć, aby uzyskać informacje na temat tego, czy miejsce docelowe odpowiada oraz po jakim czasie nastąpiła odpowiedź?

Problemy z laptopem, objawiające się zmienionymi barwami lub brakiem określonego koloru na ekranie, mogą być spowodowane uszkodzeniem

Proporcja ładunku zgromadzonego na przewodniku do potencjału tego przewodnika definiuje jego