Pytanie 1

Jakie metody umożliwiają przesyłanie danych z serwera do aplikacji front-end?

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

Jakie metody umożliwiają przesyłanie danych z serwera do aplikacji front-end?

Który z wymienionych terminów dotyczy klasy, która stanowi podstawę dla innych klas, lecz nie może być tworzona w instancji?

Jakie jest najważniejsze właściwość algorytmów szyfrowania symetrycznego?

Jakiego typu testy są stosowane do sprawdzania funkcjonalności prototypu interfejsu?

Który rodzaj kolekcji pozwala na dostęp do elementów w porządku FIFO (First In First Out)?

Co należy do zadań interpretera?

Metoda przeszukiwania w uporządkowanych tablicach, która polega na podzieleniu tablicy na kilka części i wykonywaniu wyszukiwania liniowego tylko w tej części, gdzie może znajdować się poszukiwany element, w języku angielskim jest określana jako

Jakie zasady stosuje programowanie obiektowe?

Która z wymienionych bibliotek pozwala na obsługę zdarzeń związanych z myszą w aplikacjach desktopowych?

Który z wymienionych poniżej przykładów ilustruje użycie systemu informatycznego w działalności gospodarczej?

Która grupa typów zawiera wyłącznie typy złożone?

Na ilustracji pokazany jest fragment diagramu blokowego pewnego algorytmu. Ile razy warunek n<7 będzie badany?

W jakim języku programowania kod źródłowy musi być skompilowany do kodu maszynowego konkretnej architektury procesora przed jego uruchomieniem?

Który z wymienionych poniżej typów danych stanowi przykład typu stałoprzecinkowego?

Co to jest wskaźnik w języku C?

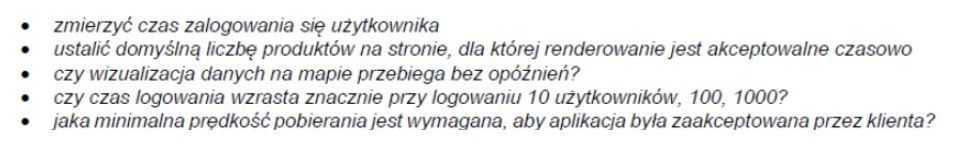

W zamieszczonej ramce znajdują się notatki testera dotyczące przeprowadzanych testów aplikacji. Jakiego typu testy planuje przeprowadzić tester?

Który z wymienionych parametrów określa prędkość procesora?

Który z frameworków bazuje na budowaniu komponentów przy użyciu języka JavaScript?

Które z wymienionych zastosowań najlepiej definiuje bibliotekę jQuery?

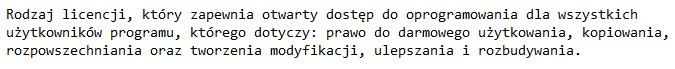

Zawarty w ramce opis licencji sugeruje, że mamy do czynienia z licencją

Podejście obiektowe w rozwiązywaniu problemów obejmuje między innymi:

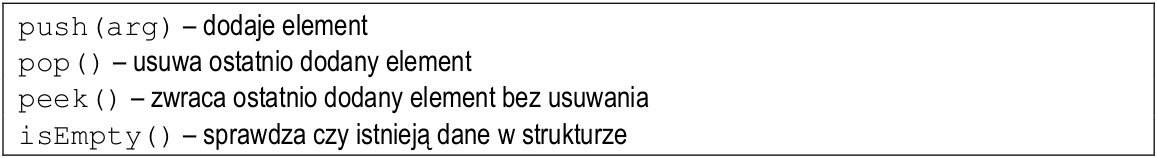

Jaką strukturę danych można zrealizować, korzystając jedynie z wymienionych metod?

Które z wymienionych środowisk programistycznych jest rekomendowane do developing aplikacji w języku Python z użyciem frameworka Django?

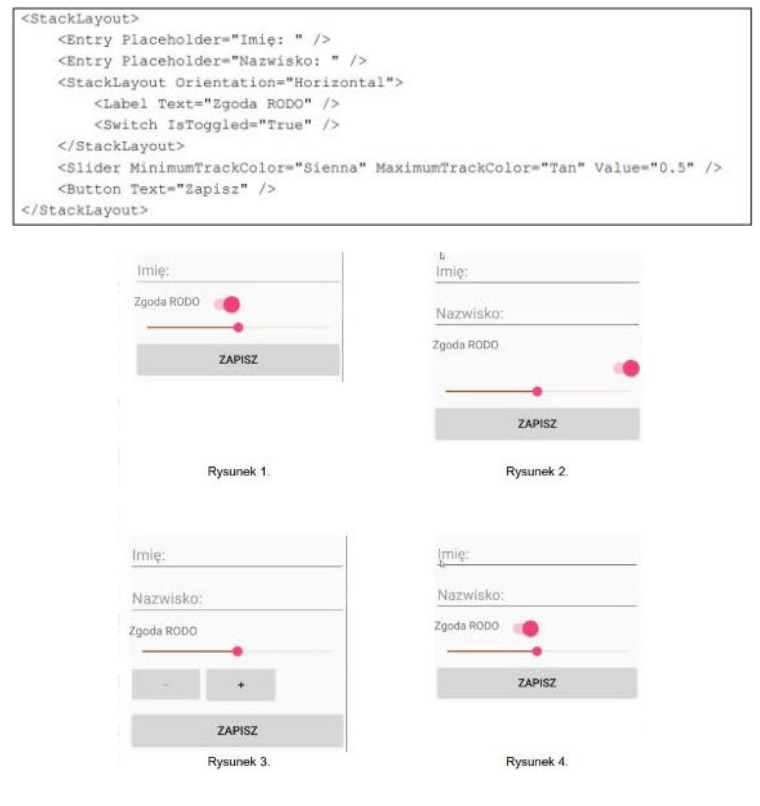

Jak zostanie przedstawiony poniższy kod XAML?

Wartości składowych RGB koloru #AA41FF zapisane w systemie szesnastkowym po przekształceniu na system dziesiętny są odpowiednio

Zapisany fragment w Pythonie ilustruje:

Jakie cechy posiada kod dopełniający do dwóch?

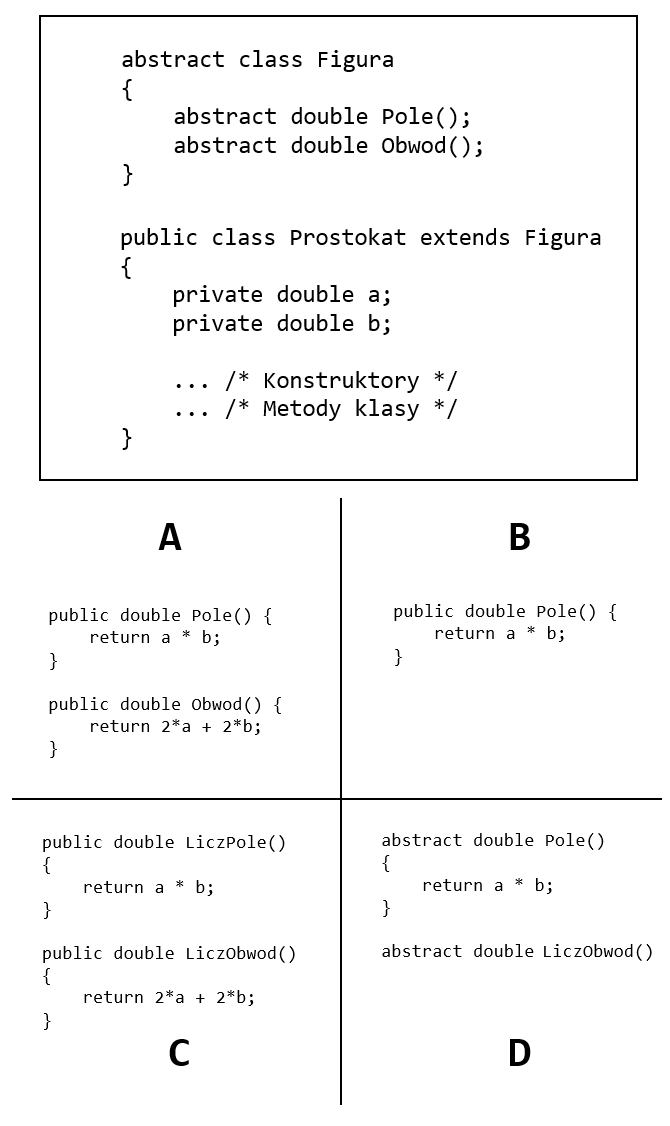

W zaprezentowanym kodzie stworzono abstrakcyjną klasę figura oraz klasę prostokąta, która dziedziczy po niej, zawierającą zdefiniowane pola i konstruktory. Wskaż minimalną wersję implementacji sekcji /* metody klasy */ dla klasy Prostokat:

Jakie cechy posiada model prototypowy w zakresie zarządzania projektami?

Które z wymienionych działań stanowi zagrożenie dla emocjonalnego dobrostanu człowieka w sieci?

Która z wymienionych metod może pomóc w walce z uzależnieniem od internetu?

Jakie kroki należy podjąć po wykryciu błędu w kodzie podczas testowania?

Jaki jest kluczowy zamysł wzorca "Kompozyt" (Composite)?

Jakie jest podstawowe użycie metod wirtualnych?

Który z algorytmów ma złożoność O(n<sup>2</sup>)?

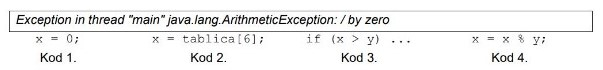

Jakiego kodu dotyczy treść wygenerowana w trakcie działania programu Java?

Który z wymienionych elementów stanowi przykład zbiorowej ochrony?

Który z operatorów w Pythonie umożliwia sprawdzenie, czy dany element należy do listy?

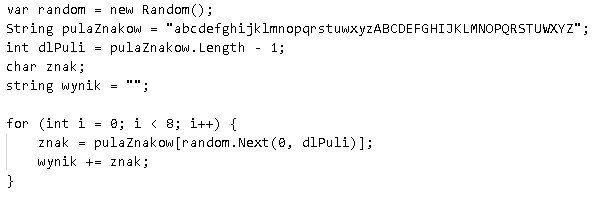

Zademonstrowana pętla wykorzystuje obiekt random do

W jaki sposób można zmniejszyć liczbę danych zbieranych przez aplikacje mobilne?