Pytanie 1

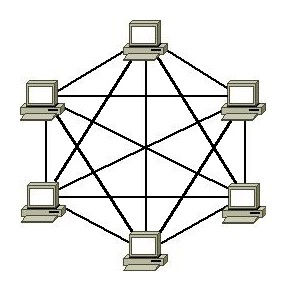

Na ilustracji zaprezentowano sieć komputerową w układzie

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

Na ilustracji zaprezentowano sieć komputerową w układzie

Symbol graficzny przedstawiony na ilustracji oznacza złącze

Jakie polecenie w systemie Linux służy do przypisania adresu IP oraz maski podsieci dla interfejsu eth0?

Programem, który pozwala na zdalne monitorowanie działań użytkownika w sieci lokalnej lub przejęcie pełnej kontroli nad zdalnym komputerem, jest

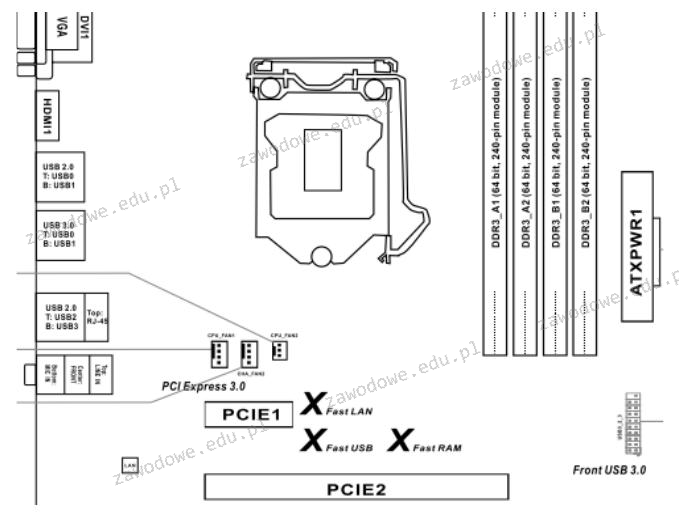

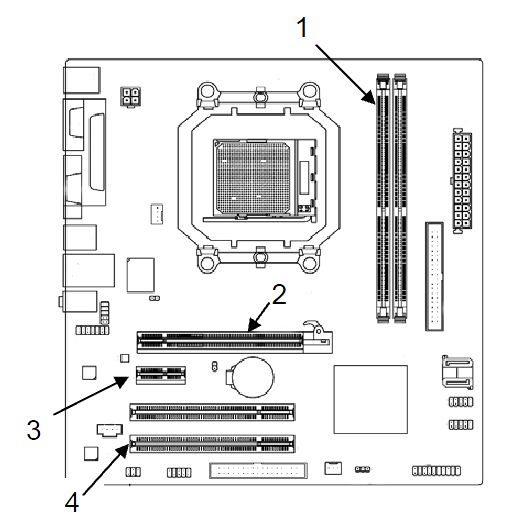

Na wskazanej płycie głównej możliwe jest zainstalowanie procesora w obudowie typu

W systemie oktalnym liczba heksadecymalna 1E2F16 ma zapis w postaci

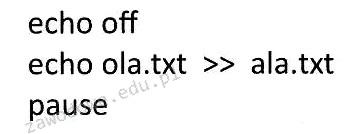

Po wykonaniu podanego skryptu

Każdy następny router IP na ścieżce pakietu

Jakim standardem posługuje się komunikacja między skanerem a aplikacją graficzną?

Która z usług umożliwia rejestrowanie oraz identyfikowanie nazw NetBIOS jako adresów IP wykorzystywanych w sieci?

Jakiego materiału używa się w drukarkach tekstylnych?

W bezprzewodowej sieci firmowej aktywowano usługę, która zajmuje się tłumaczeniem nazw mnemonicznych. Co to za usługa?

Jakie porty powinny zostać zablokowane w firewallu, aby nie pozwolić na łączenie się z serwerem FTP?

Aby połączyć projektor multimedialny z komputerem, złącze, którego NIEDOZWOLONO użyć to

Wykonanie komendy dxdiag w systemie Windows pozwala na

Jakie polecenie należy zastosować, aby zamontować pierwszą partycję logiczną dysku primary slave w systemie Linux?

Jakie polecenie służy do obserwowania lokalnych połączeń?

Norma PN-EN 50173 rekomenduje montaż przynajmniej

Osoba korzystająca z komputera udostępnia w sieci Internet pliki, które posiada. Prawa autorskie będą złamane, gdy udostępni

Które z wymienionych oznaczeń wskazuje, że jest to kabel typu skrętka z podwójnym ekranowaniem?

Jakie informacje można uzyskać za pomocą programu Wireshark?

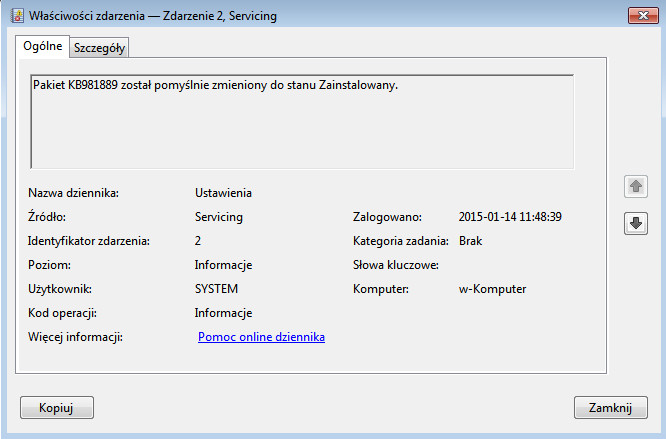

Wpis w dzienniku zdarzeń przedstawiony na ilustracji należy zakwalifikować do zdarzeń typu

Aby połączyć dwa przełączniki oddalone o 200 m i osiągnąć minimalną przepustowość 200 Mbit/s, jakie rozwiązanie należy zastosować?

Zastąpienie koncentratorów przełącznikami w sieci Ethernet doprowadzi do

Jakiego rodzaju fizyczna topologia sieci komputerowej jest zobrazowana na rysunku?

Liczba 45H w systemie ósemkowym wyraża się jako

Cookie to plik

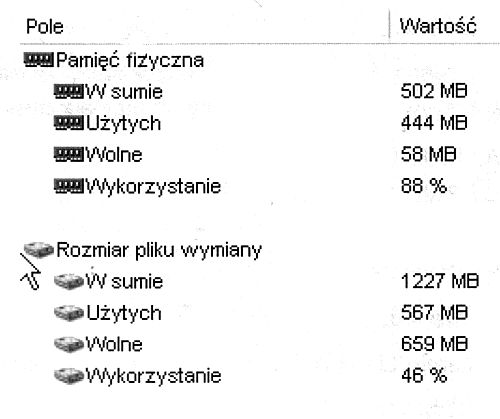

Zgodnie z zamieszczonym fragmentem testu w systemie komputerowym zainstalowane są

Na schemacie płyty głównej, gdzie można zamontować moduły pamięci RAM, gniazdo oznaczone cyfrą to

Podaj domyślny port używany do przesyłania poleceń (command) w serwerze FTP

Które polecenie w systemie Windows Server 2008 pozwala na przekształcenie serwera w kontroler domeny?

Jaki jest największy rozmiar pojedynczego datagramu IPv4, uwzględniając jego nagłówek?

Wykonanie komendy NET USER GRACZ * /ADD w wierszu poleceń systemu Windows spowoduje

CommView oraz WireShark to aplikacje wykorzystywane do

Wskaź zestaw do diagnostyki logicznych układów elektronicznych umiejscowionych na płycie głównej komputera, który nie reaguje na próby uruchomienia zasilania?

Co oznacza zapis 192.168.1/24 w kontekście maski podsieci?

Urządzenie peryferyjne pokazane na ilustracji to skaner biometryczny, który do autoryzacji wykorzystuje

W dokumentacji płyty głównej znajduje się informacja "Wsparcie dla S/PDIF Out". Co to oznacza w kontekście tej płyty głównej?

Jakie polecenie w systemie Linux jest używane do sprawdzania wielkości katalogu?

Jakie urządzenie powinno być użyte do połączenia komputerów w układzie gwiazdowym?