Pytanie 1

Jakie kroki należy podjąć, aby skutecznie zabezpieczyć dane na komputerze?

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Jakie kroki należy podjąć, aby skutecznie zabezpieczyć dane na komputerze?

Jakie środowisko jest natywne do tworzenia aplikacji desktopowych w języku C#?

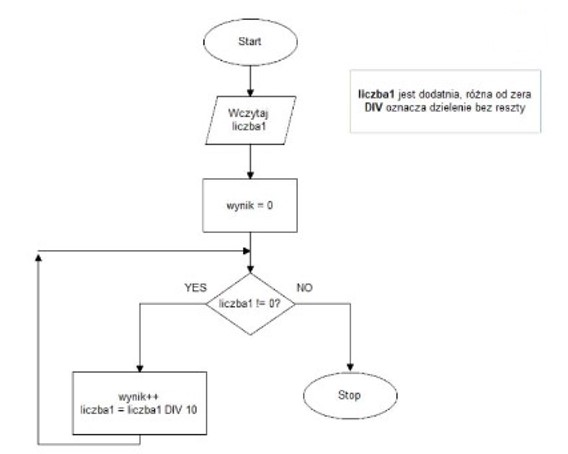

Jakie obliczenia można wykonać za pomocą poniższego algorytmu, który operuje na dodatnich liczbach całkowitych?

Które z wymienionych sformułowań najlepiej definiuje oprogramowanie typu ransomware?

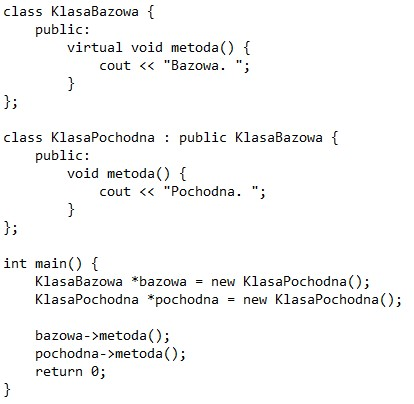

Jakie rezultaty pojawią się po uruchomieniu poniższego kodu napisanego w języku C++?

Jak zrealizować definiowanie własnego wyjątku w języku C++?

Jakie są główne różnice między środowiskiem RAD (Rapid Application Development) a klasycznymi IDE?

Jaką instrukcję należy wykorzystać do poprawnej deklaracji zmiennej typu string w C++?

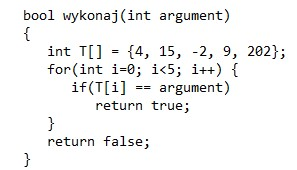

Kod funkcji "wykonaj()" przedstawiony powyżej weryfikuje, czy

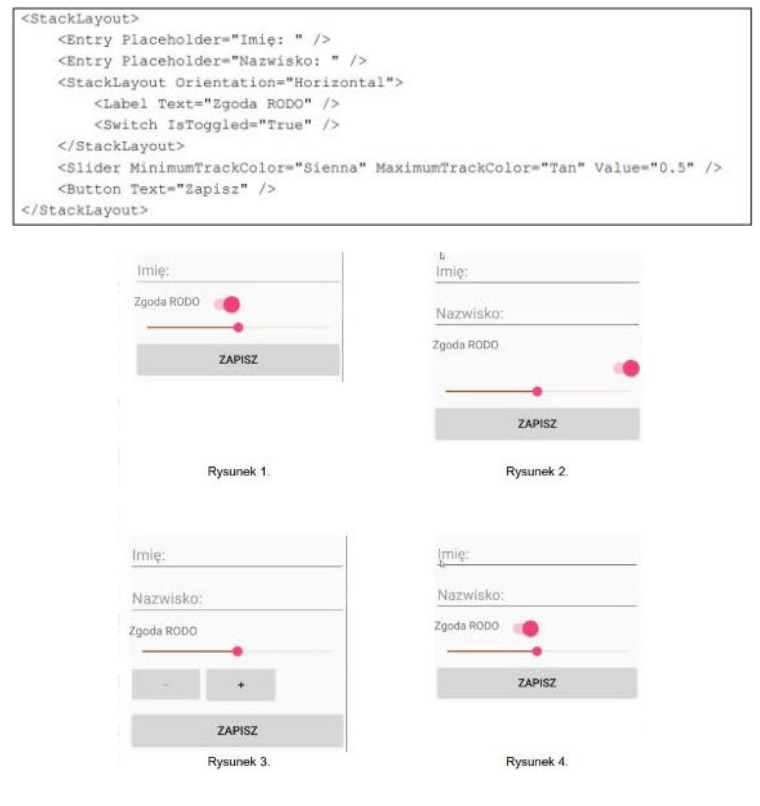

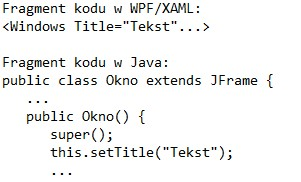

Jak zostanie przedstawiony poniższy kod XAML?

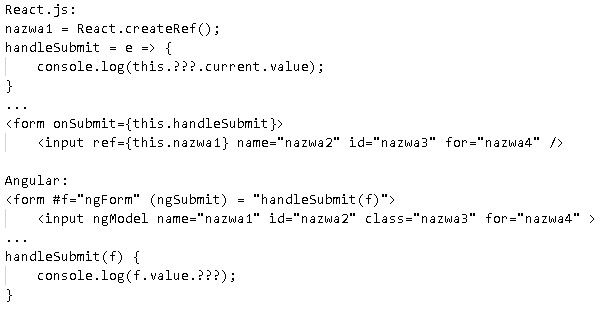

Wykorzystując React.js oraz Angular, stworzono funkcjonalnie równoważne kody źródłowe. Aby móc w metodzie handleSubmit pokazać zawartość kontrolki input w miejscu oznaczonym ???, należy odwołać się do atrybutu o nazwie

Zaznaczone elementy w przedstawionych obramowaniach mają na celu

Jaki framework jest powszechnie wykorzystywany do rozwijania aplikacji desktopowych w języku C++?

Który z wymienionych procesów NIE jest częścią etapu kompilacji?

Jaki środek ochronny najlepiej chroni przed hałasem w biurze?

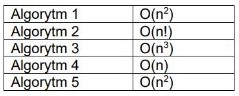

Programista pragnie wybrać algorytm, który najszybciej przetwarza dane w jego aplikacji. Na podstawie złożoności obliczeniowej przedstawionej w tabeli, należy wskazać algorytm numer

Który z wymienionych elementów UI w aplikacjach mobilnych jest odpowiedzialny za przechodzenie pomiędzy ekranami?

Jaką funkcję pełnią okna dialogowe niemodalne?

Który z wymienionych składników charakteryzuje się typowym wystąpieniem w diagramie Gantta?

Algorytmy, które są wykorzystywane do rozwiązywania problemów przybliżonych lub takich, które nie mogą być opisane za pomocą algorytmu dokładnego, na przykład w prognozowaniu pogody czy identyfikacji nowych wirusów komputerowych, to algorytmy.

Który z wymienionych algorytmów sortowania jest najskuteczniejszy w przypadku dużych zbiorów danych w przeważającej liczbie sytuacji?

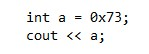

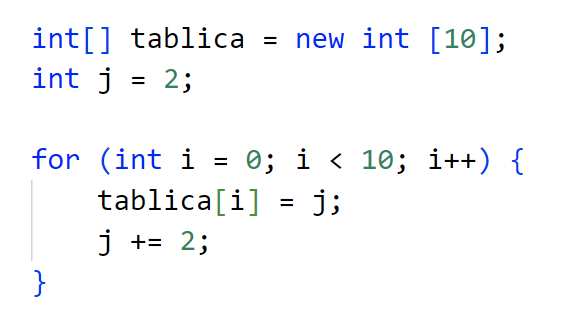

Po wykonaniu podanego kodu na konsoli wyświetli się liczba

Jakie składniki są kluczowe w dynamicznym formularzu logowania?

Który z wymienionych programów jest przeznaczony do zarządzania projektami przy pomocy tablic kanban?

W jakiej sytuacji należy umieścić poszkodowanego w bezpiecznej pozycji bocznej?

Jakie kwestie związane z percepcją są uwzględnione w rekomendacjach standardu WCAG 2.0?

Która z wymienionych zasad odnosi się do zachowania prywatności w sieci?

Na ilustracji pokazany jest fragment diagramu blokowego pewnego algorytmu. Ile razy warunek n<7 będzie badany?

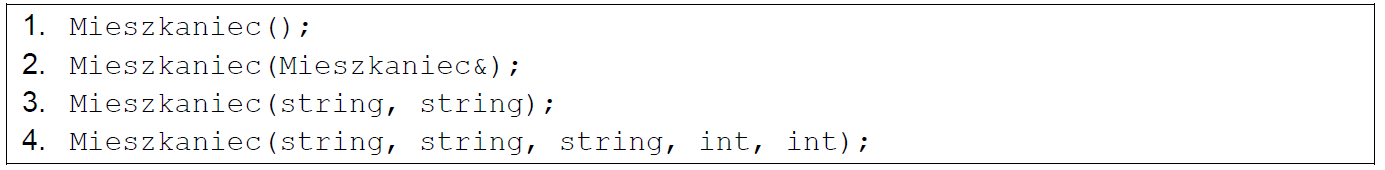

Klasa Mieszkaniec zawiera atrybuty: imie, nazwisko, ulica, nrDomu, rokUrodzenia. W tej klasie umieszczono opisane poniżej konstruktory (zapisano jedynie typy argumentów). Do tworzenia obiektu za pomocą konstruktora kopiującego wykorzystany będzie konstruktor określony w punkcie

Który z wymienionych kroków wchodzi w skład testowania aplikacji?

Jakie jest główne zadanie debuggera w środowisku programowania?

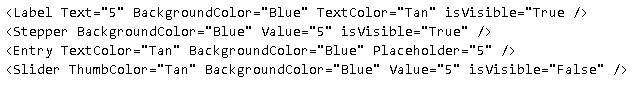

Podaj wspólną cechę wszystkich kontrolek umieszczonych w ramce

Wykorzystanie typu DECIMAL w MySQL wymaga wcześniejszego określenia długości (liczby cyfr) przed oraz po przecinku. Jak należy to zapisać?

Na ilustracji pokazano fragment emulacji iOS z elementem kontrolnym. Który fragment kodu XAML opisuje ten element?

Jakie jest przeznaczenie komentarzy w kodzie źródłowym programu?

Zaproponowany fragment kodu w języku Java wypełnia tablicę elementami:

Jakie informacje można uzyskać na temat metod w klasie Point?

Jakie narzędzie może zostać wykorzystane do automatyzacji testów aplikacji internetowych?

Jakie działanie powinno się wykonać w pierwszym kroku, oceniając stan osoby poszkodowanej?

Jaki typ pamięci RAM powinno się wybrać do efektywnego komputera do gier?