Pytanie 1

Jaką maksymalną prędkość danych można osiągnąć w sieci korzystającej z skrętki kategorii 5e?

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Jaką maksymalną prędkość danych można osiągnąć w sieci korzystającej z skrętki kategorii 5e?

Jakie urządzenie służy do pomiaru wartości mocy zużywanej przez komputerowy zestaw?

Jak określana jest transmisja w obie strony w sieci Ethernet?

Ile bajtów odpowiada jednemu terabajtowi?

Zarządzanie partycjami w systemach operacyjnych Windows

Jakiego typu dane są przesyłane przez interfejs komputera osobistego, jak pokazano na ilustracji?

| Bit startu | Bit danych | Bit danych | Bit stopu | Bit startu | Bit danych | Bit startu | Bit danych | Bit danych | Bit stopu | Bit startu | Bit danych | Bit stopu |

Skrót MAN odnosi się do rodzaju sieci

Druk z drukarki igłowej realizowany jest z wykorzystaniem zestawu stalowych igieł w liczbie

Jak sprawdzić, który z programów w systemie Windows generuje największe obciążenie dla procesora?

Prawo majątkowe przysługujące twórcy programu komputerowego

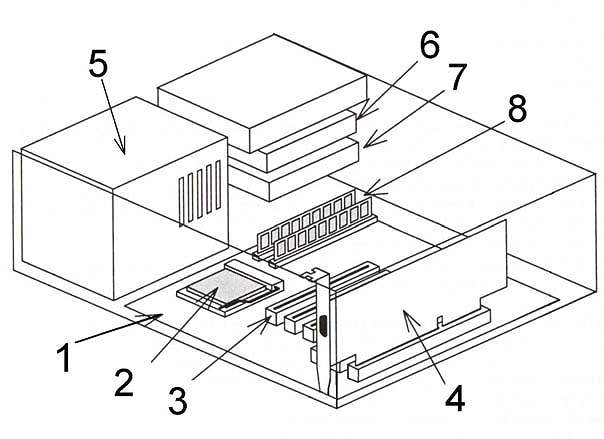

Na ilustracji karta rozszerzeń jest oznaczona numerem

Interfejs SLI (ang. Scalable Link Interface) jest wykorzystywany do łączenia

Aby przekształcić zeskanowany obraz w tekst, należy użyć oprogramowania, które wykorzystuje metody

Który z standardów korzysta z częstotliwości 5 GHz?

W dokumentacji przedstawiono typ systemu plików

| „Zaawansowany system plików zapewniający wydajność, bezpieczeństwo, niezawodność i zaawansowane funkcje niespotykane w żadnej wersji systemu FAT. Na przykład dzięki standardowemu rejestrowaniu transakcji i technikom odzyskiwania danych system gwarantuje spójność woluminów. W przypadku awarii system wykorzystuje plik dziennika i informacje kontrolne do przywrócenia spójności systemu plików." |

Jakie są poszczególne elementy adresu globalnego IPv6 typu unicast pokazane na ilustracji?

| IPv6 | ||

|---|---|---|

| 1 | 2 | 3 |

| 48 bitów | 16 bitów | 64 bity |

W którym systemie operacyjnym może pojawić się komunikat podczas instalacji sterowników dla nowego urządzenia?

| System.......nie może zweryfikować wydawcy tego sterownika. Ten sterownik nie ma podpisu cyfrowego albo podpis nie został zweryfikowany przez urząd certyfikacji. Nie należy instalować tego sterownika, jeżeli nie pochodzi z oryginalnego dysku producenta lub od administratora systemu. |

Jaką czynność konserwacyjną należy wykonywać przy użytkowaniu skanera płaskiego?

Aby naprawić uszkodzony sektor rozruchowy dysku w systemie Windows 7, należy użyć polecenia

Symbol graficzny przedstawiony na rysunku wskazuje na opakowanie

Analiza tłumienia w torze transmisyjnym na kablu umożliwia ustalenie

Jakie jest odpowiadające adresowi 194.136.20.35 w systemie dziesiętnym przedstawienie w systemie binarnym?

Aby na Pasku zadań pojawiły się ikony z załączonego obrazu, trzeba w systemie Windows ustawić

Po zainstalowaniu Windows 10, aby skonfigurować połączenie internetowe z ograniczeniem danych, w ustawieniach sieci i Internetu należy ustawić typ połączenia

Który z protokołów jest używany w komunikacji głosowej przez internet?

Jak najlepiej chronić zgromadzone dane przed ich odczytem w przypadku kradzieży komputera?

Który z poniższych protokołów reprezentuje protokół warstwy aplikacji w modelu ISO/OSI?

Jak można skonfigurować sieć VLAN?

Jakie urządzenie w sieci lokalnej nie wydziela segmentów sieci komputerowej na kolizyjne domeny?

Programy CommView oraz WireShark są wykorzystywane do

Jakie urządzenie wykorzystuje się do pomiaru napięcia w zasilaczu?

Oznaczenie CE świadczy o tym, że

Jaką komendę należy wpisać w miejsce kropek, aby w systemie Linux wydłużyć standardowy odstęp czasowy między kolejnymi wysyłanymi pakietami przy użyciu polecenia ping?

Jakiego systemu plików powinno się użyć podczas instalacji dystrybucji Linux?

Jaki jest adres broadcastowy dla sieci posiadającej adres IP 192.168.10.0/24?

Czym jest postcardware?

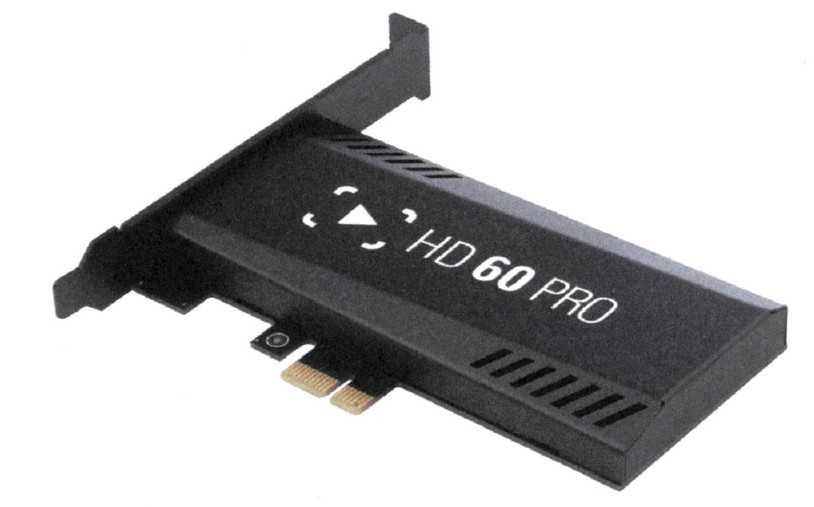

Karta do przechwytywania wideo, która została przedstawiona, będzie kompatybilna z płytą główną posiadającą port

Na ilustracji widoczna jest pamięć operacyjna

W złączu zasilania SATA uszkodzeniu uległ żółty kabel. Jakie to ma konsekwencje dla napięcia, które nie jest przesyłane?

W systemie Linux, żeby ustawić domyślny katalog domowy dla nowych użytkowników na katalog /users/home/new, konieczne jest użycie polecenia