Pytanie 1

Jakiej kategorii skrętka pozwala na przesył danych w zakresie częstotliwości nieprzekraczającym 100 MHz przy szybkości do 1 Gb/s?

Wynik: 15/40 punktów (37,5%)

Wymagane minimum: 20 punktów (50%)

Jakiej kategorii skrętka pozwala na przesył danych w zakresie częstotliwości nieprzekraczającym 100 MHz przy szybkości do 1 Gb/s?

Czytnik w napędzie optycznym, który jest zanieczyszczony, należy oczyścić

Karta dźwiękowa, która pozwala na odtwarzanie plików w formacie MP3, powinna być zaopatrzona w układ

Aby zwiększyć bezpieczeństwo prywatnych danych podczas przeglądania stron WWW, zaleca się dezaktywację w ustawieniach przeglądarki

Jaką rolę pełni protokół DNS?

Kiedy dysze w drukarce atramentowej wyschną z powodu długotrwałych przerw w użytkowaniu, co powinno się najpierw wykonać?

W technologii Ethernet 100Base-TX do przesyłania danych używane są żyły kabla UTP podłączone do pinów:

Który adres IPv4 identyfikuje urządzenie działające w sieci z adresem 14.36.64.0/20?

W systemie DNS, aby powiązać nazwę hosta z adresem IPv4, konieczne jest stworzenie rekordu

Matryce monitorów typu charakteryzują się najmniejszymi kątami widzenia

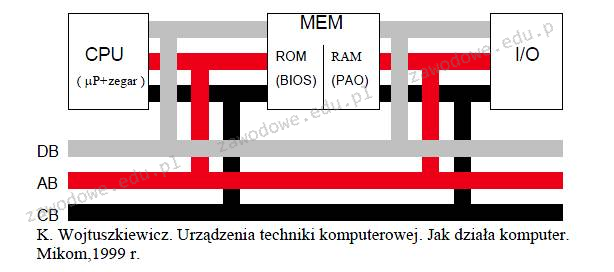

Element płyty głównej, który jest odpowiedzialny za wymianę danych między procesorem a innymi komponentami płyty, to

Podczas skanowania czarno-białego rysunku technicznego z maksymalną rozdzielczością optyczną skanera, na pochylonych i zaokrąglonych krawędziach można dostrzec schodkowe ułożenie pikseli. Aby poprawić jakość skanowanego obrazu, konieczne jest zastosowanie funkcji

W celu konserwacji elementów z łożyskami oraz ślizgami w urządzeniach peryferyjnych wykorzystuje się

Jest to najnowsza edycja klienta wieloplatformowego, docenianego przez użytkowników na całym świecie, serwera wirtualnej sieci prywatnej, umożliwiającego nawiązanie połączenia między hostem a komputerem lokalnym, obsługującego uwierzytelnianie z wykorzystaniem kluczy, certyfikatów, nazwy użytkownika oraz hasła, a także, w wersji dla Windows, dodatkowych zakładek. Który z programów został wcześniej opisany?

Zgodnie z normą 802.3u w sieciach FastEthernet 100Base-FX stosuje się

Narzędzie używane do przechwytywania oraz analizy danych przesyłanych w sieci, to

Urządzeniem, które przekształca otrzymane ramki w sygnały przesyłane później w sieci komputerowej, jest

Protokół, który zajmuje się identyfikowaniem i usuwaniem kolizji w sieciach Ethernet, to

Ile adresów można przypisać urządzeniom działającym w sieci o adresie IP 192.168.20.0/26?

Jaką klasę reprezentuje adres IPv4 w postaci binarnej 00101000 11000000 00000000 00000001?

Określenie najlepszej trasy dla połączenia w sieci to

Jakie urządzenie sieciowe zostało pokazane na diagramie sieciowym?

Ile wynosi pojemność jednowarstwowej płyty Blu-ray?

Liczbie 16 bitowej 0011110010101110 wyrażonej w systemie binarnym odpowiada w systemie szesnastkowym liczba

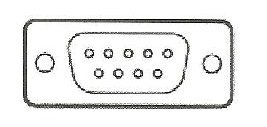

Na ilustracji przedstawiono złącze

Aby stworzyć kontroler domeny w środowisku systemów Windows Server na lokalnym serwerze, konieczne jest zainstalowanie roli

Zjawisko crosstalk, które występuje w sieciach komputerowych, polega na

Jakie medium transmisyjne w sieciach LAN rekomenduje się do użycia w historycznych obiektach?

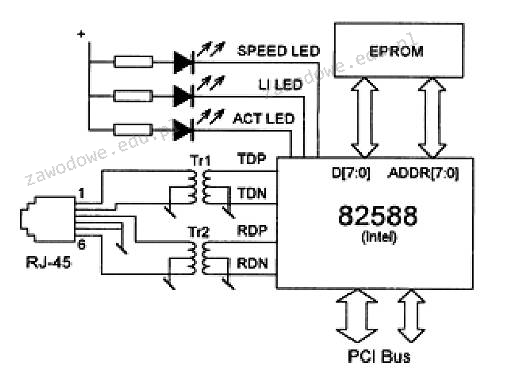

Jaką rolę pełnią elementy Tr1 i Tr2, które są widoczne na schemacie ilustrującym kartę sieciową Ethernet?

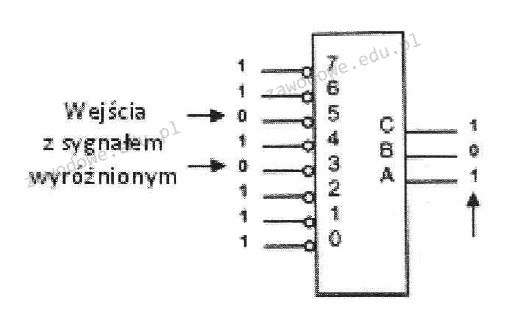

Analiza uszkodzonych elementów komputera poprzez ocenę stanu wyjściowego układu cyfrowego pozwala na

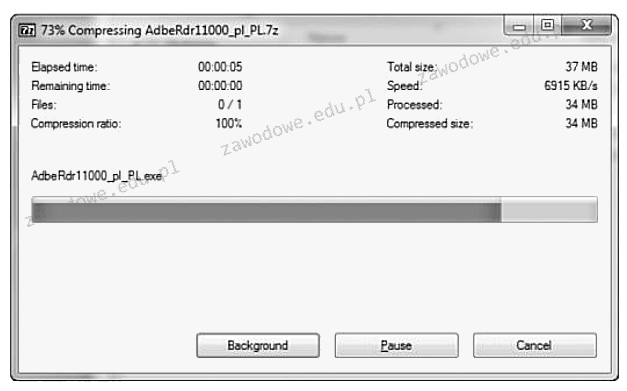

Na dołączonym obrazku pokazano działanie

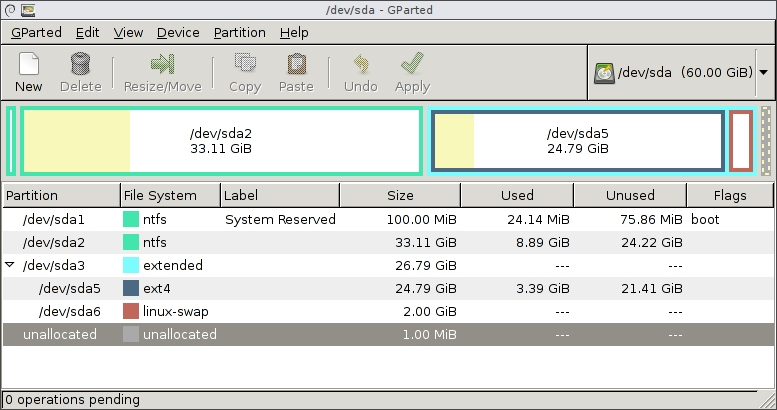

Badanie danych przedstawionych przez program umożliwia dojście do wniosku, że

Jak nazywa się seria procesorów produkowanych przez firmę Intel, charakteryzująca się małymi wymiarami oraz niskim zużyciem energii, zaprojektowana z myślą o urządzeniach mobilnych?

Jakie polecenie należy zastosować, aby zamontować pierwszą partycję logiczną dysku primary slave w systemie Linux?

Jakie urządzenie stosuje technikę polegającą na wykrywaniu zmian w pojemności elektrycznej podczas manipulacji kursorem na monitorze?

Aby dezaktywować transmitowanie nazwy sieci Wi-Fi, należy w punkcie dostępowym wyłączyć opcję

Który z komponentów komputera, gdy zasilanie jest wyłączone, zachowuje program inicjujący uruchamianie systemu operacyjnego?

Na ilustracji przedstawiono symbol urządzenia cyfrowego

Rodzaj ataku komputerowego, który polega na pozyskiwaniu wrażliwych informacji osobistych poprzez podszywanie się pod zaufaną osobę lub instytucję, to

Emisja dźwięków: jednego długiego oraz dwóch krótkich przez BIOS firmy AMI wskazuje na