Pytanie 1

Gdzie w systemie Linux umieszczane są pliki specjalne urządzeń, które są tworzone podczas instalacji sterowników?

Wynik: 37/40 punktów (92,5%)

Wymagane minimum: 20 punktów (50%)

Gdzie w systemie Linux umieszczane są pliki specjalne urządzeń, które są tworzone podczas instalacji sterowników?

Jakim protokołem łączności, który gwarantuje pewne dostarczenie informacji, jest protokół

Aby uzyskać więcej wolnego miejsca na dysku bez tracenia danych, co należy zrobić?

Jakie polecenie w systemie Windows pozwala na zmianę zarówno nazwy pliku, jak i jego lokalizacji?

Który z poniższych adresów stanowi adres rozgłoszeniowy dla sieci 172.16.64.0/26?

Który zakres adresów IPv4 jest poprawnie przypisany do danej klasy?

| Zakres adresów IPv4 | Klasa adresu IPv4 | |

|---|---|---|

| A. | 1.0.0.0 ÷ 127.255.255.255 | A |

| B. | 128.0.0.0 ÷ 191.255.255.255 | B |

| C. | 192.0.0.0 ÷ 232.255.255.255 | C |

| D. | 233.0.0.0 ÷ 239.255.255.255 | D |

Toner stanowi materiał eksploatacyjny w drukarce

W komputerowych stacjach roboczych zainstalowane są karty sieciowe Ethernet 10/100/1000 z interfejsem RJ45. Jakie medium transmisyjne powinno być zastosowane do budowy sieci komputerowej, aby osiągnąć maksymalną przepustowość?

Jaki typ złącza powinien być zastosowany w przewodzie UTP Cat 5e, aby połączyć komputer z siecią?

Jaki protokół stosują komputery, aby informować router o zamiarze dołączenia do lub opuszczenia konkretnej grupy multicastowej?

Kiedy adres IP komputera ma formę 176.16.50.10/26, to jakie będą adres rozgłoszeniowy oraz maksymalna liczba hostów w danej sieci?

ARP (Address Resolution Protocol) to protokół, który pozwala na konwersję

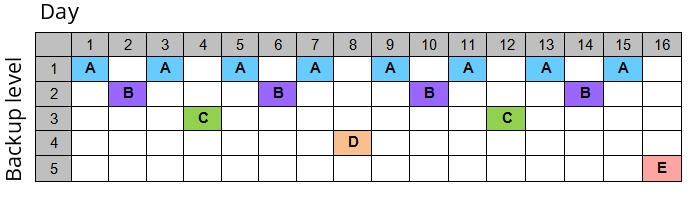

Strategia przedstawiona w diagramie dla tworzenia kopii zapasowych na nośnikach jest znana jako

Ile podsieci obejmują komputery z adresami: 192.168.5.12/25, 192.168.5.200/25 oraz 192.158.5.250/25?

Jaki protokół sieciowy używa portu 53?

Liczba FAFC w systemie heksadecymalnym odpowiada wartości liczbowej

Użycie polecenia net accounts w Wierszu poleceń systemu Windows, które ustawia maksymalny czas ważności hasła, wymaga zastosowania opcji

Rejestry procesora są resetowane poprzez

Z analizy danych przedstawionych w tabeli wynika, że efektywna częstotliwość pamięci DDR SDRAM wynosi 184 styki 64-bitowa magistrala danych Pojemność 1024 MB Przepustowość 3200 MB/s

Aby przywrócić dane z sformatowanego dysku twardego, konieczne jest zastosowanie programu

Jakim symbolem jest oznaczona skrętka bez ekranowania?

Wskaż komponent, który nie jest zgodny z płytą główną o parametrach przedstawionych w tabeli.

Czytnik w napędzie optycznym, który jest zanieczyszczony, należy oczyścić

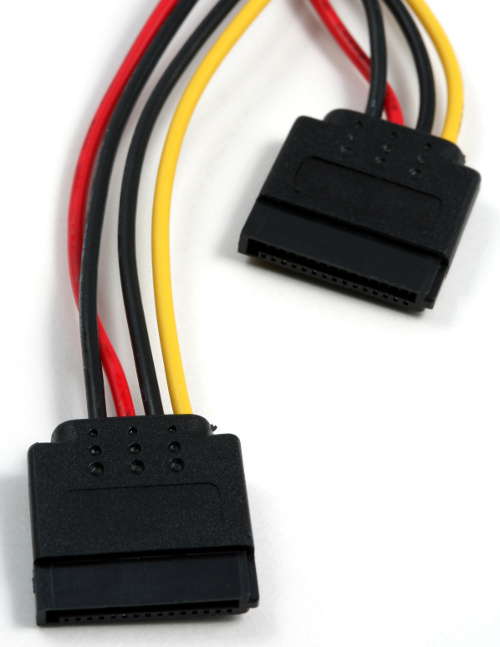

Na przedstawionym zdjęciu złącza pozwalają na

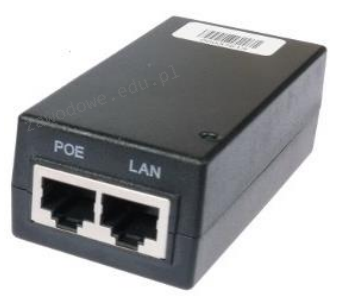

Urządzenie pokazane na ilustracji służy do

Jaki pakiet powinien zostać zainstalowany na serwerze Linux, aby umożliwić stacjom roboczym z systemem Windows dostęp do plików i drukarek udostępnianych przez ten serwer?

Poprawę jakości skanowania można osiągnąć poprzez zmianę

Aby określić długość prefiksu w adresie IPv4, należy ustalić

Jaka usługa, opracowana przez firmę Microsoft, pozwala na konwersję nazw komputerów na adresy URL?

Brak zabezpieczeń przed utratą danych w wyniku fizycznej awarii jednego z dysków to właściwość

Aby w systemie Windows, przy użyciu wiersza poleceń, zmienić partycję FAT na NTFS bez utraty danych, powinno się zastosować polecenie

Zidentyfikowanie głównego rekordu rozruchowego, który uruchamia system z aktywnej partycji, jest możliwe dzięki

Co wskazuje oznaczenie danego procesora?

Wskaż właściwą formę maski podsieci?

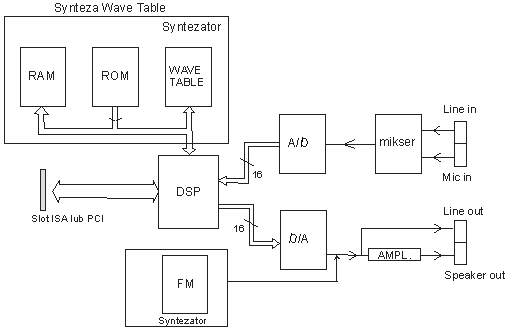

Który z elementów przedstawionych na diagramie karty dźwiękowej na rysunku jest odpowiedzialny za cyfrowe przetwarzanie sygnałów?

Jaką cechę posiada przełącznik w sieci?

Zanim przystąpisz do modernizacji komputerów osobistych oraz serwerów, polegającej na dodaniu nowych modułów pamięci RAM, powinieneś zweryfikować

Jakie urządzenia wyznaczają granice domeny rozgłoszeniowej?

Wskaż program do składu publikacji

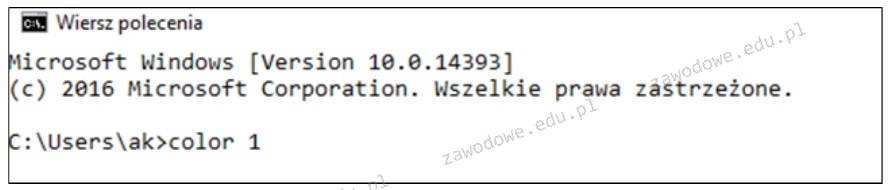

W systemie Windows zastosowanie zaprezentowanego polecenia spowoduje chwilową modyfikację koloru