Pytanie 1

Schemat ilustruje fizyczną strukturę

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Schemat ilustruje fizyczną strukturę

Jeśli rozdzielczość myszy wynosi 200dpi, a monitor ma rozdzielczość Full HD, to aby przesunąć kursor wzdłuż ekranu, należy przesuń mysz o

Narzędziem służącym do monitorowania efektywności oraz niezawodności w systemach Windows 7, Windows Server 2008 R2 i Windows Vista jest

Jakie polecenie w systemie Linux pozwala na dodanie istniejącego użytkownika nowak do grupy technikum?

Aby oczyścić zablokowane dysze kartridża drukarki atramentowej, co należy zrobić?

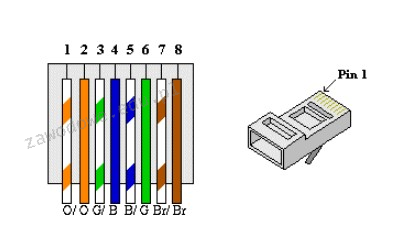

Na rysunku przedstawiono schemat ethernetowego połączenia niekrosowanych, ośmiopinowych złączy 8P8C. Jaką nazwę nosi ten schemat?

Tusz w żelu wykorzystywany jest w drukarkach

W systemie operacyjnym Linux proces archiwizacji danych wykonuje się za pomocą polecenia

Aby podłączyć kartę sieciową przedstawioną na rysunku do laptopa, urządzenie musi być wyposażone w odpowiednie gniazdo

Jakie polecenie w terminalu systemu operacyjnego Microsoft Windows umożliwi wyświetlenie szczegółów wszystkich zasobów udostępnionych na komputerze lokalnym?

Czytnik w napędzie optycznym, który jest zanieczyszczony, należy oczyścić

Jakie zastosowanie ma oprogramowanie Microsoft Hyper-V?

Na ilustracji ukazano port w komputerze, który służy do podłączenia

Do jakiego pomiaru wykorzystywany jest watomierz?

Aby zweryfikować połączenia kabla U/UTP Cat. 5e w systemie okablowania strukturalnego, jakiego urządzenia należy użyć?

Przesyłanie danych przez router, które wiąże się ze zmianą adresów IP źródłowych lub docelowych, określa się skrótem

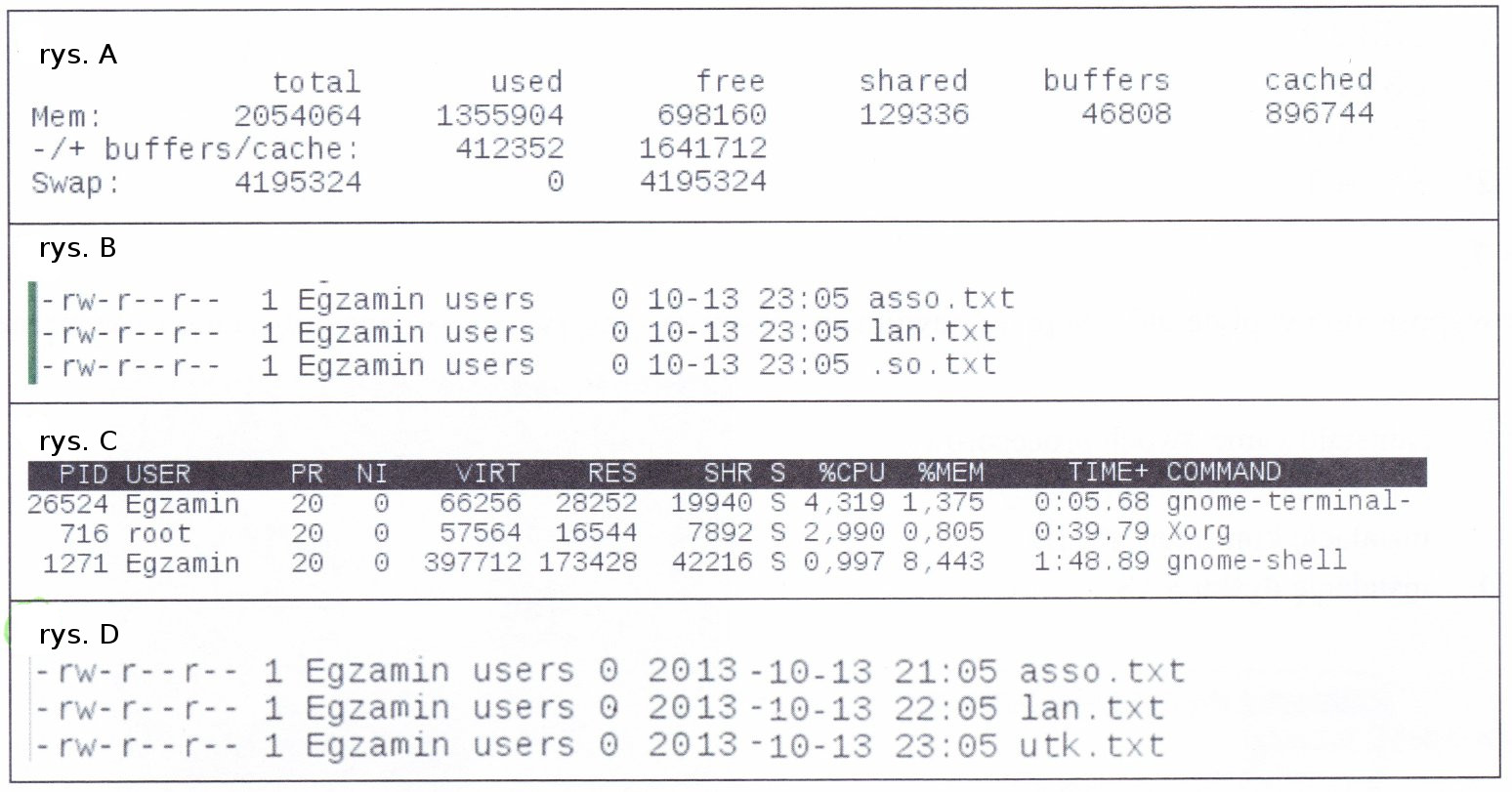

Rezultat wykonania komendy ls -l w systemie Linux ilustruje poniższy rysunek

Do jakiego portu należy podłączyć kabel sieciowy zewnętrzny, aby uzyskać pośredni dostęp do sieci Internet?

Jak nazywa się protokół, który umożliwia pobieranie wiadomości z serwera?

Jakie medium transmisyjne w sieciach LAN zaleca się do użycia w budynkach zabytkowych?

Jakie narzędzie będzie najbardziej odpowiednie do delikatnego wygięcia blachy obudowy komputera oraz przykręcenia śruby montażowej w trudno dostępnej lokalizacji?

W nagłówku ramki standardu IEEE 802.3 w warstwie łącza danych znajduje się

Jaki rodzaj fizycznej topologii w sieciach komputerowych jest pokazany na ilustracji?

Jaki rodzaj portu może być wykorzystany do podłączenia zewnętrznego dysku do laptopa?

W protokole IPv4 adres broadcastowy, zapisany w formacie binarnym, bez podziału na podsieci, w sekcji przeznaczonej dla hosta zawiera

Użytkownik systemu Windows doświadcza problemów z niewystarczającą pamięcią wirtualną. Jak można temu zaradzić?

Jaki typ grupy jest automatycznie przypisany dla nowo tworzonej grupy w kontrolerze domeny systemu Windows Server?

Który z wymienionych protokołów przekształca 48-bitowy adres MAC na 32-bitowy adres IP?

Aby naprawić zasilacz laptopa poprzez wymianę kondensatorów, jakie narzędzie powinno się wykorzystać?

Substancją używaną w drukarkach 3D jest

Element trwale zainstalowany, w którym znajduje się zakończenie poziomego okablowania strukturalnego abonenta, to

Który aplet w panelu sterowania systemu Windows 7 pozwala na ograniczenie czasu, jaki użytkownik spędza przed komputerem?

Jaką wartość dziesiętną ma liczba FF w systemie szesnastkowym?

W celu zbudowania sieci komputerowej w danym pomieszczeniu wykorzystano 25 metrów kabli UTP, 5 gniazd RJ45 oraz odpowiednią liczbę wtyków RJ45 potrzebnych do stworzenia 5 kabli połączeniowych typu patchcord. Jaki jest całkowity koszt zastosowanych materiałów do budowy sieci? Ceny jednostkowe materiałów są przedstawione w tabeli.

| Material | Jednostka miary | Cena |

|---|---|---|

| Skrętka UTP | m | 1 zł |

| Gniazdo RJ45 | szt. | 10 zł |

| Wtyk RJ45 | szt. | 50 gr |

Które polecenie w systemie Linux służy do zakończenia procesu?

Dysk twardy IDE wewnętrzny jest zasilany przez połączenie typu

Protokół TCP (Transmission Control Protocol) funkcjonuje w trybie

Aby poprawić bezpieczeństwo zasobów sieciowych, administrator sieci komputerowej w firmie został zobowiązany do podziału istniejącej lokalnej sieci komputerowej na 16 podsieci. Pierwotna sieć miała adres IP 192.168.20.0 z maską 255.255.255.0. Jaką maskę sieci powinien zastosować administrator?

Jeśli w określonej przestrzeni będą funkcjonowały równocześnie dwie sieci WLAN w standardzie 802.11g, to aby zredukować ryzyko wzajemnych zakłóceń, należy przypisać im kanały o numerach różniących się o

Technologia, która umożliwia szerokopasmowy dostęp do Internetu z różnymi prędkościami pobierania i wysyłania danych, to