Pytanie 1

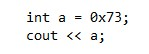

Po wykonaniu podanego kodu na konsoli wyświetli się liczba

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Po wykonaniu podanego kodu na konsoli wyświetli się liczba

Metoda przeszukiwania w uporządkowanych tablicach, która polega na podzieleniu tablicy na kilka części i wykonywaniu wyszukiwania liniowego tylko w tej części, gdzie może znajdować się poszukiwany element, w języku angielskim jest określana jako

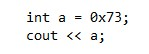

W zaprezentowanym kodzie stworzono abstrakcyjną klasę figura oraz klasę prostokąta, która dziedziczy po niej, zawierającą zdefiniowane pola i konstruktory. Wskaż minimalną wersję implementacji sekcji /* metody klasy */ dla klasy Prostokat:

Jakie stwierdzenie najlepiej tłumaczy cel podziału programu na funkcje (metody)?

Jakie jest podstawowe środowisko do tworzenia aplikacji desktopowych przy użyciu języka C#?

Złośliwe oprogramowanie stworzone w celu przyznania hakerom uprawnień administracyjnych do komputera ofiary bez jej świadomości, to

Jaką kategorię reprezentuje typ danych "array"?

Jakie jest zastosowanie języka XAML przy tworzeniu aplikacji desktopowych?

Co to jest choroba związana z wykonywaniem zawodu?

Który element dokumentacji technicznej jest istotny dla ustalenia metod ochrony danych w aplikacji?

Wskaż typy numeryczne o stałej precyzji

Który z operatorów w języku C++ służy do pobierania adresu zmiennej?

Jak określa się proces transferu danych z lokalnego komputera na serwer?

Celem mechanizmu obietnic (ang. promises) w języku JavaScript jest

Które urządzenie komputerowe jest najbardziej odpowiednie do graficznego projektowania w aplikacjach CAD?

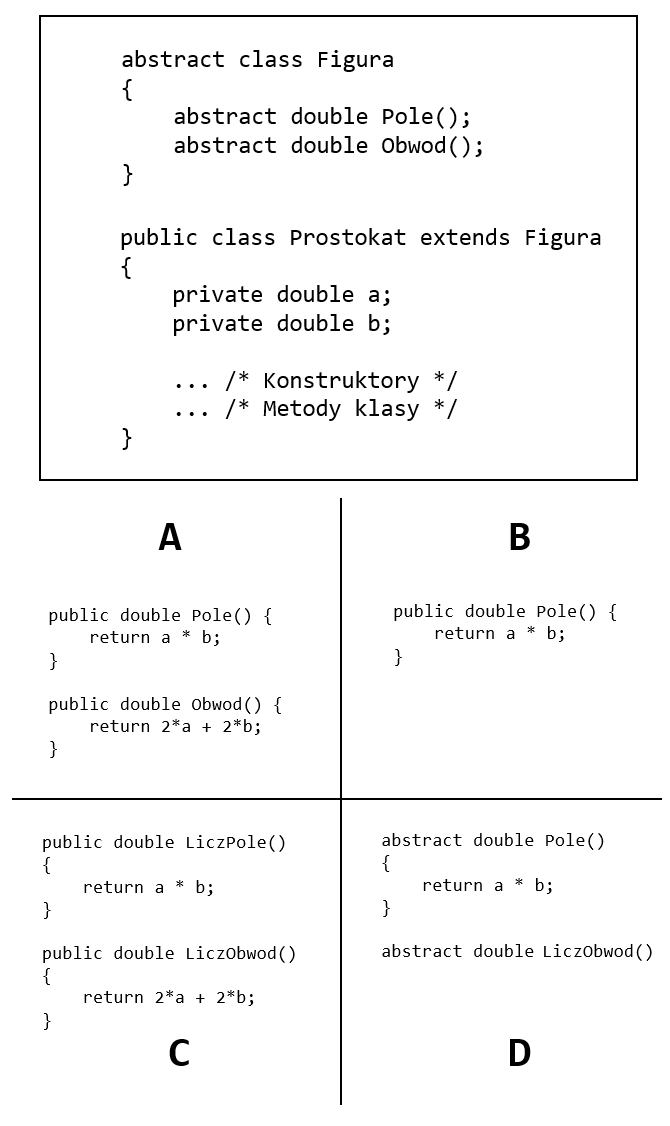

Jaki kod może być związany z treścią wygenerowaną w trakcie działania programu Java?

Jakie narzędzie może zostać wykorzystane do automatyzacji testów aplikacji internetowych?

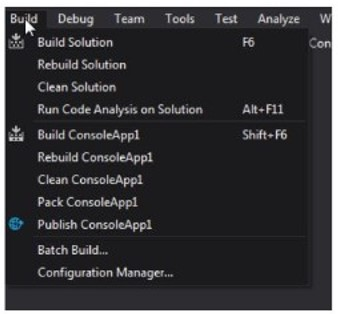

W środowisku do tworzenia aplikacji, gdzie przedstawiono menu, aby usunąć wszystkie pliki tymczasowe oraz wyniki projektu, należy wybrać opcję

Który z poniższych opisów najlepiej charakteryzuje system informatyczny?

Jakie są cechy testów interfejsu?

Początkowym celem środowisk IDE takich jak: lntellij IDEA, Eclipse, NetBeans jest programowanie w języku

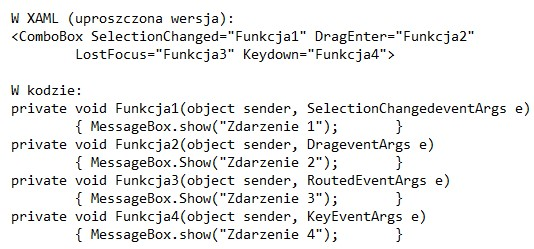

W programie desktopowym stworzono rozwijaną listę oraz przypisano cztery funkcje do obsługi zdarzeń tej kontrolki. Jaki komunikat pojawi się po dokonaniu wyboru w tej liście?

Który z wymienionych typów danych należy do typu logicznego?

Metodyka zwinna (ang. agile) opiera się na

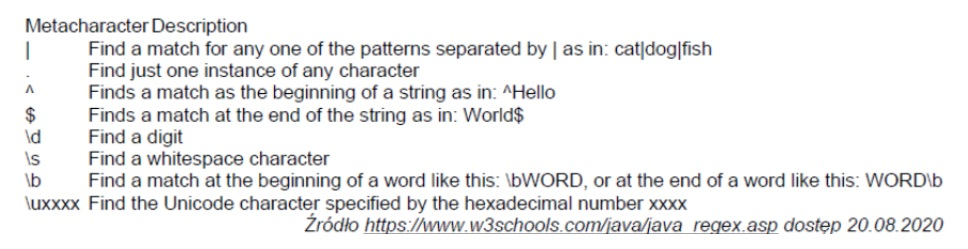

W przedstawionej ramce znajduje się fragment opisu metody compile języka Java wykorzystywanej w kontekście wyrażeń regularnych. Który symbol powinien być użyty, aby znaleźć dopasowanie na końcu tekstu?

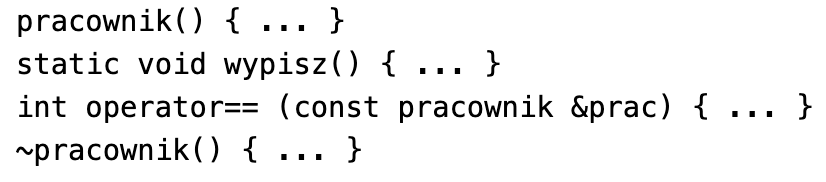

W obrębie klasy pracownik zdefiniowano przedstawione metody. Którą z nich można zgodnie z jej funkcją rozszerzyć o element diagnostyczny o treści: cout << "Obiekt został usunięty";

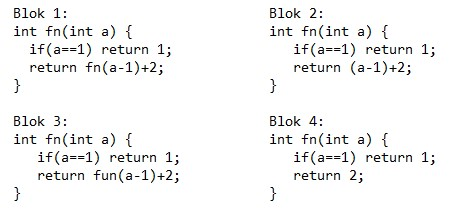

Który fragment kodu ilustruje zastosowanie rekurencji?

Który z wymienionych algorytmów najczęściej wykorzystuje rekurencję?

Która z metod zarządzania projektami jest najbardziej odpowiednia, gdy w początkowej fazie projektu zakres nie jest w pełni określony, wymagania mogą zmieniać się podczas realizacji, a także mogą wystąpić nowe potrzeby?

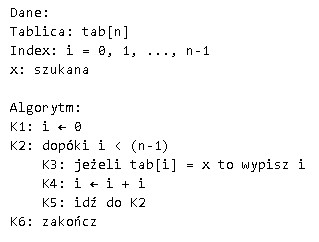

Jaką złożoność obliczeniową posiada podany algorytm?

Który z poniższych problemów jest najczęściej rozwiązywany z zastosowaniem algorytmu rekurencyjnego?

W jakiej topologii sieciowe wszystkie urządzenia są bezpośrednio powiązane z każdym innym?

Modyfikator dostępu znajdujący się przed definicją metody Dodaj() w klasie Kalkulator sprawia, że:

Który z wymienionych etapów w procesie przetwarzania instrukcji przez procesor odbywa się jako pierwszy?

Termin ryzyko zawodowe odnosi się do

W jakim języku został stworzony framework Angular?

Które z wymienionych oznaczeń wskazuje na liniową złożoność algorytmu?

Jaki środek ochronny najlepiej chroni przed hałasem w biurze?

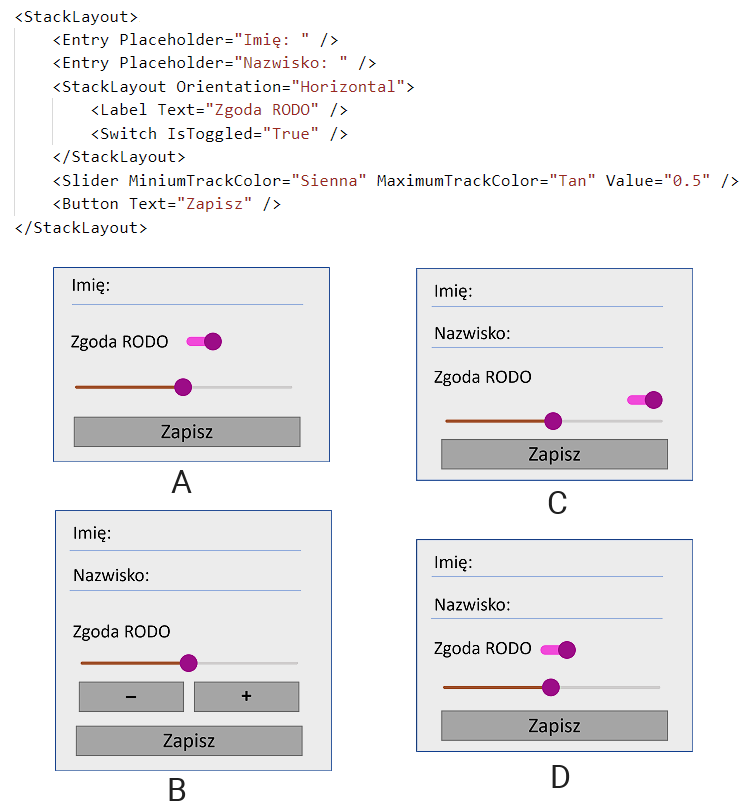

Kod XAML zaprezentowany powyżej zostanie wyświetlony jako:

Która z wymienionych metod najlepiej chroni komputer przed złośliwym oprogramowaniem?