Pytanie 1

Którą funkcję w C++ można zastosować do dynamicznego przydzielania pamięci dla tablicy?

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Którą funkcję w C++ można zastosować do dynamicznego przydzielania pamięci dla tablicy?

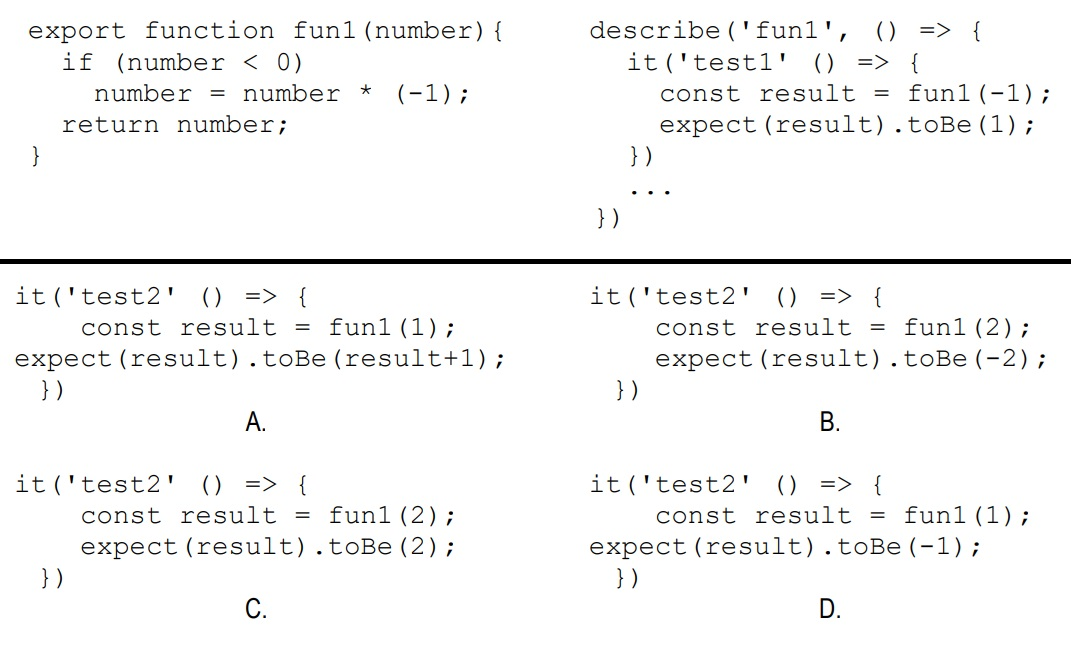

Przedstawione kody zawierają realizację funkcji oraz jeden zdefiniowany test automatyczny, który weryfikuje działanie funkcji w przypadku, gdy argumentem jest liczba ujemna. W miejscu kropek trzeba dodać drugi test, który sprawdzi funkcjonalność funkcji, kiedy argumentem jest liczba dodatnia. Który z poniższych kodów jest odpowiedni do tego testu?

Jakie znaczenie ma poziom dostępności AAA w WCAG 2.0?

Jedną z dolegliwości, która pojawia się u programistów w wyniku długotrwałego korzystania z myszki komputerowej lub klawiatury, objawiającą się bólami, drętwieniem oraz zaburzeniami czucia w obszarze 1-3 palca dłoni jest

Który z wymienionych aktów prawnych odnosi się do ochrony danych osobowych w krajach Unii Europejskiej?

Jakie środowisko deweloperskie jest najczęściej wykorzystywane do budowy aplikacji na platformę Android?

Jakie pola powinny być umieszczone w klasie nadrzędnej w strukturze dziedziczenia?

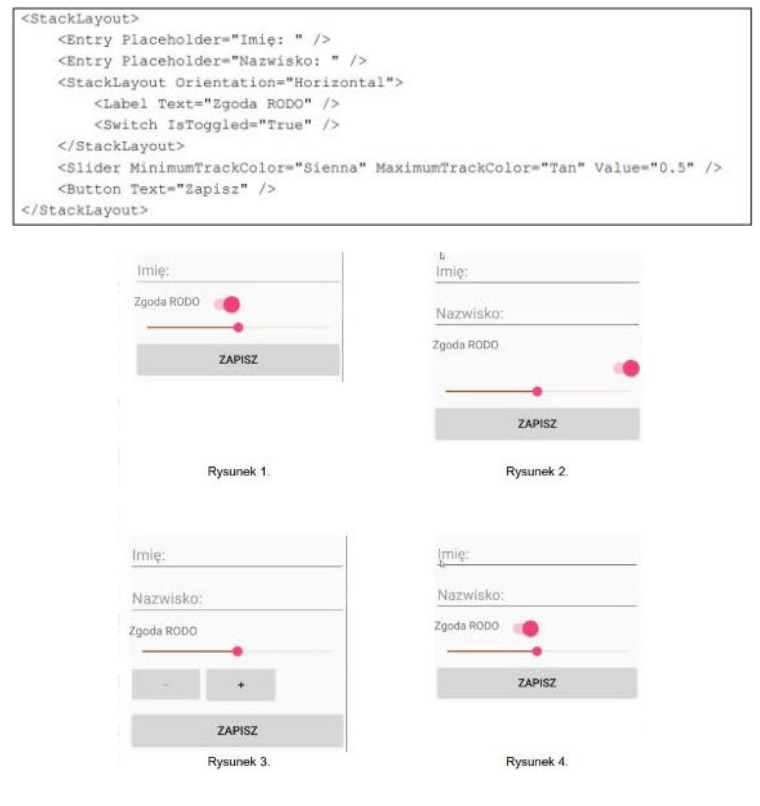

Jak zostanie przedstawiony poniższy kod XAML?

Jakie metody można wykorzystać do przechowywania informacji o użytkownikach w aplikacji mobilnej na systemie Android?

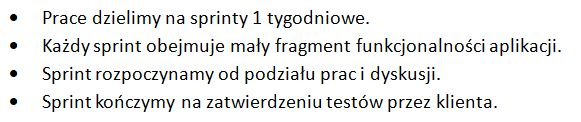

W przedsiębiorstwie IT obowiązują określone zasady dotyczące zarządzania projektami, co wskazuje, że firma wykorzystuje model zarządzania

Jakie metody umożliwiają przesyłanie danych z serwera do aplikacji front-end?

Mobilna aplikacja przedstawia listę, w której każdy element można dotknąć palcem, aby zobaczyć jego detale. Zdarzenie, które odpowiada tej czynności, to

Jakie ma znaczenie "operacja wejścia" w kontekście programowania?

Jakie składniki powinien mieć plan projektu?

Jakie z wymienionych działań jest fundamentalne w modelu kaskadowym?

Która z poniższych informacji o pojęciu obiekt jest prawdziwa?

Wskaż termin, który w języku angielskim odnosi się do "testów wydajnościowych"?

Jaką rolę odgrywa pamięć operacyjna (RAM) w komputerowym systemie?

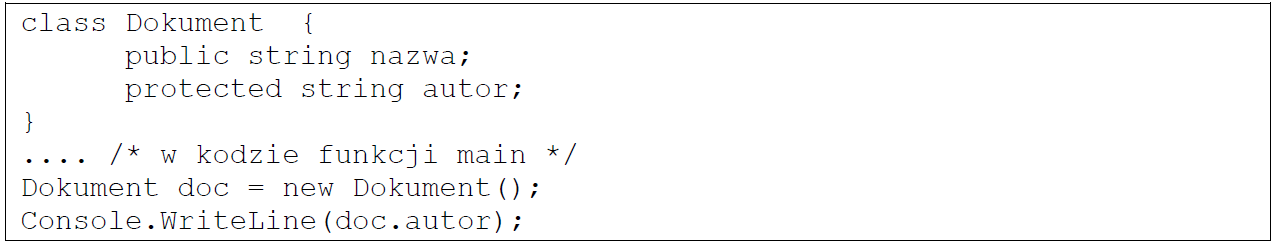

Jakie jest źródło błędu w podanym kodzie przez programistę?

Który z języków programowania jest powszechnie wykorzystywany do tworzenia aplikacji na komputery stacjonarne?

Jaką rolę odgrywa interpreter w kontekście programowania?

Który z wymienionych elementów można zdefiniować jako psychofizyczny?

Jednym z rodzajów testów funkcjonalnych, które można przeprowadzić na aplikacji webowej, jest ocena

Dziedziczenie jest używane, gdy zachodzi potrzeba

Który z poniższych składników NIE jest konieczny do stworzenia klasy w C++?

Który z poniższych metod najlepiej zabezpiecza dane karty płatniczej podczas zakupów online?

Który z poniższych aspektów najdokładniej określa cel realizacji projektu?

Który z wymienionych procesów NIE jest częścią etapu kompilacji?

W jakim języku został stworzony framework Angular?

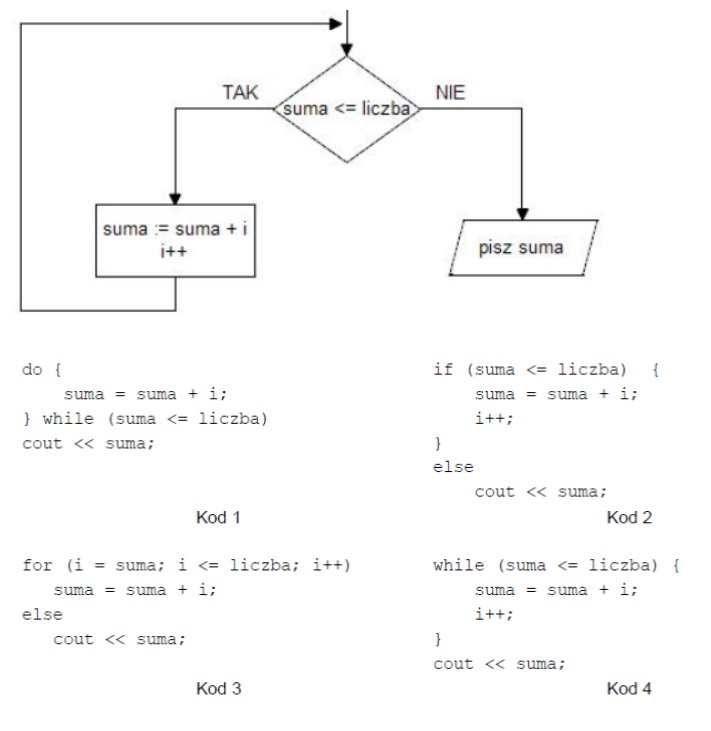

Wskaż fragment kodu, który stanowi realizację przedstawionego algorytmu w języku C++

Jak najlepiej przełożyć oczekiwania klienta na dokumentację techniczną dla programistów?

Jakie są kluczowe różnice między typami stałoprzecinkowymi a zmiennoprzecinkowymi?

Która z poniższych deklaracji w języku C++ poprawnie opisuje tablicę dwuwymiarową?

Które z wymienionych narzędzi najlepiej chroni dane na urządzeniach mobilnych?

Jakie z wymienionych narzędzi pozwala na jednoczesne korzystanie z systemów BIN, DEC i HEX?

Który rodzaj kolekcji pozwala na dostęp do elementów w porządku FIFO (First In First Out)?

Jakie narzędzie może zostać wykorzystane do automatyzacji testów aplikacji internetowych?

Jakie mogą być konsekwencje długotrwałego narażenia na hałas w pracy?

Który z poniższych przypadków stanowi test niefunkcjonalny?

Ile gigabajtów (GB) mieści się w 1 terabajcie (TB)?