Pytanie 1

Aby zweryfikować adresy MAC komputerów, które są połączone z przełącznikiem, można zastosować następujące polecenie

Wynik: 16/40 punktów (40,0%)

Wymagane minimum: 20 punktów (50%)

Aby zweryfikować adresy MAC komputerów, które są połączone z przełącznikiem, można zastosować następujące polecenie

W cenniku usług informatycznych znajdują się poniższe wpisy. Jaki będzie koszt dojazdu serwisanta do klienta, który mieszka poza miastem, w odległości 15km od siedziby firmy?

| Dojazd do klienta na terenie miasta – 25 zł netto |

| Dojazd do klienta poza miastem – 2 zł netto za każdy km odległości od siedziby firmy liczony w obie strony. |

W programie Explorator systemu Windows, naciśnięcie klawisza F5 zazwyczaj powoduje wykonanie następującej operacji:

Aby oddzielić komputery pracujące w sieci z tym samym adresem IPv4, które są podłączone do przełącznika zarządzalnego, należy przypisać

W systemie Linux Ubuntu Server, aby przeprowadzić instalację serwera DHCP, należy wykorzystać polecenie

Jakie cechy posiadają procesory CISC?

Jak w systemie Windows zmienić port drukarki, która została zainstalowana?

Co oznacza oznaczenie kabla skrętkowego S/FTP?

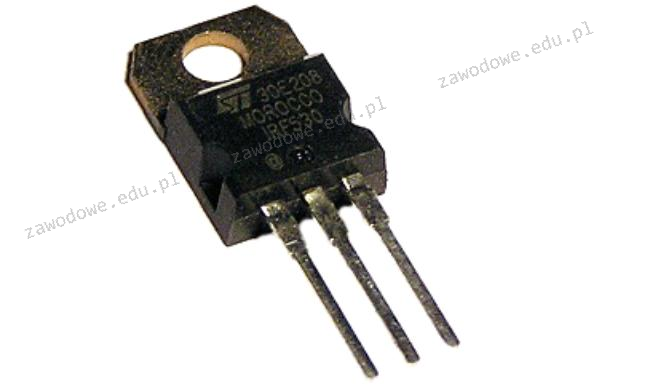

Element elektroniczny przedstawiony na ilustracji to

Które polecenie w systemie Linux służy do zakończenia procesu?

Zastosowanie symulacji stanów logicznych w obwodach cyfrowych pozwala na

Program "VirtualPC", dostępny do pobrania z witryny Microsoft, jest przeznaczony do korzystania:

Która karta graficzna nie będzie kompatybilna z monitorem, który posiada złącza pokazane na zdjęciu, przy założeniu, że do podłączenia monitora nie użyjemy adaptera?

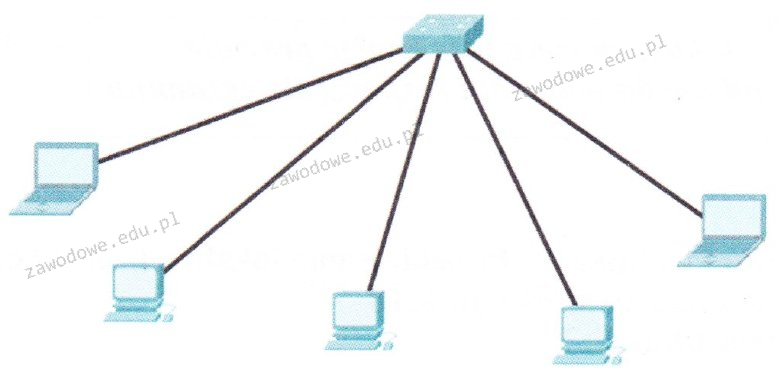

Jaką topologię fizyczną sieci ilustruje zamieszczony rysunek?

Komputer zarejestrowany w domenie Active Directory nie ma możliwości połączenia się z kontrolerem domeny, na którym znajduje się profil użytkownika. Jaki rodzaj profilu użytkownika zostanie utworzony na tym urządzeniu?

Który z poniższych zapisów reprezentuje adres strony internetowej oraz przypisany do niego port?

W systemie Windows odpowiednikiem macierzy RAID1 jest wolumin

Członkowie grupy Pracownicy nie mają możliwości drukowania dokumentów za pośrednictwem serwera wydruku w systemie Windows Server. Posiadają jedynie przydzielone uprawnienia 'Zarządzanie dokumentami'. Co trzeba zrobić, aby rozwiązać ten problem?

Toner stanowi materiał eksploatacyjny w drukarce

Rejestry procesora są resetowane poprzez

Jaką liczbę komórek pamięci można bezpośrednio zaadresować w 64-bitowym procesorze z 32-bitową szyną adresową?

W jakim systemie jest przedstawiona liczba 1010(o)?

Aby uzyskać informacje na temat aktualnie działających procesów w systemie Linux, można użyć polecenia

W załączonej ramce przedstawiono opis technologii

| Technologia ta to rewolucyjna i nowatorska platforma, która pozwala na inteligentne skalowanie wydajności podsystemu graficznego poprzez łączenie mocy kilku kart graficznych NVIDIA pracujących na płycie głównej. Dzięki wykorzystaniu zastrzeżonych algorytmów oraz wbudowanej w każdy z procesorów graficznych NVIDIA dedykowanej logiki sterującej, która odpowiada za skalowanie wydajności, technologia ta zapewnia do 2 razy (w przypadku dwóch kart) lub 2,8 razy (w przypadku trzech kart) wyższą wydajność niż w przypadku korzystania z pojedynczej karty graficznej. |

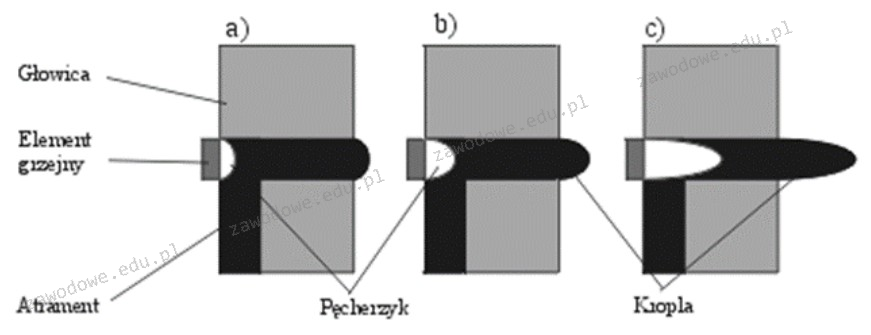

Rysunek ilustruje sposób działania drukarki

Osoba korzystająca z systemu Linux, chcąc zweryfikować dysk twardy pod kątem obecności uszkodzonych sektorów, ma możliwość skorzystania z programu

Aby podłączyć drukarkę z interfejsem równoległym do komputera, który ma jedynie porty USB, należy użyć adaptera

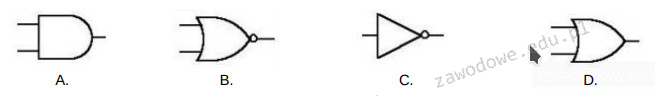

Wskaź rysunek ilustrujący symbol bramki logicznej NOT?

Wykorzystując narzędzie diagnostyczne Tracert, można zidentyfikować trasę do określonego celu. Ile routerów pokonał pakiet wysłany do hosta 172.16.0.99?

Jaką czynność można wykonać podczas konfiguracji przełącznika CISCO w interfejsie CLI, bez przechodzenia do trybu uprzywilejowanego, na poziomie dostępu widocznym w powyższej ramce?

Czy bęben światłoczuły znajduje zastosowanie w drukarkach?

Jaki protokół jest używany przez komendę ping?

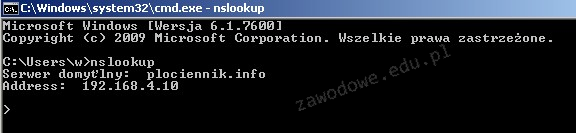

W terminalu systemu operacyjnego wydano komendę nslookup. Jakie dane zostały uzyskane?

Który z poniższych systemów operacyjnych jest systemem typu open-source?

Jakie urządzenie sieciowe umożliwia połączenie sieci LAN z WAN?

Jakie polecenie uruchamia edytor polityk grup w systemach z rodziny Windows Server?

Zamiana koncentratorów na switch'e w sieci Ethernet doprowadzi do

W celu zapewnienia jakości usługi QoS, w przełącznikach warstwy dostępu stosowany jest mechanizm

Jakie oprogramowanie jest używane do archiwizacji danych w systemie Linux?

Aplikacją systemu Windows, która umożliwia analizę wpływu różnych procesów i usług na wydajność CPU oraz oceny stopnia obciążenia pamięci i dysku, jest