Pytanie 1

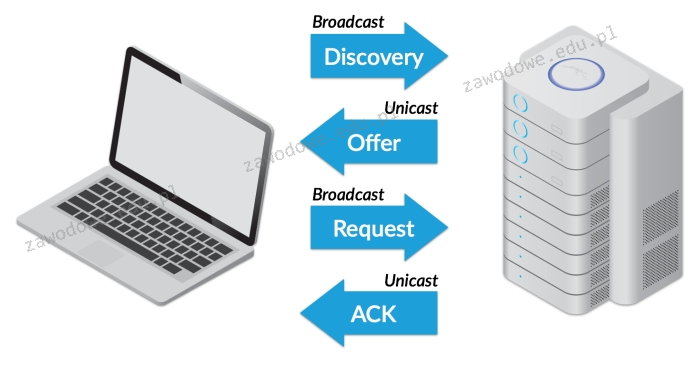

Którego protokołu działanie zostało zaprezentowane na diagramie?

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Którego protokołu działanie zostało zaprezentowane na diagramie?

Z powodu uszkodzenia kabla typu skrętka utracono dostęp między przełącznikiem a stacją roboczą. Który instrument pomiarowy powinno się wykorzystać, aby zidentyfikować i naprawić problem bez wymiany całego kabla?

Jaką kwotę będzie trzeba zapłacić za wymianę karty graficznej w komputerze, jeżeli jej koszt wynosi 250zł, czas wymiany to 80 minut, a każda rozpoczęta roboczogodzina to 50zł?

Dane dotyczące kont użytkowników w systemie LINUX są zapisane w pliku

W dwóch sąsiadujących pomieszczeniach w pewnej firmie występują bardzo silne zakłócenia elektromagnetyczne. Aby osiągnąć jak największą przepustowość podczas działania istniejącej sieci LAN, jakie medium transmisyjne powinno zostać użyte?

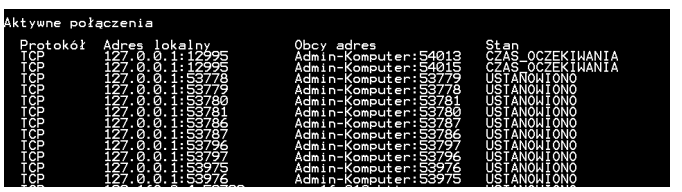

W systemie plików NTFS uprawnienie umożliwiające zmianę nazwy pliku to

Reprezentacja koloru RGB(255, 170, 129) odpowiada formatowi

Moduł funkcjonalny, który nie znajduje się w kartach dźwiękowych, to skrót

Adres fizyczny karty sieciowej AC-72-89-17-6E-B2 zapisany jest w formacie

W klasycznym adresowaniu, adres IP 74.100.7.8 przyporządkowany jest do

Aby zapewnić komputerowi otrzymanie konkretnego adresu IP od serwera DHCP, należy na serwerze ustalić

Która z wymienionych czynności nie jest związana z personalizacją systemu operacyjnego Windows?

Transmisja w standardzie 100Base-T korzysta z kabli skrętkowych, które mają

Jakie urządzenie pozwoli na podłączenie drukarki, która nie jest wyposażona w kartę sieciową, do lokalnej sieci komputerowej?

Aby zweryfikować integralność systemu plików w systemie Linux, które polecenie powinno zostać użyte?

Wykonanie polecenia fsck w systemie Linux będzie skutkować

System S.M.A.R.T. jest wykorzystywany do nadzorowania działania oraz identyfikacji usterek

Jakiego numeru kodu należy użyć w komendzie do zmiany uprawnień folderu w systemie Linux, aby właściciel miał dostęp do zapisu i odczytu, grupa miała prawo do odczytu i wykonania, a pozostali użytkownicy mogli jedynie odczytywać zawartość?

Co oznacza skrót 'RAID' w kontekście systemów komputerowych?

Osoba korzystająca z systemu operacyjnego Linux pragnie przypisać adres IP 152.168.1.200 255.255.0.0 do interfejsu sieciowego. Jakie polecenie powinna wydać, mając uprawnienia administratora?

Według specyfikacji JEDEC, napięcie zasilania dla modułów pamięci RAM DDR3L wynosi

Transmisję danych w sposób bezprzewodowy umożliwia standard, który zawiera interfejs

Aby monitorować stan dysków twardych w serwerach, komputerach osobistych i laptopach, można użyć programu

Jakie jest tworzywo eksploatacyjne w drukarce laserowej?

Do zarządzania przydziałami przestrzeni dyskowej w systemach Windows 7 oraz Windows 8 wykorzystywane jest narzędzie

W ramach zalecanych działań konserwacyjnych użytkownicy dysków SSD powinni unikać wykonywania

Na płycie głównej doszło do awarii zintegrowanej karty sieciowej. Komputer nie ma dysku twardego ani innych napędów, takich jak stacja dysków czy CD-ROM. Klient informuje, że w sieci firmowej komputery nie mają napędów, a wszystko "czyta" się z serwera. Aby przywrócić utraconą funkcjonalność, należy zainstalować

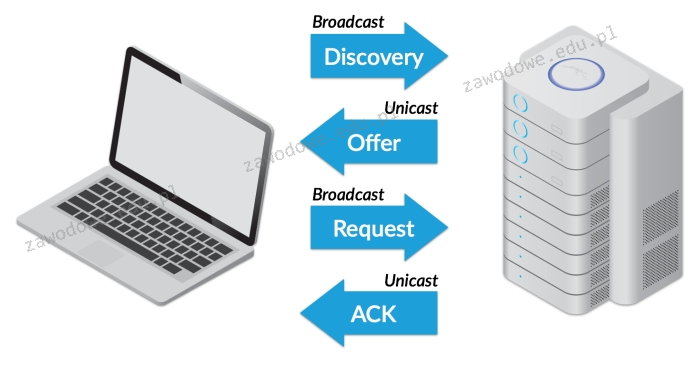

Osoba odpowiedzialna za zarządzanie siecią komputerową pragnie ustalić, jakie połączenia są aktualnie nawiązywane na komputerze z systemem operacyjnym Windows oraz które porty są wykorzystywane do nasłuchu. W tym celu powinna użyć polecenia

Jakie urządzenie powinno zostać wykorzystane do podłączenia komputerów, aby mogły funkcjonować w odrębnych domenach rozgłoszeniowych?

Po podłączeniu działającej klawiatury do jednego z portów USB nie ma możliwości wybrania awaryjnego trybu uruchamiania systemu Windows. Mimo to klawiatura działa prawidłowo po uruchomieniu systemu w standardowym trybie. Co to sugeruje?

Który protokół należy do bezpołączeniowych protokołów warstwy transportowej?

W strukturze sieciowej zaleca się umiejscowienie jednego punktu abonenckiego na powierzchni wynoszącej

Który z podanych adresów IPv4 należy do kategorii B?

Zrzut ekranu przedstawiony powyżej, który pochodzi z systemu Windows, stanowi efekt działania komendy

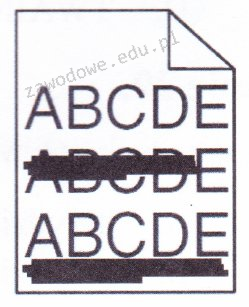

Co może być przyczyną problemów z wydrukiem z drukarki laserowej przedstawionych na ilustracji?

ARP (Adress Resolution Protocol) to protokół, który pozwala na przekształcenie adresu IP na

Jakie porty powinny być odblokowane w ustawieniach firewalla na komputerze, na którym działa usługa serwera WWW?

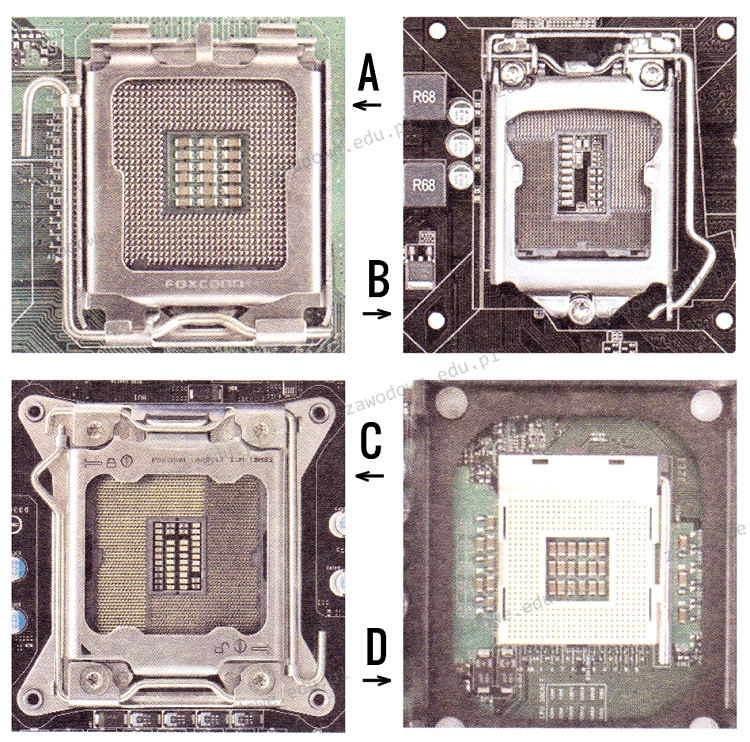

W jakim gnieździe powinien być umieszczony procesor INTEL CORE i3-4350- 3.60 GHz, x2/4, 4MB, 54W, HD 4600, BOX, s-1150?

Aby zamontować przedstawioną kartę graficzną, potrzebna jest płyta główna posiadająca złącze

Bęben działający na zasadzie reakcji fotochemicznych jest wykorzystywany w drukarkach