Pytanie 1

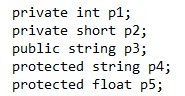

Zaprezentowany kod zawiera pola danej klasy. Które pole (pola) mogą być osiągnięte z poziomu głównego programu poprzez odwołanie się w formie nazwaObiektu.nazwaPola?

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Zaprezentowany kod zawiera pola danej klasy. Które pole (pola) mogą być osiągnięte z poziomu głównego programu poprzez odwołanie się w formie nazwaObiektu.nazwaPola?

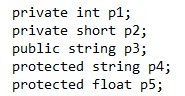

Zaprezentowany diagram ilustruje wyniki przeprowadzonych testów:

Wskaż typy numeryczne o stałej precyzji

Które z wymienionych oznaczeń wskazuje na liniową złożoność algorytmu?

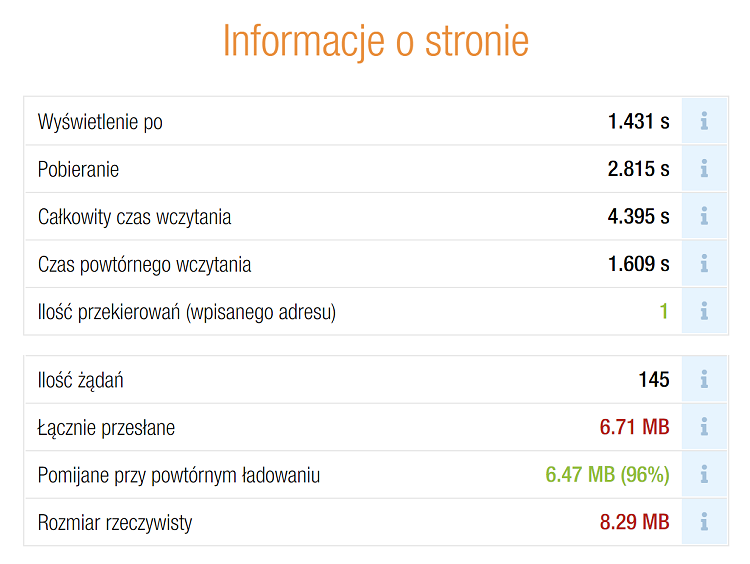

W zaprezentowanym kodzie zostało ukazane jedno z fundamentalnych założeń programowania obiektowego. Czym ono jest?

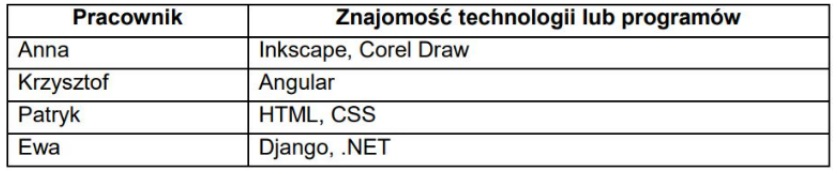

W zestawieniu zaprezentowano doświadczenie zawodowe pracowników firmy IT. Do stworzenia aplikacji front-end powinien/powinna zostać wyznaczony/a

Jednym z kroków publikacji aplikacji mobilnej w Google Play są testy Beta, które charakteryzują się tym, że są:

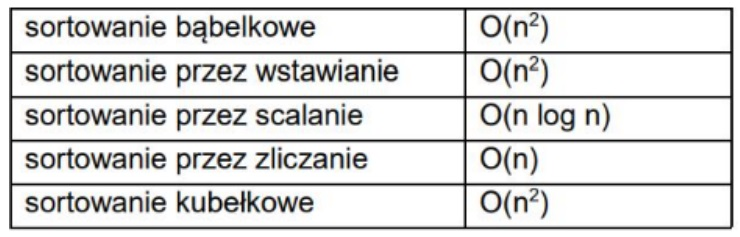

Z analizy złożoności obliczeniowej różnych algorytmów sortowania na dużych zbiorach danych (przekraczających 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania

Który z poniższych opisów najlepiej definiuje kompilator?

Które z wymienionych działań zwiększa bezpieczeństwo transakcji online?

Dziedziczenie jest używane, gdy zachodzi potrzeba

Który z poniższych aspektów najdokładniej określa cel realizacji projektu?

Jakie środki ochrony zbiorowej najlepiej chronią kręgosłup w warunkach pracy biurowej?

Metodyka zwinna (ang. agile) opiera się na

W przedstawionych funkcjonalnie równoważnych kodach źródłowych po przeprowadzeniu operacji w zmiennej b zostanie zapisany wynik:

Który z przedstawionych poniżej przykładów ilustruje prawidłową deklarację zmiennej typu całkowitego w języku C++?

Jakie jest znaczenie klasy abstrakcyjnej?

Która z poniższych deklaracji w języku C++ poprawnie opisuje tablicę dwuwymiarową?

Jakie są kluczowe etapy realizacji projektu programistycznego?

Jakie są główne różnice między środowiskiem RAD (Rapid Application Development) a klasycznymi IDE?

Jakie narzędzie jest wykorzystywane do zgłaszania błędów w projektach IT?

Jakie jest najważniejsze właściwość algorytmów szyfrowania symetrycznego?

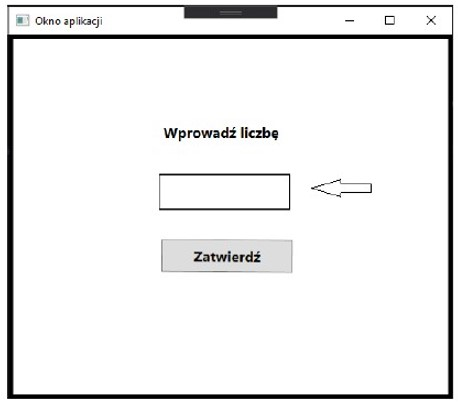

Z jakiego obiektu można skorzystać, aby stworzyć kontrolkę wskazaną strzałką na ilustracji?

W jaki sposób procesor nawiązuje komunikację z pamięcią podręczną (cache)?

Jakie są różnice między dialogiem modalnym a niemodalnym?

Zajmując się pracą w zespole oraz dbając o jego efektywne funkcjonowanie, nie powinniśmy

Który z dokumentów stosowanych w metodologii Agile zawiera listę funkcjonalności produktu uporządkowanych według ich ważności?

Która z wymienionych metod może pomóc w walce z uzależnieniem od internetu?

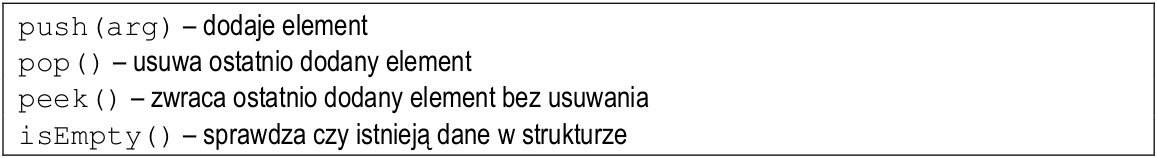

Jaką strukturę danych można zrealizować, korzystając jedynie z wymienionych metod?

Jakie czynniki powinny być brane pod uwagę podczas organizacji zasobów ludzkich w projekcie?

Który z wymienionych mechanizmów pozwala na monitorowanie stanu użytkownika w trakcie sesji w aplikacji internetowej?

Który system informatyczny powinien być zastosowany do zarządzania sprzedażą w e-sklepie?

Które z wymienionych stanowi przykład struktury dziedziczenia?

Jaką rolę pełni element statyczny w klasie?

Jakie jest podstawowe środowisko do tworzenia aplikacji desktopowych przy użyciu języka C#?

Jakie są różnice między typem łańcuchowym a typem znakowym?

Jakie składniki są kluczowe w dynamicznym formularzu logowania?

Który z wymienionych poniżej przykładów ilustruje prawidłowy szkielet zarządzania wyjątkami w języku C++?

Wynikiem wykonania poniższego fragmentu kodu jest wyświetlenie liczb z zakresu od 2 do 20, które są

Jakie znaczenie ma deklaracja zmiennej w programowaniu?